ユーザーとエンティティの振る舞い分析(UEBA)を活用してクラウド セキュリティを実現

This post is also available in: English (英語)

クラウド セキュリティの導入は、クラウドに移行するあらゆる企業にとって非常に重要な要素です。Infrastructure as a Service (IaaS)やPlatform as a Service (PaaS)などによりさまざまなアカウントや地域にクラウドの範囲が拡張され、その広大な環境内の複数のユーザーに特権アクセスを付与するようになると、クラウド移行においてユーザー アクティビティのモニタリングが絶対に欠かせない要件であることが明白になってきます。

極端に言うと、ユーザー行動のモニタリングとは次の2つの兆候を探すことを意味します。

- 侵害された可能性のある認証情報

- 悪意ある内部関係者の脅威

高度な攻撃者は、不正にアクセスした認証情報を使って環境に大損害を与えることができます。あらゆるクラウド ネイティブ セキュリティ プラットフォーム(CNSP)の重要な機能であるユーザーとエンティティの振る舞い分析(UEBA)エンジンを活用することで、セキュリティ上の注意が必要なアクティビティを特定できるようになります。認証情報の侵害や内部関係者の脅威を示す可能性があるこうしたアクティビティには、特権ユーザー(またはルート ユーザー)による高リスクな行動、セキュリティ グループの変更、IDおよびアクセス管理(IAM)における設定の更新などが該当します。

早い段階で検知して阻止することで、これらの攻撃がクラウド環境の侵害ポイントに到達するのを防ぐことができます。

ユーザー行動のモニタリングにUEBAを使用しない場合

UEBAを導入していない企業がモニタリングに着手する場合、一般的には、クラウド プロバイダが提供するツールや機能を使った調査から始めます。クラウド サービス プロバイダ(CSP)各社は、自社のクラウド環境を評価するため、ガバナンス、コンプライアンス、運用に関する監査、リスク監査などの機能を提供しています。この評価作業は、AWSのCloudTrail、Azureアクティビティ ログ、GoogleのStackdriverログなどの監査ログを使用した、イベント履歴を中心としたものになります。監査ログを入手することで、クラウド環境におけるアクティビティの履歴や、それらのアクティビティを実行したユーザーを確認することができます。

これらのログを手動で確認しようとすると、特にマルチクラウド環境では多くの時間とリソースが必要になります。このため多くのお客様がセキュリティ情報およびイベント管理(SIEM)ツールなどにログを送信し、これらのツールでデータの分析とクエリを実行することで、詳細情報を発見し、パターンを確立し、イベントを調査しています。しかし残念ながら、このプロセスはパブリック クラウドではうまく機能しません。生成されるデータがあまりにも多く、プロセス自体にクラウドのコンテキストが一切組み込まれていないためです。こうしたデータに基づいてセキュリティに関する的確な意思決定を下そうとするのは現実的ではありません。したがって、これを効果的に行うには、Prisma Cloudやその他のCNSPに搭載されている機械学習(ML)機能を活用することが最善の選択肢となります。

Prisma CloudのUEBA

Prisma Cloudでは、MLを活用することにより、クラウド環境におけるセキュリティ侵害インジケーター(IoC)の検出作業から人的要素を排除できます。

UEBAエンジンは、自律システムを使用してさまざまなソースから送られてくるログをモニタリングし、「正常」なアクティビティのベースラインを確立します。そして、こうして構築したモデルに基づいて異常な動作の特定を開始します。Prisma Cloudはこのデータを使用して、セキュリティ部門またはセキュリティ オペレーション センター(SOCまたはSecOps)に、発見された異常な行動をアラートで通知します。

このアラートは、変更を加えたユーザー、変更の内容、変更された期間、変更に使用されたデバイス、変更されたリソース、変更の実行元、変更の結果など、豊富なクラウド コンテキストを正確に提供するため、既に作業に忙殺されているクラウドSOCチームの負担を大幅に解消することができます。また、確認するアラートの特性上、アラートの原因となった関連イベントを調査できれば理想的ですが、Prisma Cloudの動的な調査機能により、異常を通知するアラートに関する詳細情報や、アラート生成前に確立されていたパターンを、すばやく把握できます。

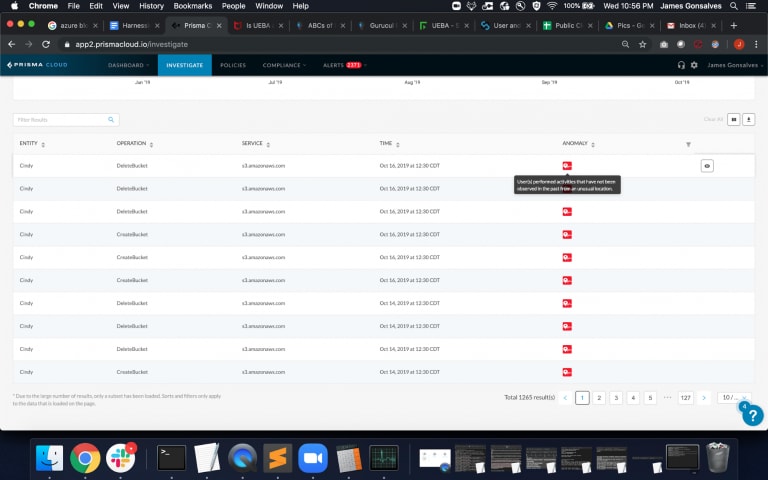

図1:特定ユーザーについて生成された異常

機械の知能によって構築されたモデルでは、使用されたデバイス、サービスにアクセスした際のユーザーの所在地、アクセスされたクラウド サービス、ユーザーの所在地、送信元のIPアドレス、アクティビティの時間帯(ユーザーの通常の勤務時間中か勤務時間外か)など、さまざまな詳細情報が考慮されます。

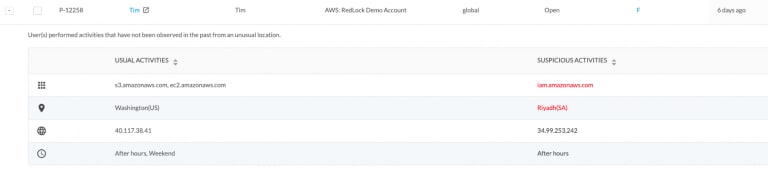

図2:あるユーザーの通常とは異なる疑わしいアクティビティを示すアラート

アラートは大まかに、異常な場所、ユーザーによる異常なアクティビティ、または異常な場所と異常なアクティビティの組み合わせ、のいずれかに基づいて生成されます。Prisma

Cloudは、こうした通常とは異なるユーザーやエンティティの行動を、「異常なユーザー アクティビティ」、「過大な回数のログイン失敗」、「アカウントのハイジャックの試行またはブルートフォース攻撃」の3つのカテゴリに分類します。

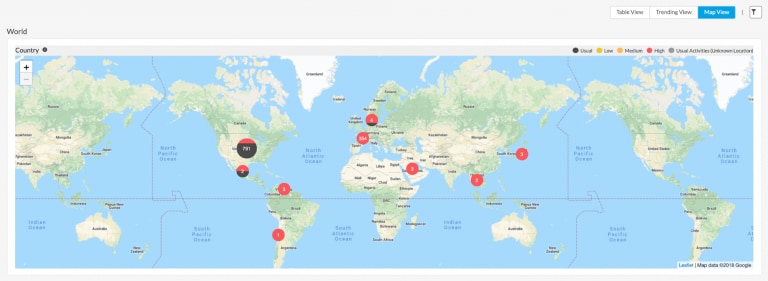

これらのアラートを調査するクラウドSOCチームは、クラウド環境全体でアラートを見渡して、異常なアクティビティの範囲をすばやく把握できます。

図3:全世界にマッピングされた、特定のユーザー エンティティの異常な行動を示すアラート

理解を深める

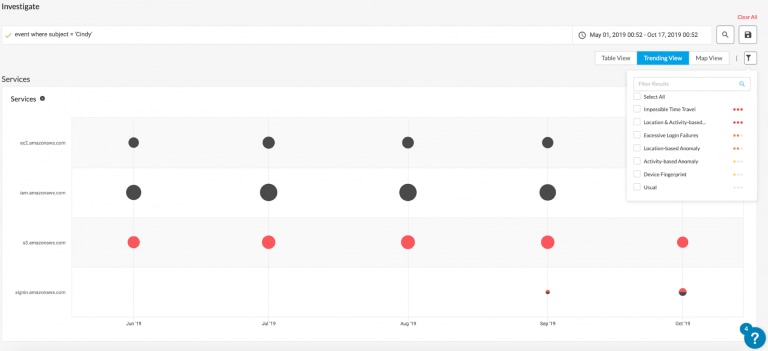

これまでに説明したような手法を取り入れたUEBAエンジンを活用することで、内部関係者による脅威やユーザーとエンティティのアカウント侵害を簡単かつ自律的に検出し、手作業によるインシデント調査に費やしていたセキュリティ チームの貴重な時間を取り戻すことができるようになります。

図4:アクセス パターンを表示し、異常なアクセス パターンを指摘するトレンド ビュー

Prisma Cloudには、管理者が機械学習モデルにフィードバックを提供する仕組みがあるため、モデルを継続的に学習させ、アラートの精度を高めることができます。クラウド ネイティブ セキュリティのベストプラクティスについては、こちらをご覧ください。

Related Blogs

Subscribe to the Newsletter!

By submitting this form, you agree to our Terms of Use and acknowledge our Privacy Statement. Please look for a confirmation email from us. If you don't receive it in the next 10 minutes, please check your spam folder.