This post is also available in: English (英語) Nederlands (荷蘭語) Deutsch (德語) Italiano (義大利語) 한국어 (韓語) Español (西班牙語) Türkçe (土耳其語)

幾乎所有人都會使用 Microsoft Office 文件。無論是工作文件、電子收據,還是新公寓的租約,Office 文件對於我們所有人而言都相當實用,也因此,我們很可能開啟收到的電子郵件中附加的 Office 文件。由於攻擊者知道許多人幾乎都會開啟任何文件,即使文件是來自不受信任的來源,因此攻擊者通常會在攻擊中選擇這些檔案來入侵系統。

在這個威脅簡報中,我們會展示 Office 文件如何被破壞和濫用,用來攻擊和危害 Windows 端點的五種不同方式,其中有些先前曾經發佈,有些則是新內容。

巨集

巨集是攻擊者將 Office 文件武器化來發動攻擊的最直接方式。Office 應用程式有可以執行 VBA (Visual Basic for Applications) 指令碼的內建指令碼引擎。這些指令碼會在文件開啟時立即執行,完全不需要任何使用者互動 (假設使用者先前已啟用巨集),而且會在系統上執行惡意程式碼。如果使用者未啟用巨集,則會出現快顯視窗,要求使用者按一下來執行巨集。快顯視窗是 Microsoft 新增的幾種安全機制之一,可降低巨集造成的安全風險。Microsoft 也會強制使用不同的檔案副檔名 (對於包含巨集的新文件,是 .docm 而非 .docx)。即使採取這些措施,使用者仍然可以選擇開啟這些檔案並啟用其中的內容,因此巨集仍然是常見的攻擊途徑,無論是大規模攻擊還是簡單的攻擊,可用於傳遞 Emotet 之類的勒索軟體,並發動 Sofacy 攻擊活動之類的複雜攻擊。

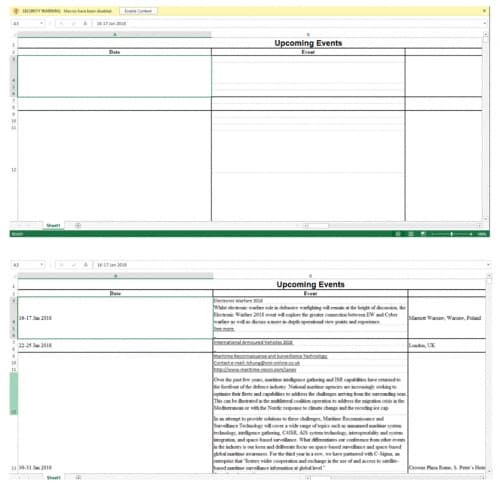

圖 1.啟用內容前後的 Sofacy 文件

正如此範例所示,攻擊者會利用社交工程試圖說服使用者停用 Microsoft 新增的安全機制,說服使用者必須啟用內容才能看見完整的文件。在 Sofacy 範例中,攻擊者只是將字體顏色設定為白色,因此文字在使用者啟用巨集之前就已存在,只是不清晰可見。

嵌入式 Flash 檔案

除了巨集之類的內建功能之外,Office 文件也可以嵌入外部物件,例如 Adobe Flash 檔案。這些物件會傳遞到適當的軟體進行處理,因此,也可以將這些物件嵌入於 Office 文件的 Adobe Flash 內容來利用軟體的任何弱點。攻擊者利用這種攻擊途徑的其中一例是 CVE-2018-4878,這會在 Excel 文件中嵌入惡意 SWF 檔案,對 Adobe Flash Player 發動零時差攻擊。在這些類型的攻擊中,惡意 Excel 包含嵌入式 Adobe Flash 內容,這會觸發 Flash 弱點並執行嵌入的 shellcode。

Microsoft 方程式編輯器

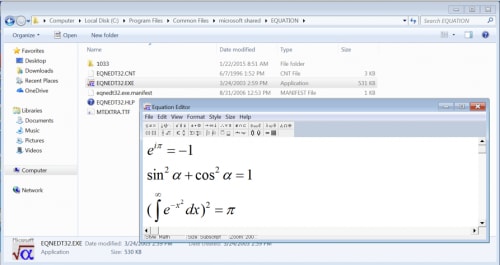

以將 Adobe Flash 檔案嵌入到 Office 文件的類似方式,您也可以將方程式嵌入到將由 Microsoft 方程式編輯器剖析的文件中,這個程序可以讓您輕鬆撰寫數學方程式:

圖 2.Microsoft 方程式編輯器

與前面的範例一樣,可以透過惡意 Office 文件來入侵方程式編輯器中的弱點。我們最近發現這方面的實例,CVE-2017-11882 遭到大肆入侵,使 CVD-2018-0802 等弱點得以遭到入侵,這兩個入侵會利用方程式編輯器中的錯誤,攻擊者能夠藉此透過打開 Office 文件的使用者完成遠端程式碼執行。Unit 42 的研究人員還確認了 CVE-2018-0807 和 CVE-2018-0798 等類似的 Microsoft 方程式編輯器弱點,只是尚未發現這些弱點遭到入侵。

請注意,由於 Microsoft 方程式編輯器使用本身的程序 (eqnedt32.exe) 執行,因此在預設情況下,Microsoft Office 的特定保護 (例如 EMET 和 Windows Defender 惡意探索防護) 將失效,因為它們只會保護 Microsoft Office 程序 (例如 winword.exe)。

OLE 物件和 HTA 處理程序

OLE 物件和 HTA 處理程序是 Office 文件進行參照而在其內容中包含其他文件所用的機制。它們可用於藉由下列方式危害端點:

- Microsoft Word 文件已嵌入 OLE2 嵌入式連結物件

- 開啟文件後,Word 程序 (winword.exe) 會將 HTTP 要求發送到遠端伺服器,以擷取有惡意指令碼的 HTA 檔案

- 然後,winword.exe 將透過 COM 物件搜尋應用程式/hta 的檔案處理程序,這會導致 Microsoft HTA 應用程式 (mshta.exe) 載入並執行惡意指令碼

透過入侵 CVE-2017-0199 (Microsoft 於 2017 年 9 月修補的 Microsoft Office/WordPad 遠端程式碼執行 (RCE) 弱點) 可利用此功能,而且可在多個攻擊活動 (例如這個 OilRig 攻擊活動) 中發揮作用。

圖 3.RTF 檔案看起來與一般的 Word 文件完全相同

除了先前的 OLE 和 HTA 入侵之外,攻擊者發現 RTF 檔案也可以使用 MSHTML 執行「text/html」mime 類型 OLE 物件。這表示 RTF 文件暴露出與 Internet Explorer 相同的攻擊範圍!

利用稱為 CVE-2018-8174 的這個邏輯弱點,攻擊者即可執行任意 HTML/JavaScript/VBScript。雖然以這種方式執行的程式碼經過「沙箱」處理 (無法執行新程序或寫入到檔案系統等等),不過,和從 Internet Explorer 執行的其他程式碼一樣,此錯誤可用於利用其他弱點,例如 VBScript 引擎中的記憶體損毀 UAF 弱點,在 Word 應用程式 (winword.exe) 的脈絡中獲得任意程式碼執行的權限,藉以控制系統。

結語

雖然文件式攻擊十多年來一直是很常見的攻擊途徑,但是我們最近發現這個途徑的受歡迎程度和複雜程度都在提升。這一結果的出現可能是由於瀏覽器開發人員不斷進行強化,使瀏覽器入侵變得更加困難。無論原因為何,組織都必須知道如何防範這些常見的技術。

防禦

Palo Alto Networks Traps advanced endpoint protection 提供多種惡意軟體和入侵的防禦方法,可防範下列威脅:

- 巨集檢查 - Traps 利用 WildFire 威脅情報雲以及本機機器學習的功能,檢查每個 Office 檔案中是否存在惡意巨集,而且可以防止使用者開啟惡意的檔案。

- 入侵防禦 - Traps 廣泛的入侵防禦功能可以阻止任何這些入侵嘗試在受攻擊的端點上成功執行惡意 shellcode。

- Traps 會持續監視 Office 應用程式,確保不會將合法的內建程序用於惡意流量。