2019年も残りわずかとなりました。昨年に引き続き、パロアルトネットワークスが収集・分析したデータから本年のふりかえりと今後発生する可能性がある脅威の予測をまとめます。

2019年のふりかえり

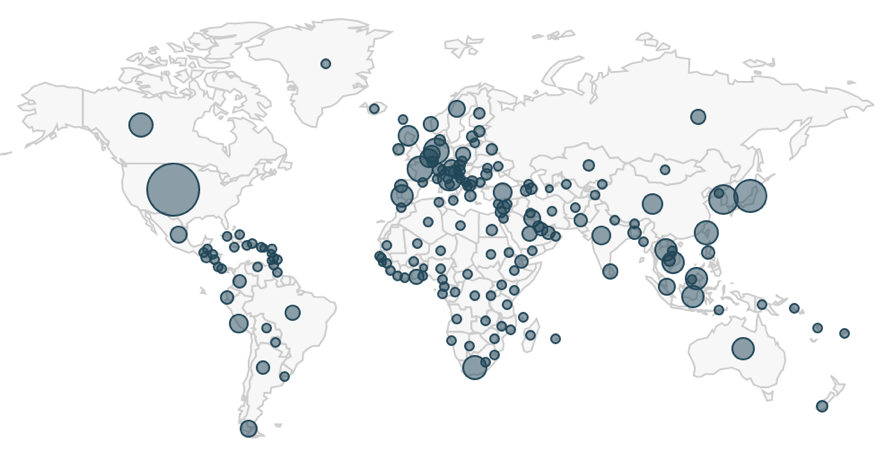

2018年12月1日から2019年11月30日までの1年間、弊社のクラウドベースのマルウェア解析・防御サービスWildFire®は有害・無害含め62億種類以上の未知のファイルを分析し、8,300万以上の新しいマルウェアを発見・対応しました。国・地域別でマルウェアの検出結果が多いワースト3は米国、日本、韓国の順となっており、上位2カ国は前年と同じでした(図1)。

また業界別の検出数ワーストランキングに出てくる顔ぶれも例年とほぼ同様ですが、前年度にワースト10圏外だった医療業界が上位に入ってきています。個人情報を持ち、システムを止めると大きな被害が出る業界を、金銭目的のサイバー攻撃グループが狙うようになったことがその理由と考えられます(表1)。

| ワースト | 業界 |

| 1 | ハイテク |

| 2 | 教育 |

| 3 | 卸・小売 |

| 4 | 金融 |

| 5 | プロフェッショナル・法律 |

| 6 | 製造 |

| 7 | 医療 |

| 8 | 地方自治体 |

| 9 | 通信 |

| 10 | 運輸 |

表1 業界別マルウェア検出数

ここからは2019年に特徴的であったサイバー犯罪、標的型攻撃、そしてクラウドに関する脅威についてご紹介します。

1. サイバー犯罪

現在のサイバー攻撃の大半は金銭を目的としたサイバー犯罪に分類されます。年々その手口は多様化・巧妙化してきており、平均的な技術力もあがってきています。サイバー犯罪は、攻撃手法やツールがインターネットで容易に入手可能なため、参入障壁が低い分野といえます。そのため、サイバー犯罪の背後にいる攻撃者の数そのものも増えてきていると考えられます。

サイバー犯罪の興味深い傾向は、スパイ活動を主な目的とするいわゆる標的型攻撃に年々似てきていることです。

2019年のサイバー犯罪の傾向:

-

- 組織化:SilverTerrier や Rockeなど、組織的にサイバー犯罪を行うグループの増加

- 洗練されたテクニックの利用:MITRE社のATT&CKフレームワークで紹介されているような侵入、常駐化、内部探索、認証情報奪取など、各攻撃ステージで洗練されたテクニックの悪用がサイバー犯罪でも一般的に

- マルチモジュール化:一度の攻撃でTPOに応じた複数のマルウェアを悪用

さらに、マルウェア作成やインフラ構築、マルウェア配布など、サイバー犯罪攻撃の各分野に特化した分業体制も整ってきており、高度なサイバー攻撃を誰もが行えるようになってきています。

2019年に特に目立ったのは Emotetによる攻撃です。Emotetは2014年頃から確認されている不正送金を目的としたトロイの木馬ですが、2018年以降、Emotetを使い、認証情報を盗むマルウェアやランサムウェアを配布する活動が活発化してきています。特に被害金額が多かった攻撃として、組織内部の端末を感染させる TrickBot をインストールし、その後ランサムウェアを重要なシステム上にインストールさせるものがありました。Emotet の背後にいる攻撃者は、乗っ取られた膨大なドメインやサーバから攻撃を行っています。

Emotetは、感染端末からメール本文やアドレス帳、メールサーバの認証情報を盗み出し、その情報を次のスパム活動に悪用します。Emotetへ誘導する添付ファイルは、正規業務メールの本文と同じ体裁で、普段から取引のあるメールアドレスを詐称して送られてくるため、被害者も疑わずに開封してしまい、そこからさらに情報窃取・悪用が広がるという悪循環が繰り返されています。弊社で2019年11月に観測した日本の組織を送信元として詐称して送られたEmotet添付のメールを約1万4千通抽出し分析したところ、サービス業や飲食、教育、公的機関など国内約300の組織のメールアドレスが詐称されていることが判明しました。ある大手製造業メーカーでは、40以上の個人アドレスが630通の攻撃メールに使われていましたが、これらのメールの送付先とメール件名は同社と取引のある企業であったことから、どこかで盗まれた情報が悪用されたものと考えられます。

2. 標的型攻撃

狙ったターゲットに対して攻撃を行うことを一般的に標的型攻撃と呼びます。この攻撃手法は、情報を目的としたスパイ活動においても、金銭を目的としたサイバー犯罪でも使われるようになっています。本項ではこれまで広く用いられてきた、情報窃取を目的としたスパイ活動(Espionage)としての標的型攻撃について取り上げます。

2019年も弊社の脅威インテリジェンスチーム Unit 42 を含め、多くの組織から標的型攻撃に関するレポートが公開されました。以前は米国や日本に対するものが報告の大半をしめていましたが、近年は地理的な偏りがなくなり、世界中のどのような場所であっても標的型攻撃を受ける時代となったことがわかります(表2)。

| 公開時期 | グループ | 標的 |

| 2018/12 | Sofacy | NATO同盟国および旧ソビエト連邦に属する国家 |

| 2019/2 | BabyShark | (核セキュリティ専門家を装い)大学・シンクタンク |

| 2019/3 | Chafer | トルコ政府機関 |

| 2019/5 | Emissary Panda | 中東の複数の政府組織 |

| 2019/9 | xHunt | 中東の海運・運輸セクター |

| 2019/10 | PKPlug | 東南アジアの複数の政府 |

表2 直近のUnit 42による標的型攻撃レポート抜粋

これまでも標的型攻撃グループは、独自に作成したカスタムマルウェアだけでなく、フリーや商用のマルウェア、ペネトレーションテスト(侵入可能か確認するテスト)で使われるツールなども悪用してきました。こうした誰でも手に入るツールを利用することで得られるメリットには、攻撃者につながる手がかりが少なくなること、バグが少ない出来のよいツールを利用して開発ではなく攻撃にかけるリソースを増やせる、などがあげられます。この傾向は標的型攻撃者の間で続いており、意外な場所から商用または無料の攻撃ツールが発見されても、それがサイバー犯罪なのか、標的型攻撃なのか、または自組織が行っているペネトレーションテストなのかは、簡単にはわからなくなってきています。

標的型攻撃はサイバー犯罪に比べて絶対数が少なく、それだけに関与を裏付ける証拠の数も限られます。このため、可能な限り多くの情報を集め、時間をかけて分析することで標的型攻撃の背後にいる攻撃者の目的やターゲット、TTP (戦術、技術、手順)を理解する必要があります。こうした情報を公開することで、防御側は攻撃者の手口を理解して次の攻撃に備えることができますし、攻撃者の動向に多くの目が向けられることで、わずかでも新たな動きの兆候があれば、防御側の誰かが発見できるようになるからです。

こうして公開された情報を法執行機関による起訴や政府間の抗議につなげれば、将来的な攻撃活動の抑止効果も期待できます。実際、サイバー攻撃に対する対抗策・抑止力の1つとして法執行機関による起訴や逮捕はサイバー犯罪に対して世界中で頻繁に行われており、弊社もいくつかの事例で協力しています。標的型攻撃関連で政府レベルによる公式な非難や起訴が行われた事例はわずかですが、情報処理推進機構(IPA)の2019年度上半期の活動レポートからは抗議によって標的型攻撃グループの活動が低下したと考えられる事例も報告されており、その効果が期待されます。新たな攻撃に備え、そして裏付けを積み重ねるためにも、組織内だけでなく、組織間、業界間、関係機関間での情報共有を行うことが求められます。

3. クラウド

多くの企業・組織がクラウド化を進めており、事業基盤をオンプレミスからクラウドに移行する大規模なリフト&シフトや、クラウドとデジタルの特性を生かした新たなビジネスモデルを模索する動きが活発になっています。しかし利用促進と比例してクラウド関連のインシデントも増加しており、クラウド特有の攻撃事例も発見されるようになってきました。

2019年のクラウド特有の攻撃事例:

-

- クラウドをターゲットにした犯罪者グループの活動が活発化

- Docker Engineをターゲットにクラウド上で感染を繰り返すワームが発見

大半の組織にとって、脆弱性の管理は以前から大きな課題でした。脆弱性対応アップデートの適用のために重要なシステムを停止させることや予期しないエラーが発生するリスクを抑えるため、脆弱なシステムをそのまま稼働させる運用が繰り返されてきました。しかしクラウド、特に不特定多数のアクセスを許す可能性があるパブリッククラウドではこうした運用はできません。クラウドサービスの種類によってアップデートの責任がクラウドベンダー側にあるのか利用者側にあるのかが変わる場合はあるものの、いずれかが適切にアップデートを行う必要があります。弊社の調査でも商用ソフトウェアの脆弱性や基盤となるソフトウェアの脆弱性が多数発見されていますし、ユーザが IaaS 上に設置した仮想システムに3400万件もの脆弱性が残されたままになっている状況が明らかにされています。

クラウドは技術革新が早く、すでに高度に複雑化しているため、利用者が移行するスピードと技術習熟度のギャップからリスクを招きやすくなっています。またこれまでオンプレミスで行ってきた運用をそのままクラウドに持ち込んだがために生まれた深刻なリスクも多数あります。適切なセキュリティ対策をしないままクラウド利用を進めると攻撃者が侵入可能な箇所が増えるため、利用者側とクラウドベンダーの責任範囲を理解した上で、自身の責任範囲の対策を適切にとる必要があります。

2020年のサイバー脅威予測

ここからは2020年以降出現が予測されるサイバー脅威について論じます。

予測1: 技術と人材交流によりますます高度化するサイバー攻撃

2019年現在、名前が付けられ、その行動が追跡されている攻撃グループは数十程度で、他の多くの攻撃者は、まだ名前もなくその活動内容も明らかになっていません。振り返りでも述べたように、最終的な目的こそ異なるものの、サイバー犯罪と標的型攻撃は同じ戦術、技術、手順をとるようになってきています。こうした収斂は、一般的な業務改善や科学の発展と同様、効果的なものを取り込み、知識や技術を集約することで全体を効率化するプロセスが、サイバー攻撃についても働いている結果と言えます。

2019年現在、名前が付けられ、その行動が追跡されている攻撃グループは数十程度で、他の多くの攻撃者は、まだ名前もなくその活動内容も明らかになっていません。振り返りでも述べたように、最終的な目的こそ異なるものの、サイバー犯罪と標的型攻撃は同じ戦術、技術、手順をとるようになってきています。こうした収斂は、一般的な業務改善や科学の発展と同様、効果的なものを取り込み、知識や技術を集約することで全体を効率化するプロセスが、サイバー攻撃についても働いている結果と言えます。

これに加え、高いサイバー攻撃能力をもつ人員は今後も増加が見込まれることから、今後はそうした人材の「攻撃セクター間」での流動にも注意が必要です。例えば、標的型攻撃に関与していた人員が、その能力をサイバー犯罪に振り向けるなど、人材交流によるレベル向上、技術的発展が加速度的に進行する可能性が考えられます。

高度な技術を持つ組織化されたサイバー攻撃の前に防御側も単独で対抗するのが難しいのが現状です。グループ会社や業界団体など、様々なレベルで連携することで、協業化・高度化が進む攻撃に対抗する必要があります。

予測2: 5G が招く IoT の爆発的増加と攻撃側の変化

日本国内においても2020年春より5Gサービスの本格始動が発表されています。5Gは大容量、超高速、低遅延、多数接続を実現するネットワークとして期待されていますが、これらの特性は、携帯電話やPCはもちろんのこと、自動車や医療機器、ロボット、デジタルサイネージ、監視カメラ、各種センサーなどいわゆる IoT 分野の利用を加速度的に促進することでしょう。例えば、広範囲に大量のセンサーを設置し、従来の移動体通信技術では取得が難しかったデータを観測するといった活動が広がれば、IPアドレスを備えた機器が大量に必要となり、IPv6 のみを使う機器運用が一般的になるかもしれません。IPv6 は3.4×1038という膨大な数のIPアドレスが利用可能なので、短期間で爆発的に増加することが予測される機器の利用にも適しています。

日本国内においても2020年春より5Gサービスの本格始動が発表されています。5Gは大容量、超高速、低遅延、多数接続を実現するネットワークとして期待されていますが、これらの特性は、携帯電話やPCはもちろんのこと、自動車や医療機器、ロボット、デジタルサイネージ、監視カメラ、各種センサーなどいわゆる IoT 分野の利用を加速度的に促進することでしょう。例えば、広範囲に大量のセンサーを設置し、従来の移動体通信技術では取得が難しかったデータを観測するといった活動が広がれば、IPアドレスを備えた機器が大量に必要となり、IPv6 のみを使う機器運用が一般的になるかもしれません。IPv6 は3.4×1038という膨大な数のIPアドレスが利用可能なので、短期間で爆発的に増加することが予測される機器の利用にも適しています。

近い将来、IPv6だけを持つ機器が普及した場合、これまで主にIPv4アドレスを前提で活動をしてきた攻撃者は対応を迫られることになるでしょう。特に無差別感染する手法をとっている IoT 機器をターゲットにした攻撃は、IPv6の広大なアドレス空間では同じ手法を使えません。そうなった場合、攻撃者は手法の変化を迫られ、標的型など今までと異なる戦術や技術を使うようになることが考えられます。

予測3: 技術進化が認知と認証の再構築を促す

今年も多くの技術に進化や実用化が見られました。例えば、量子コンピュータが既存のスーパーコンピュータの計算量を大幅に上回ることが証明されたとするニュースは、膨大なコンピューティングパワーがもたらす明るい未来だけでなく、計算複雑性に拠って立つ既存の暗号技術が近い将来無力化されるかもしれないという懸念をももたらしました。

今年も多くの技術に進化や実用化が見られました。例えば、量子コンピュータが既存のスーパーコンピュータの計算量を大幅に上回ることが証明されたとするニュースは、膨大なコンピューティングパワーがもたらす明るい未来だけでなく、計算複雑性に拠って立つ既存の暗号技術が近い将来無力化されるかもしれないという懸念をももたらしました。

認証関連でも、3D プリンタを使う携帯電話の指紋認証突破実験が行われましたが、特に筆者が個人的に憂慮しているのが、機械学習を使って第三者の顔を動画に埋め込む DeepFake や、話し方を含めた声を再現可能な Clone Voice といった技術です。「こうした技術を使えば生体認証が突破されるかもしない」ということだけではなく、「デジタル化されたデータの改ざんを人間は認識できないかもしれない」ということを改めて思い知らされたからです。これまでも写真や動画に変更を加えることは広く行われていますが、 DeepFake などの技術を使うことで、リアルタイムで行われている通話やビデオ会議、インターフォン越しのコミュニケーションすら、そのほとんどが信用できない時代が来る可能性があります。眼前でリアルタイムに起こっているように見える出来事は、人間心理に非常に強い印象を与えるため、犯罪への悪用だけでなく、人の価値観や思想、社会や文化そのものを変えようとする世論操作にも悪用されかねません。

今後は改ざんされた可能性のある映像や音声を検出する技術が発達し、これまでそうした対策が必要とされなかったコミュニケーション機器に搭載される未来がくるかもしれません。