パンデミックにより出社が出来ない状況で急激にテレワーク環境整備が進む中、自社インフラがオンプレミスにある必要性は以前より更に低下しており、パブリッククラウドへ移行を進めるユーザーも増えています。

クラウド移行を見切り発車で実施したユーザーはもちろんのこと、メリットを理解しており移行したいのになかなか移行に踏み切れないユーザーには共通課題があるように思えます。

本記事では、テレワーク環境準備後に見えてきた、デジタルトランスフォーメーションやクラウド移行を阻む「パブリッククラウドを中心としたセキュリティ懸念」の解説と、それを払拭する当社「Prisma Cloud」を利用した解決策についてお伝えします。

- テレワーク環境整備後の気づき

在宅ワークなど、リモートアクセス環境から様々なサービスへアクセスするようになるとクラウドのありがたみを感じると共に、企業が固有でもつサービスもクラウド上にある方が良いとしみじみ感じるようになります。多くの理由が考えられますが大きく分類すると以下3つになります。

1)利便性の観点

今日インターネット接続しないで業務を遂行するということは難しく、それがオフィスであれ在宅やノマドワークであれ変わりません。社内システムがクラウド展開されていれば自社固有のインフラ設備に性能負荷をかけることなく、また自社固有の回線帯域制約を受けることもなく、どこからでも普段通りのアクセスが可能です。これは利用者の立場の話ですが、管理者の立場としても、自社回線契約コストダウンや、自社インフラへの投資抑制、自社インフラに対するヘルプデスクサービス提供の軽減という金銭的にも負荷的にも恩恵を受けることになります。

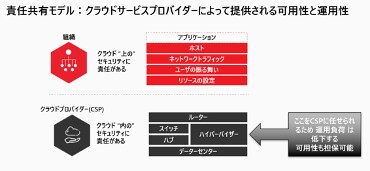

2) 可用性の観点

テレワークが推し進められている昨今では、毎日出社し社用インフラ設備に物理的に近い位置でメンテナンスが可能であった場合に対し、物理障害等に一定時間内に対応し復旧可能という安心感はなくなります。既にDCなどオフィス本拠地とは別サイトに設備を構え、冗長構成を組んだ上で物理障害対応をアウトソースしているユーザーであっても、最終的に当該システムの可用性の担保はユーザー自身の責任範疇となり、果たしてその高い運用コストを支払ってまでオンプレ環境を維持することが適切なのか感じる機会も増えたと思います。社内システムがクラウド展開されていれば少なくとも物理デバイスや仮想基盤の可用性担保までをクラウドサービスプロバイダー(以降CSP)に任せることができます。

3) 運用性の観点

IT部門が人的リソースを十分に確保できていればよいですが、社内システムとして提供されているアプリケーションだけでも使い方の説明や問合せ業務で運用が大変なのに、それらの提供基盤まで運用するIT管理者の負荷が高くなることは容易に想像できます。ITインフラも社会インフラ同様に動いていてくれて当たり前、大変な労力をかけて無事に運用できていても褒められるものでもありません。クラウド展開により物理デバイスおよび仮想基盤の運用をCSPに任せられれば、IaaSであればOS以上に、SaaSであればアプリケーション以上の運用のみに集中できます。

- 社内システムの「クラウド移行」を阻む”セキュリティ面の不安”を解決するもの

これだけメリットがあることが分かっていてクラウド移行に踏み切れない要因はなんなのでしょうか。おそらく、勢いでクラウド移行を進めてしまってインシデントが発生する恐怖に怯えている、実際に問題発生してしまい対応に追われるといった懸念があげられると思います。これらの課題の共通点と成功事例から得られる解決策はなんなのでしょうか。

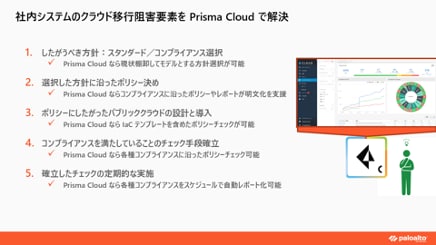

1)したがうべき方針の選択

パブリッククラウドのセキュリティと言ってもオンプレミスのセキュリティとまったく異なる訳ではありません。同じようにセキュリティポリシーを定める必要がありますが、少し厄介なことはパブリッククラウド固有のオンプレミスにはない要素を考慮する必要があることです。現在はクラウド固有の要素も含めて正しく運用するための方針としていくつかのガイドラインが用意されており、システムに応じて選択します。ただし、方針を得たところで自分たちの導入状況がどれだけマッチしているのか負担なく確認する術が必要です。

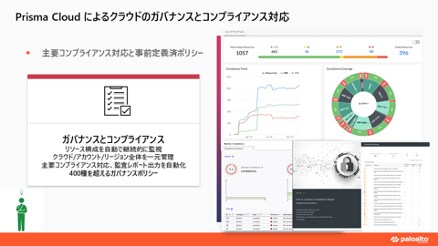

弊社が提供するPrisma Cloud は、導入したパブリッククラウド内の資産の棚卸しとパブリッククラウドでしたがうべき方針(各種スタンダードやコンプライアンスリスト)に対し、どの程度ギャップがあるのかを自動で確認し把握することができます。

2) 選択した方針に沿ったポリシー決め

方針を決めたらクラウドセキュリティポリシーの明文化が必要です。文書化はユーザー責任によって必ず行う作業になりますが、その負担を軽減する方法はあります。

Prisma Cloud は選択した方針に沿った400種を超える事前定義ポリシーやコンプライアンスに対応したレポート出力が可能です。事前定義ポリシーの解説を参考にすることや、出力したレポートをベースに文書化を進めることもできるため、明確な方針に沿って、肉付けする素材も準備された状態で文書化できます。

3) ポリシーにしたがったパブリッククラウドの設計と導入

セキュリティポリシーの明文化が済んだところで、そのポリシーに沿ったクラウド設計と導入を行う必要があります。ポリシーが決まったのであれば、一つ一つのクラウドリソースを手動で実装するのではなく、IaC(Infrastructure as code)テンプレートを利用して実装することが大事です。

Prisma Cloud はこのIaCテンプレートを含めたポリシーチェックが可能です。一度テンプレートを作成してしまえば、新たな問題発生でPrisma Cloudのチェック違反とならない限り、同じタイプのクラウドリソースを作成する場合はこのテンプレートで繰り返し実施できるため非常に便利かつ安全な運用が可能です。

4) コンプライアンスを満たしていることのチェック手段確立

ポリシーに沿ったクラウド導入後の運用では第三者が行えるよう採用ポリシー準拠のチェック手段を確立する必要があります。

Prisma Cloud は各種コンプライアンスに沿ったポリシーチェックおよび結果レポートの出力が可能です。またユーザー環境によって少し基準を緩めたりする場合はカスタマイズも可能です。

5) 確立したチェックの定期的な実施

確立したチェック手段は定期的に実施される必要があります。またパブリッククラウドでは常に新しいサービスが誕生し、新サービスに対してもセキュリティポリシーを適用する必要があります。

Prisma Cloud は各種ポリシーチェックをスケジュール実行し管理者へレポート送信可能です。また新しいサービスに対するセキュリティポリシーについてもコンプライアンスの更新に準拠する形などで自動的に更新され続けます。

パンデミックにより強制導入となったテレワーク環境を新しい様式として有効活用する中で自然と生まれるクラウド移行への波を逃さず、必須となるクラウドセキュリティ対策を行う上で本記事がお役に立てれば幸いです。また、ここでは割愛しましたが、Prisma Cloudはコンテナやサーバレスのセキュリティ対策も可能です。30日のフリートライアルも可能ですのでこの機会に是非ともお試し下さい。

https://marketplace.paloaltonetworks.com/s/product-rdl