This post is also available in: English (英語)

ある日、SOCアナリストがモーニングコーヒーを片手にコンピュータの前に座ると、インサイダー脅威の可能性を警告する次のメッセージが表示されました。

「こんにちは。私はCortex XDR Managed Threat Hunting (MTH)チームのAliciaです。あなたのネットワーク内の疑わしいアクティビティを調査しており、調査のお手伝いをしていただきたいのですが。以下を確認していただけますか?」

何だこれは?! 卑劣なインサイダー攻撃およびそれを検出したサービスについて、Cortex XDR Managed Threat Huntingチームにスポットを当てた「Busted by Cortex XDR series (Cortex XDRによる摘発シリーズ)」の最新の事例とともにご覧ください!

この実際の顧客事例は、EMEAを拠点とするコンサルティングファームでCOVID-19パンデミックが発生する前の3月に起きたもので、ある従業員が自分のラップトップをハッキングし、「固定キー」という技法を使用してローカル管理者の認証情報を取得することから始まりました。次に、MTHチームがどうやってこの従業員を捕まえたか、従業員がどのようにハッキングを学んで実行したか、および顧客のSOCチームがどのように攻撃を封じ込めたかを示します。

| 「固定キー」とは? Windowsには、ログイン画面でのキーの組み合わせによって起動できるアクセシビリティ機能が付いています。攻撃者はこれらのプログラムを置き換えて、コマンドプロンプトを起動できます。デフォルトでは、これらのアプリケーションは、管理者の認証情報を使用してシステムアカウントの下で実行されます。 一般的なアクセシビリティプログラムは次の2つです。

|

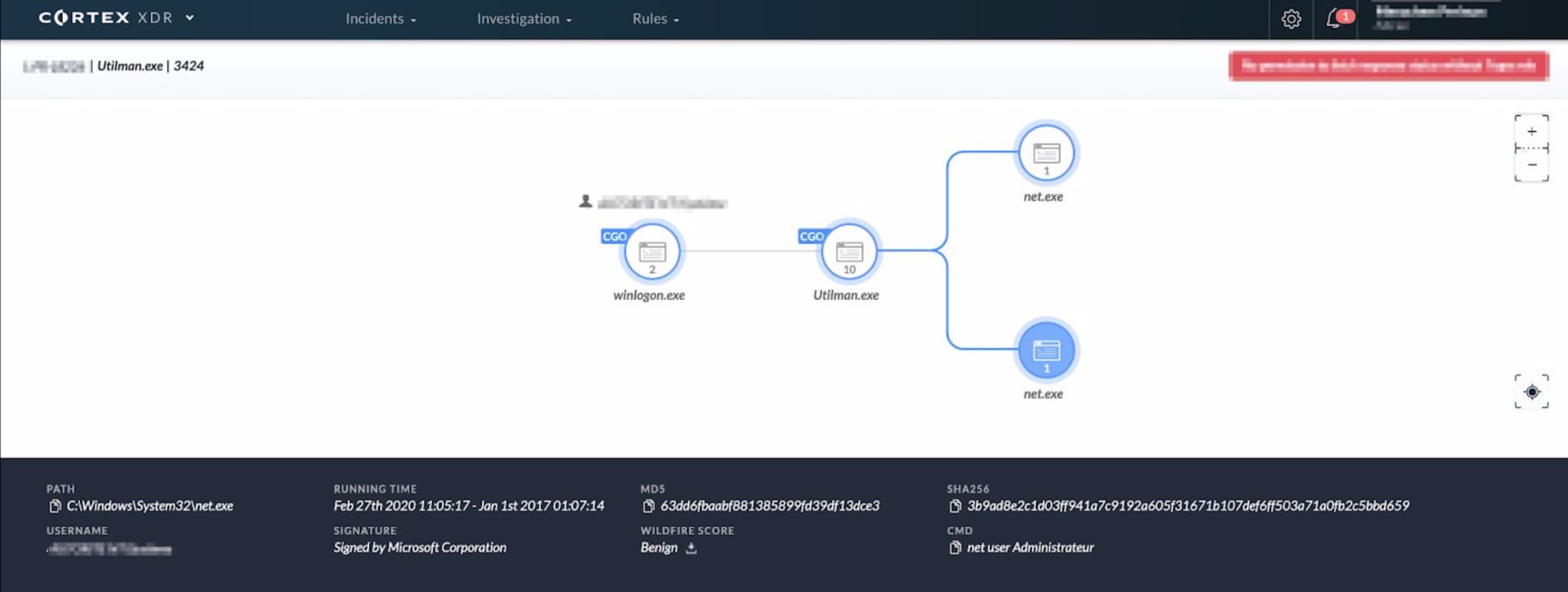

顧客のSOCアナリストがAliciaの電子メールのCortex XDRアクティビティをクリックすると、Aliciaが説明している内容の全体像が表示されました。Cortex XDRにより、疑わしいアクティビティがシンプルに図示されました。

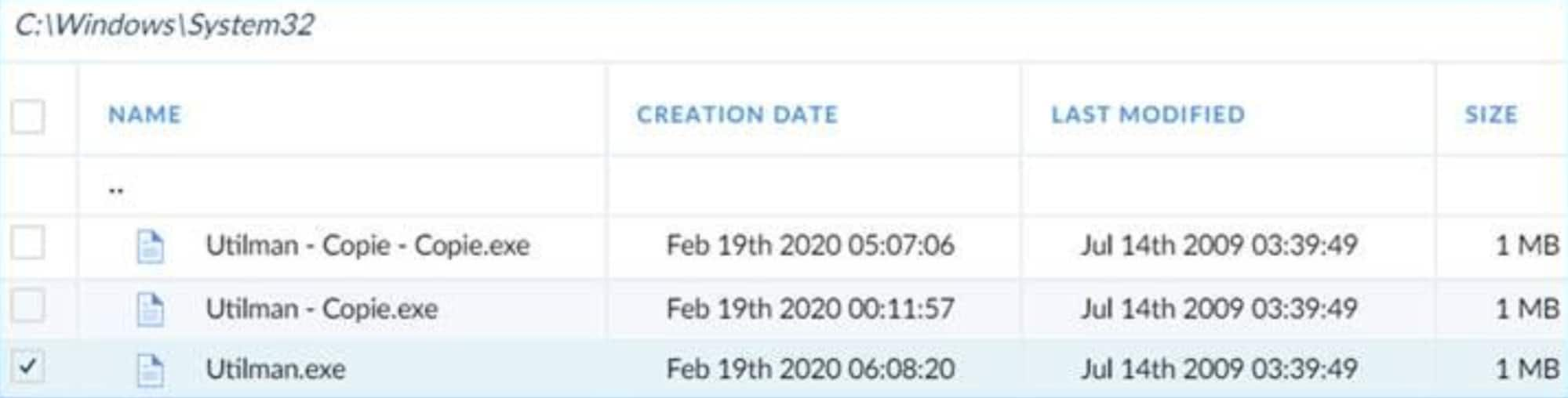

顧客のSOCアナリストはすぐにコーヒーを置いて袖をまくり、キーボードをつかんでAliciaの分析を確認しました。数分後、脅威の性質および推奨される軽減ステップが記載された電子メールをAliciaから受信しました。以下に、実際の返信のスクリーンショットを示します。

管理者の認証情報を収集した痕跡を探す際、「固定キー」技法がMTHチームの注意を引きました。Utilman.exeはWindowsの保護されているファイルです。このファイルを上書きする唯一の方法は、最初にWindowsシステム ファイル チェッカーを無効にするか、オペレーティングシステムを稼働させずに行うことです。

残念なことに…

従業員はすでにローカル管理者の認証情報を取得し、コマンドシェルを介して攻撃を続行しています。現時点での疑問はこうです。「取得した認証情報を使用して、従業員は何を行ったか?」その場で何が起きたかを知る前に、ひと休みしてAliciaについて説明しましょう。

Aliciaとは誰か?

Aliciaは脅威の探索および収集、およびコード分析を使用したマルウェアリバースエンジニアリングの専門家です。彼女のチームは綿密な調査を行って、脅威アクターが組織全体を危険にさらすために使用する技法に関する知見を得ます。彼女の目標は、状況を明らかにし、攻撃の仕組み、実行者および理由を示すことです。Aliciaがやろうとしていることは、SOCを強化して今まで以上に会社を守ることです。

ハッキング

事例に戻ります。Cortex XDRのエンドポイント エージェント ログにより、従業員が管理者の認証情報を自分のラップトップに取得したことが通知されました(会社の許可なしに発生したレコード)。従業員がコンピュータ上のutilman.exeをWindowsのコマンドシェルであるcmd.exeに置き換えたことにより、アラートがトリガーされました。Aliciaはアラートを受信して、従業員が直後に実行したいくつかのコマンドに結び付けました。Aliciaの電子メールが到着するまで、顧客のSOCアナリストは状況に気づきませんでした。Managed Threat Huntingサービスがなければ、関連のない複数のアクティビティのように見えて、攻撃を見逃すところでした。

しかし、なぜ?

MTHチームは引き続きCortex XDRのネットワークログとエンドポイントログを調査し、従業員がコマンドを実行してローカル管理者のパスワードをリセットし、前に彼のラップトップにログインしたローカル ユーザー アカウントのリストを表示したことを突き止めました。

Aliciaは、攻撃者はパスワードのリセットを使用してアカウントにアクセスできることを説明しました。攻撃の実行中にネットワークへのアクセスが失われた場合、攻撃者はこの操作を行って再びネットワークにアクセスします。従業員はしばらくの間、ネットワーク上にいた可能性があります。

最良のシナリオでは、従業員は業務に関係のある悪意のないタスク用にラップトップのレベルを上げるためにのみダークサイドに堕ちたと考えられます。

一方、Aliciaは、ローカル ユーザー アカウントの列挙は、他のユーザーのアカウントへのアクセス、さらにひょっとするとドメイン管理者の認証情報へのアクセスを取得しようとする兆候であると説明しました。前者の場合はソースコードや販売実績などの機密情報にアクセスでき、後者の場合は会社のコンピュータのネットワークをダウンさせることができます。ユーザーがPCにログインすると、ログイン認証情報がWinowsにキャッシュされます。ローカル管理者の権限があれば、攻撃者はそのキャッシュを列挙し、さまざまな技法によってそれらのアカウント(それどころか、ドメイン管理者のアカウント)の代わりにネットワークリソースにアクセスすることができます。

それをどうやって通常ユーザーとして実行できたのか?

従業員は通常ユーザーであり、utilman.exeをコマンドシェルに置き換えることはできないはずでした。Windowsオペレーティングシステムには、この悪用を防ぐために、いくつかの防御メカニズムが導入されています。メカニズムの1つは、アプリケーションをSystem32フォルダー内に置かなければならないことです(これが、他のアプリケーションではなくcmd.exeが使用された理由です)。もう1つは、管理者のみが変更を実行できることです。

Aliciaは調査を続けました。インターネットログ、ネットワークログ、エンドポイントログを調べて、ユーザーがどのようにして自分の権限を管理者の権限に昇格させることができたかを把握するのに役立つ手がかりを探しました。そして、ついに、従業員がUSBスティックを物理的にラップトップに挿入して、コンピュータを再起動し、USBスティックからLinuxライブディストリビューションを起動し、Windowsパーティションをマウントして、最後にcmd.exeをutilman.exeにコピーし、Windowsが稼働していない間に、Windowsのオペレーティングシステムのファイル保護をオーバーライドしたことを突き止めました。その後、従業員はシステムを再びリセットし、USBスティックを取り外して、Windowsパーティションを起動し、ログイン画面でWIndows + Uを押して空白のコマンドウィンドウを表示し、最上位のローカル権限の下でコマンドを実行する準備を整えました。

摘発

Aliciaの調査結果を聞いた後、顧客のSOCアナリストはCortex XDR Live Terminalを使用してラップトップに接続し、従業員のアクティビティを確認しました。顧客のSOCアナリストは同日中にラップトップを撤去し、従業員のアカウントを無効にして、必要な人事措置を実行しました。Aliciaは脅威を検出し、顧客のSOCアナリストが根本原因を見つけるのをサポートし、緩和措置を推奨した後、次の脅威を見つける作業に移りました。顧客のSOCアナリストは新しい技法を学び、大惨事になる前にこのトラブルから逃れることができました。その後従業員がどうなったかや、私たちが摘発する前に何を行っていたのかはわかりません。私たちが把握しているのは、その人を早い段階で摘発できたために、この事例をデータ侵害、長びく業務停止、著作権侵害などの事例としてニュースで読むことがなかったということであり、それが重要なことなのです。

CSOは、翌日のトリアージを「完璧な日」として覚えており、SOCチームとCortex XDR Managed Threat Huntingチームが会社を守るのに役立ったことに自信を持ちました。

インサイダー脅威に対する防御のベストプラクティス

インサイダーによるセキュリティインシデントは、悪意によるものか過失によるものかを問わず組織に広く蔓延している問題で、従業員の職務遂行機能の妨げとならずにふせぐのは困難です。Ponemon Instituteによると、インサイダーインシデントの比率は2018年から47%増加し、コストは同期間で31%増加しました。次に、上述のようなインサイダー脅威が発生する機会を最小限に抑えるために、セキュリティチームが実行できるいくつかの手順を示します。

- 重要な資産または機密性の高い資産を識別し、管理する。ワークスペーステクノロジの進歩により、迅速なコラボレーションおよび情報へのアクセスが可能になりましたが、これらの資産をより簡単に引き出すことも可能になりました。セキュリティチームは、組織の資産およびアクセス管理ツール、およびインサイダー脅威から守るためのポリシーを完全に把握している必要があります。

- セキュリティポリシーを文書化し、適用する。時として、組織の資産に関するセキュリティポリシーが不明確または一貫性がないために、従業員が意図せずにインサイダー脅威になることがあります。許容できる資産の使用、権限付きのアカウントの使用、知的財産の所有権、および同様のトピックについて、組織で明確にまとめておく必要があります。このポリシーとともに、各ポリシーの背後にある根拠および推論も明確に規定することができます。

- インサイダー脅威への対応戦略を作成する。インサイダー脅威を完全に排除することはできないかもしれませんが、インサイダー脅威インシデントに迅速に対応するための戦略を策定し、脅威が発生した場合の組織へのダメージを最小限に抑えることはできます。これらの戦略には、部門や機能を横断するワーキンググループの作成、またはインサイダー脅威インシデントに対処する専門のメンバーの指定が含まれることがあります。

脅威ハンティング技能の強化

6月23日、パロアルトネットワークスでは世界中の脅威ハンターのための「inside The Hunt」仮想サミットを開催します。脅威ハンティング戦略、技法、課題、技術に関するベストプラクティスを共有するため、世界中から最高の脅威ハンターと業界エキスパートが集まります。皆さんの脅威ハンティング手法をスキルアップする新しいヒントを学び、トリビアに参加して賞品を獲得しましょう。ぜひ「Inside the Hunt」に登録してください(登録無料)。

![This screenshot of an email reads: Thanks for getting back to me with the details, which confirmed what I was seeing. I'm just going to share with you some of my thoughts and recommendations being that I understand the Windows ecosystem and the technique. Utilman.exe is a Windows protected file and the only way to overwrite it would be to first disable windows system file checker. To achieve this one would need to be logged in ot the PC and typically is performed manually. The modification is done in the registry or direct calls into [obscured]. From the activity I would treat the host as fully compromised and from the commands issued assume that local creds were taken. Hopefully the local creds aren't domain creds? Recommend changing the users account information. Attackers typically do this as a 2nd stage access to a network in the event their initial access is lost. Thanks for the help and please let me know if you have any questions. [Name obscured]](/blog/wp-content/uploads/2020/05/morning.png)