This post is also available in: English (英語)

「ゼロトラスト」は、このところサイバーセキュリティ戦略として広く採用されるようになってきました。組織はネットワーク内のユーザー、エンドポイント、ワークロード、アプリケーション、コンテンツのいずれも信頼できないという前提で運用することを学びはじめています。ゼロトラスト戦略では、すでに一度検証を済ませていようが、これから検証する予定があろうが、デバイス、アプリケーション、マイクロサービスが、それぞれ自分自身のセキュリティに責任を持つ必要があるという原則をとります。

ただし、その原則をインフラストラクチャ全体に適用する方法を理解するには、やはりそれなりの学習曲線を伴うことは押さえておかなければならないでしょう。たとえばクラウドネイティブテクノロジでのインフラストラクチャや開発プロセスは、従来環境のそれとはずいぶん違って見えるものなので、それにあわせてゼロトラストの適用方法もシフトさせてやる必要があります。クラウド環境は絶えず変化していますから、そのなかでゼロトラストのベストプラクティスに沿った運用をやっていくには、クラウドセキュリティポリシーのエンフォースに役立つ「ゼロトラストマイクロセグメンテーション手法」を使うのがよいでしょう。

開発者とDevOpsチームは、マイクロサービスやコンテナなどのクラウドネイティブテクノロジを継続利用して開発のスケーリングやリリースの高速化を進め、同時にマルチクラウドアーキテクチャを利用して効率最適化を進めています。しかしながら、クラウドのネットワークセキュリティポリシーの管理方法に根本的な変化をもたらしているのも、やはりこうしたクラウドネイティブ開発のコアコンポーネントそのものなのです。ゼロトラストマイクロセグメンテーション手法は、「絶えず変化する環境下では従来使用されてきたIPアドレスがセキュリティポリシーの管理や定義にうまくなじまない」という問題を解決するのに役立ちます。

なぜクラウドセキュリティポリシーをIPアドレスをベースでやってはいけないのか

クラウドネイティブ開発は、環境が絶えず変化するというその性質もあって、従来のエンタープライズポリシーでは解決しにくい問題を突きつけてくることがあります。クラウドのワークロードはロケーションをまたいで移動しますし、アプリケーション内のインスタンスは変動する需要にあわせてダイナミックにスケーリングします。コンテナも数秒単位で立ち上がっては消えていきます。そうした環境での検証はじつにやっかいです。

そうした環境では、多くの企業で採用されているIPベースのセキュリティ対策はすぐ破綻してしまいます。なぜなら、ハイブリッドクラウドやマルチクラウド環境では、コンテナ化されたワークロードがそれこそ1時間という単位で複製・再スケジュール・再ホストされていき、IPドメインがどんどん変わっていってしまうからです。しかもマイクロサービスはHTTPやgRPCでアクセス可能なAPI経由で公開されるのでそもそもIPアドレスが意味をなしません。そんななかでエンドツーエンドの可視性を実現しようとすれば、管理者が雑多な環境間のIPフローの突き合わせをやらねばならなず、そんなやりかたは規模が大きくなれば機能しなくなります。

ようするに、IPアドレスはこれまでのように永続的なものではなくなっていて、クラウド内のワークロードを正確に識別するという用途にこれを使ってしまうとゼロトラストのベストプラクティスに沿ったセキュリティポリシーが実現できなくなる、ということです。

アイデンティティベースのマイクロセグメンテーション

その点、Prisma Cloudのアイデンティティベースのマイクロセグメンテーションであれば、ざっくりしすぎるIPアドレス範囲を使うかわりに、個々のワークロード向けにマシンで生成した強力なアイデンティティベースのセキュリティポリシーをユーザーが作成できます。これにより、IPアドレスなどの従来型識別子が変更された場合でも環境内を移動していくワークロードを追いかけられるようになります。これなら、ダイナミックに動くクラウドネイティブ環境のニーズを管理しつつ、開発上のリスク態勢を改善できることでしょう。

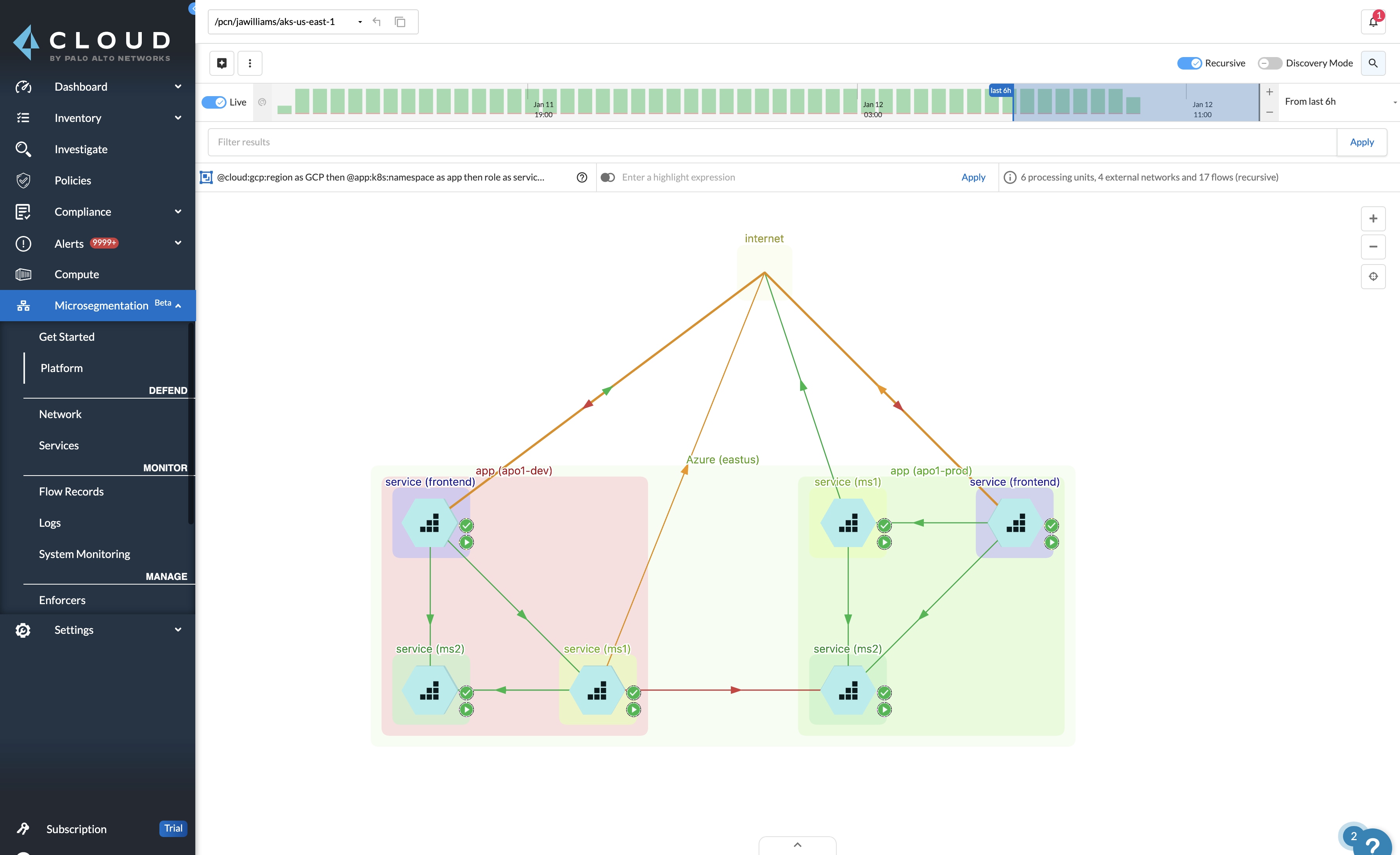

Prisma Cloudでは、ワークロードIDの割り当て後、クラウド内・クラウド間のアプリケーション通信の振る舞いを自動的に検出して学習できるようになっています。またこれらのフローは視覚化されたネットワークマップから、リアルタイムに監視することができます。

ユーザーは、こうして生成されたID間の接続リクエストを認証・承認するポリシーを設定し、未知のリクエストがあれば自動的に拒否するよう設定できます。これにより、たとえばコンプライアンスチームが「特定の規制対象となりうるシステムを分離する」といったポリシーを作成できるようになるのです。

ゼロトラストのマイクロセグメンテーション

マイクロセグメンテーションは、組織のクラウドネイティブなアプリケーション開発に、ベストプラクティスに沿ったゼロトラスト実装方法を提供してくれます。信頼されたIDを使えば、コンテナやマイクロサービスなどのテクノロジをシームレスに使いつつ、セキュリティポリシーをエンフォースできるようになります。その詳細については、こちらの電子書籍「Identity-Powered Microsegmentation with Prisma Cloud(PrismaCloudを使用したアイデンティティを活用したマイクロセグメンテーション)」からもご確認ください。

なお、マイクロセグメンテーションもまた、エンタープライズにおけるゼロトラスト戦略のひとつの側面にすぎません。パロアルトネットワークスの創業者兼CTOのNir Zukによるビデオで、さまざまな手法全体がどのように組み合わせて使用されるのかが説明されていますので、ぜひこちらもご覧ください。また、こちらのゼロトラストシリーズのブログもあわせてぜひご一読ください。