This post is also available in: English (英語)

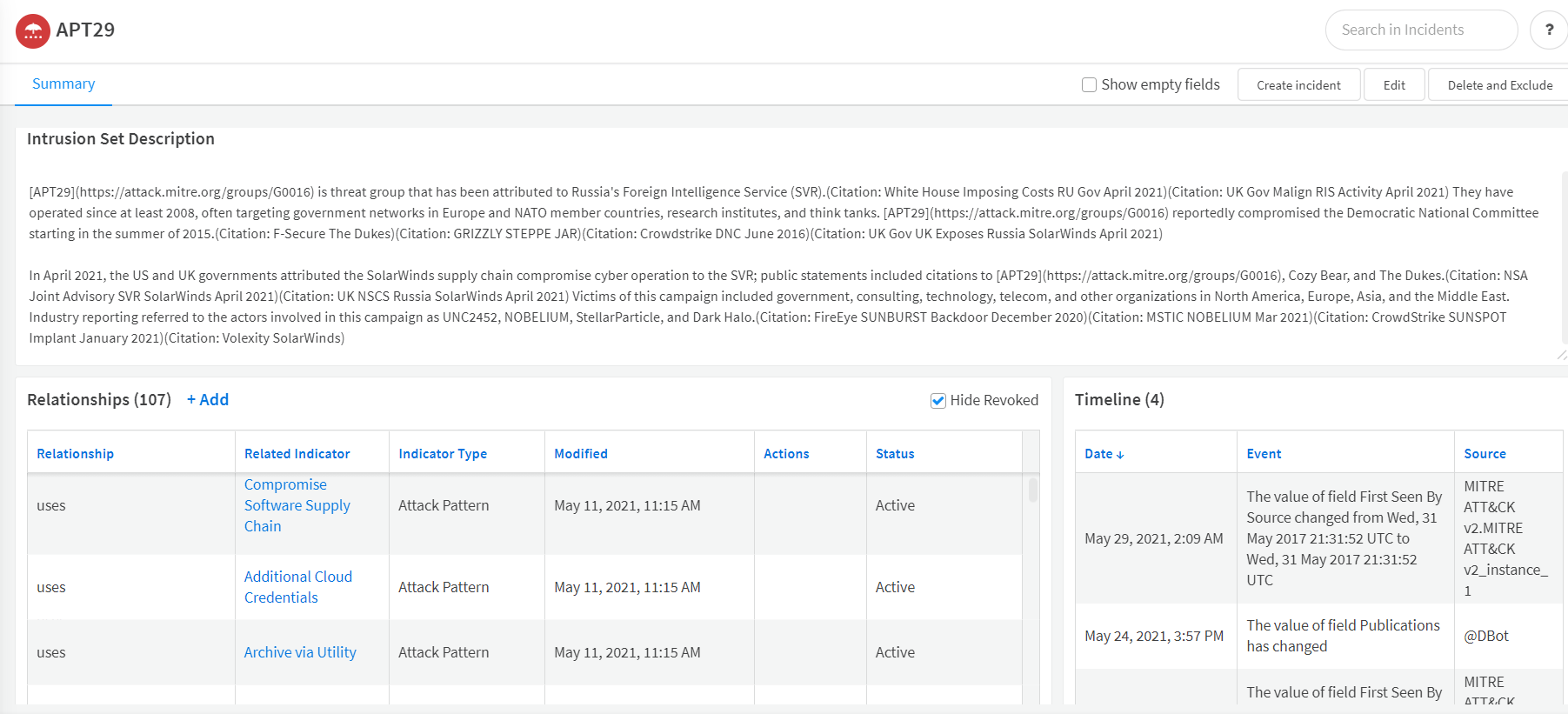

2021年5月27日、MicrosoftがAPT29による大規模なスピアフィッシング攻撃を報じました。具体的には、攻撃を行ったのはAPT29の関連グループ「Nobelium」です。このグループはSolarWindsに対する一連の攻撃「SolarStorm」の主犯でもあります。今回の攻撃では、幅広い標的に対して持続的標的型(APT)の組織的なスピアフィッシング攻撃が行われ、150の組織で3,000件のメールアカウントが狙われました。Nobeliumは最近相次いでいるサイバー攻撃を通じて、こうした標的型攻撃の進化を支える驚くほどの技術力を世界に見せつけています。また、明確な方針のもとに活動している高度に組織化されたグループであり、攻撃に使用する手法、ツール、技術の研究に相当な時間、エネルギー、労力を注ぎ込んでいます。当然、そのサイバー攻撃能力は高度化しています。その巧妙さと計画性を考えると、組織は早急に、1) インシデントレスポンスの速度を改善するとともに、2) 脅威インテリジェンス管理能力と侵入後のレスポンス/復旧能力をSecOpsチームと脅威ハンティングチームに与えるべきです。その一助となるのが、弊社が作成したCortex XSOARプレイブックで、Nobeliumによる攻撃への応答に必要な作業の多くを自動化できます。

APT29によるスピアフィッシング攻撃は何が違うのか

フィッシング攻撃というものは、組織的なものを含めて、目新しいものではありません。かねてから、フィッシング攻撃は最大の攻撃経路であり、フィッシングインシデントへの対処は日常的に行われています。では、今回の一連のフィッシング攻撃は何が違うのでしょうか。それは攻撃者の手口です。Nobelium攻撃グループは、周到に準備された作戦をもとに不正な活動を行うことで、商用の合法的なメール一斉送信サービスへのアクセスに成功しています。その後は、正規のメール広告用アカウントを乗っ取った上で、メールの自動一斉送信機能を備えた合法的なツールを使用して、ターゲットにスピア フィッシング メールを送信します。受信者がメールを疑わないのは無理もありません。米国連邦政府などの一見信頼できる送信元を装っているからです(最近の事例では、アメリカ合衆国国際開発庁(USAID)になりすましています)。

Cortex XSOARの有効性

弊社の使命は、お客様のセキュリティ運用を可能な限り自動化することです。なぜなら、近年の自動化された攻撃に先手を打ち続けるには、セキュリティ対策の自動化が鍵となるからです。自動化を支援するため、弊社は特定の種類のレスポンスに使用できるプレイブックを提供するとともに、他社からもプレイブックを提供できるようなエコシステムを運営しています。さらに顧客に対して、SecOpsプロセスにプレイブックを追加し、できる限りの自動化を行うようアドバイスしています。

Cortex XSOARの自動化能力を活用することで、上述の攻撃をはじめとするさまざまな攻撃を受けた場合に、ネットワーク上の侵害されたホストをすばやく発見・修復できます。また、XSOARの自動化されたプレイブックは、脅威フィードの取り込み、インジケータのエンリッチ化、インシデント管理といったワークフローの統一に有効であり、チームが機械的な速さで攻撃に応答できるようになります。

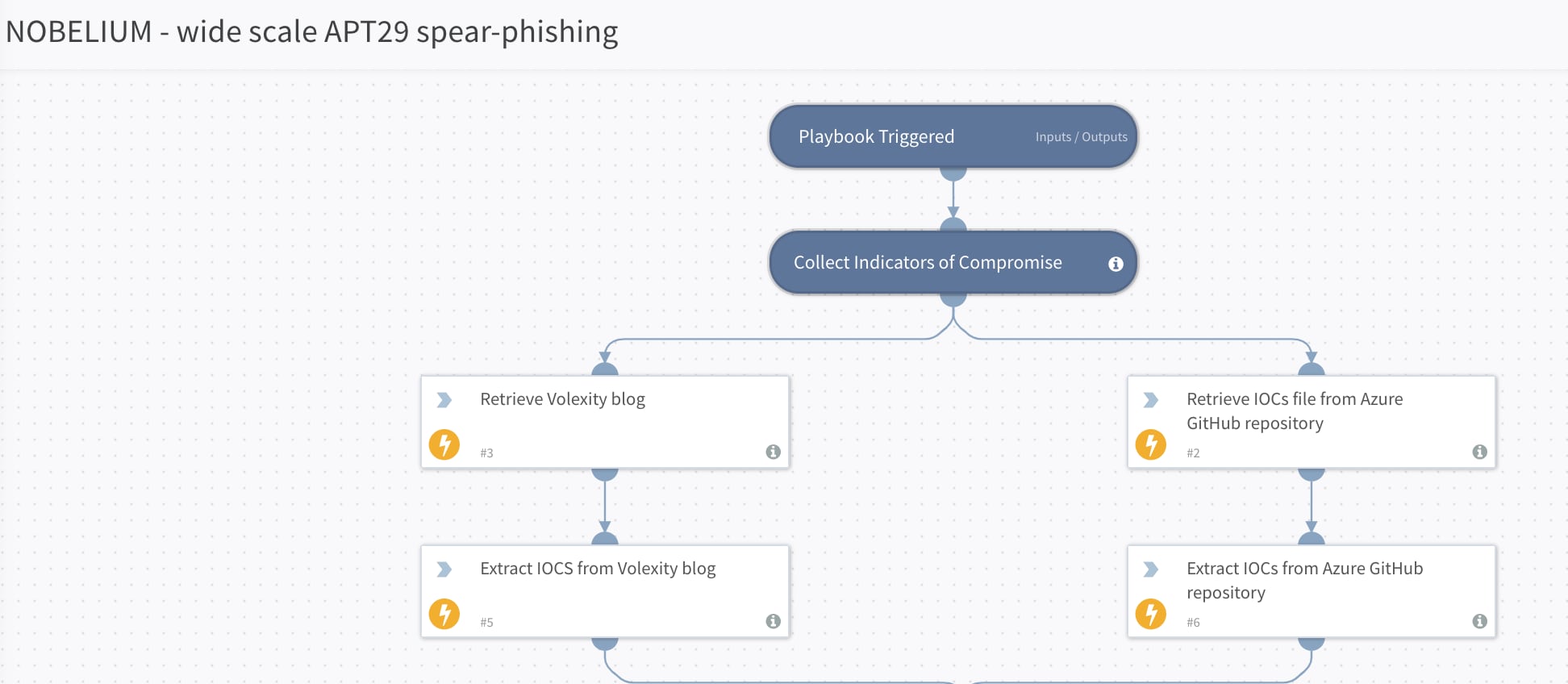

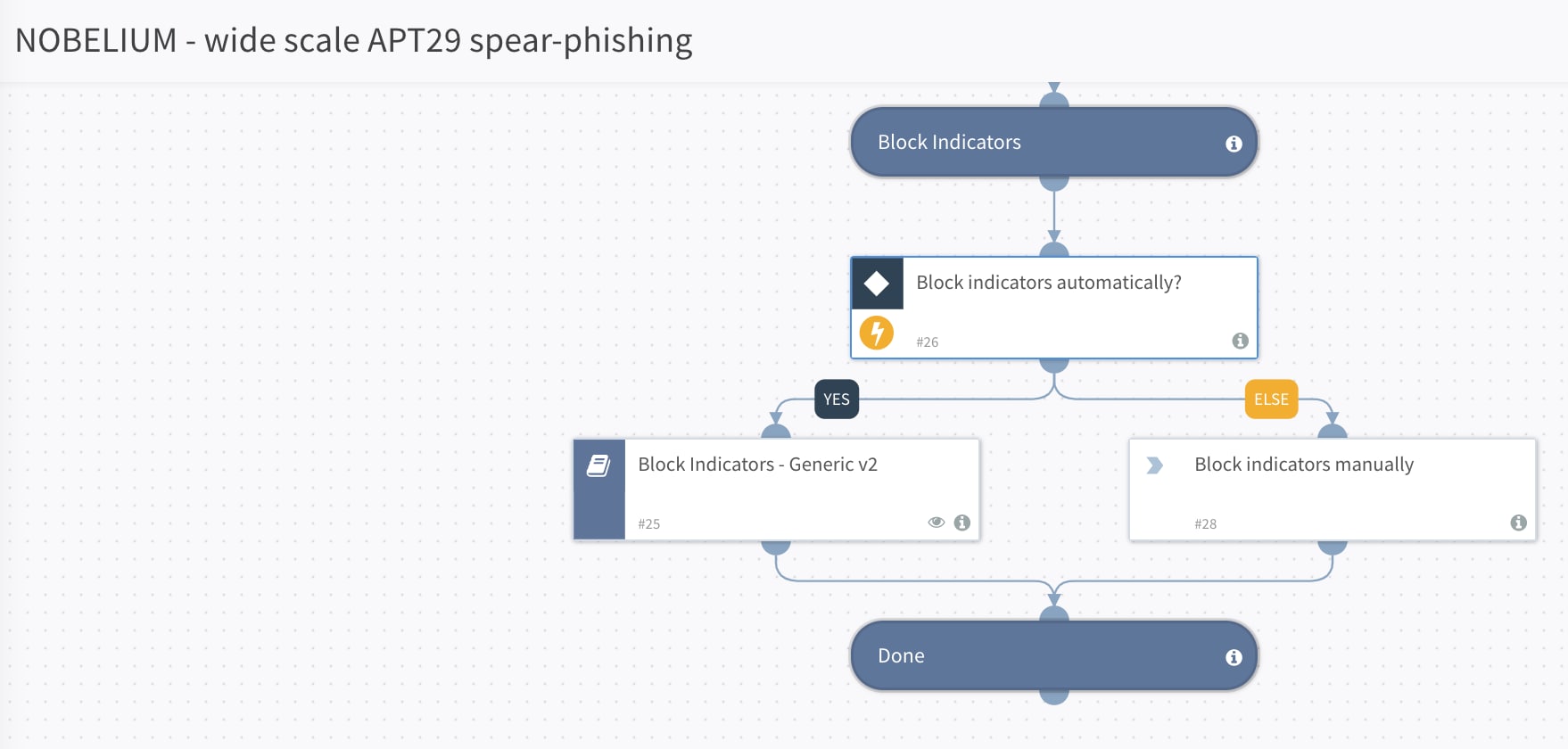

Cortex XSOARのセキュリティ リサーチ チームは、プレイブック「NOBELIUM - Wide Scale APT29 Spear-Phishing」をリリースしています。目的は、SecOpsに脅威ハンティング能力とインシデントレスポンス能力を追加できるように、利用者を支援することです。この新しいプレイブックは、Nobelium攻撃グループが展開する組織的なフィッシング攻撃への対処を主眼とし、以下に示すアプローチを用いてレスポンスの手順を自動化します。

ステップ1: 脅威ハンティングプロセスで使用するため、信頼できる情報源からセキュリティ侵害インジケータ(IOC)を収集します。レスポンス用プレイブックである「NOBELIUM - Wide Scale APT29 Spear-Phishing」が、信頼できる複数の情報源からIOCを自動収集します。

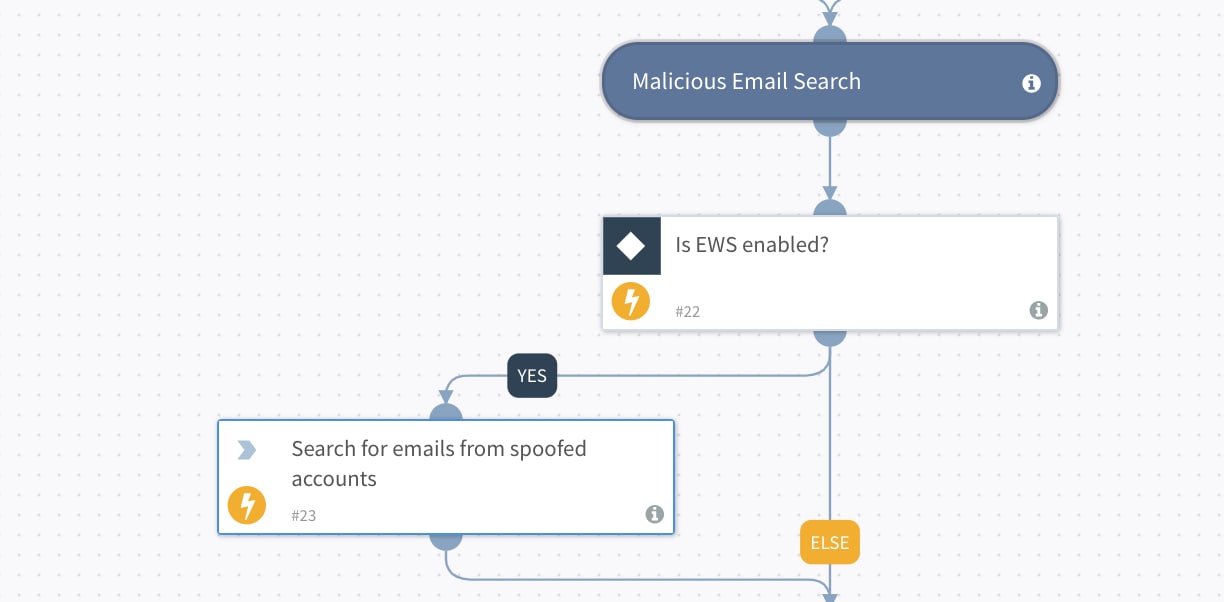

ステップ2: メールボックスからフィッシングメールを探します。プレイブックのアクションが、なりすましアカウントから送られた電子メールを検索してくれます。Cortex XSOARは、複雑な設定作業を行わずに複数のベンダーのメールボックスと統合できます。

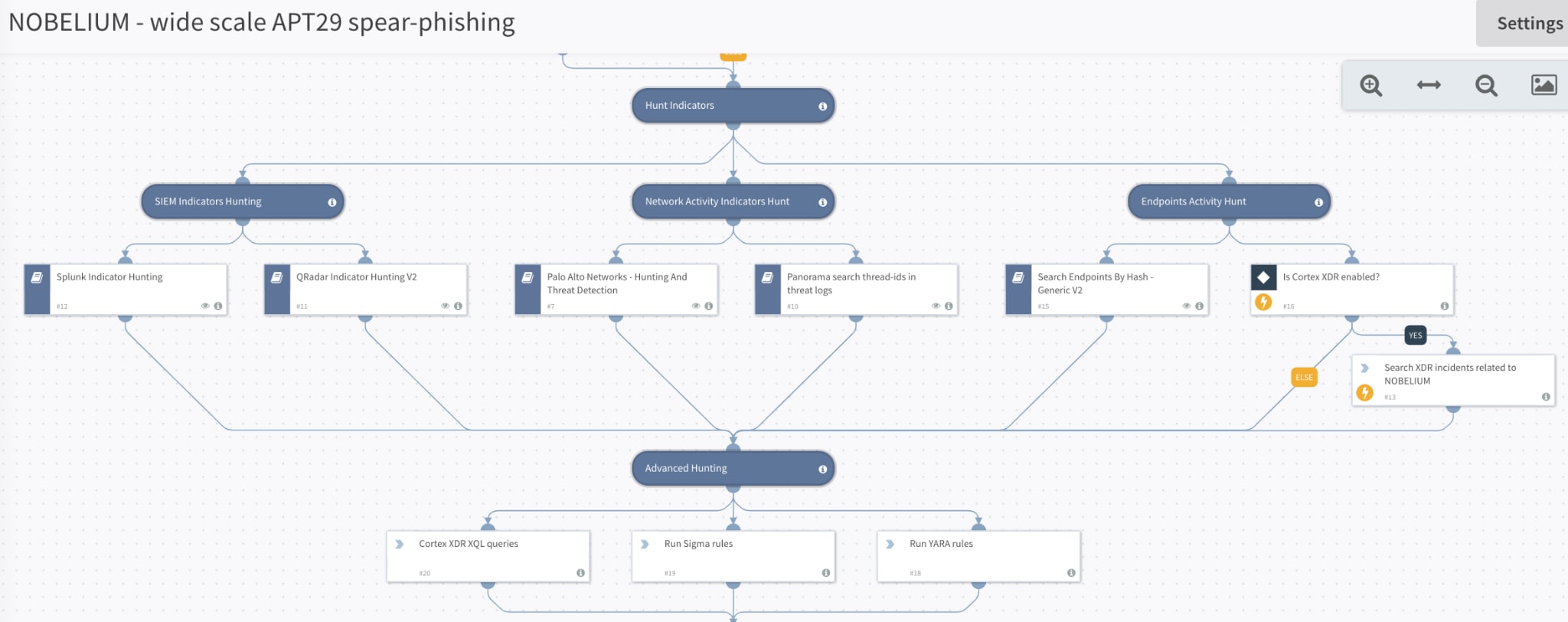

ステップ3: インシデント レスポンス プロセスで最も時間がかかるのは、正確な脅威ハンティングを行って不正な活動を識別する作業です。ここでは、不正なハッシュ、ネットワーク活動、侵害されたホストを検出する目的で、SIEM、EDR、ファイアウォール、またはXDRへのクエリが必要となる場合があります。これらのアクションはいずれもプレイブックに含まれています。さらに、脅威ハンティングプロセスに短時間で導入できるよう自動化されており、迅速かつ適切なプロセスを実現できます。

ステップ4: サードパーティの適用ポイントで、識別したインジケータをブロックします。

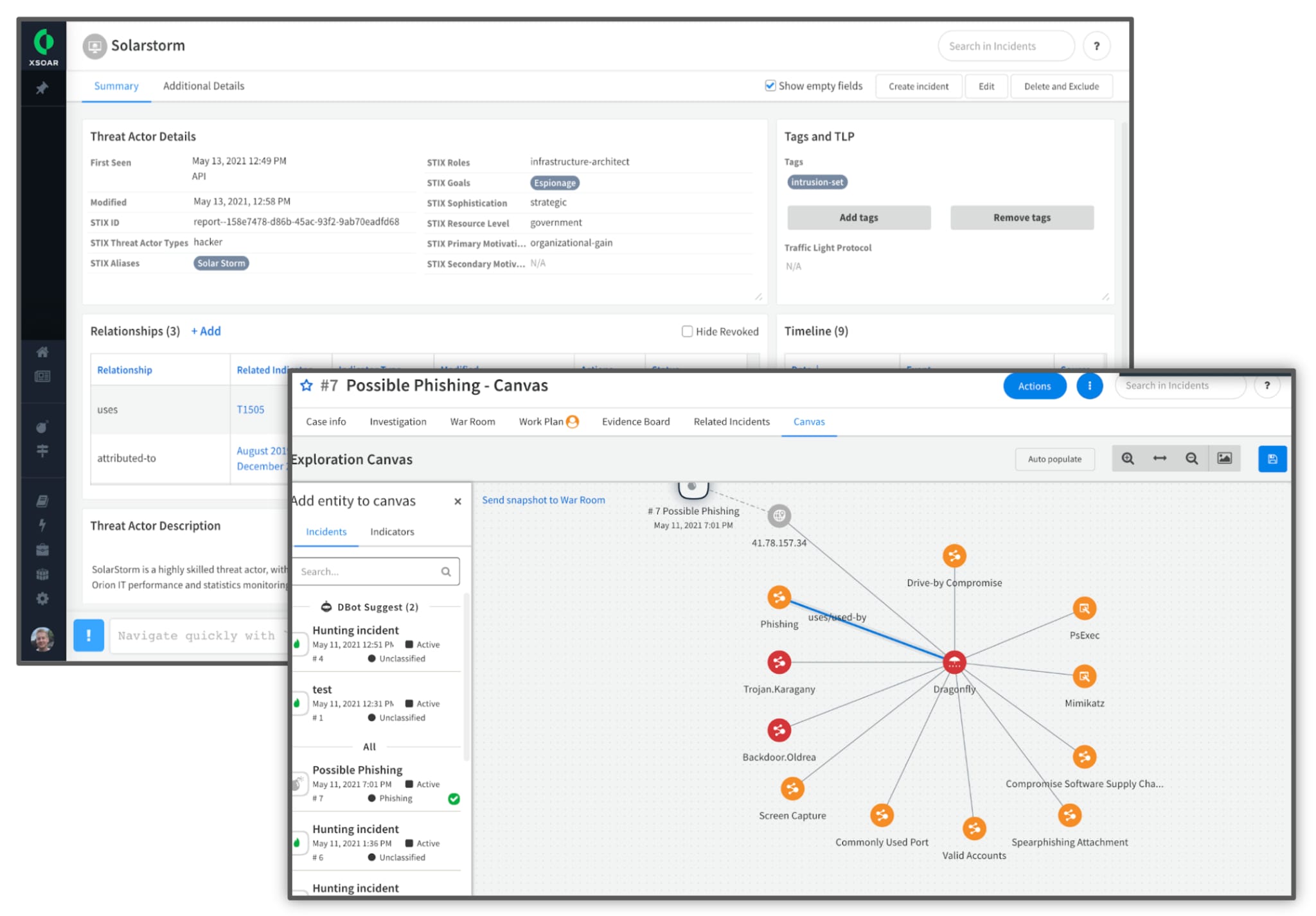

さらに、SecOpsチームと脅威ハンティングチームは、フィッシングインシデント調査画面のキャンバス機能から、異なるインジケータの関連性をすばやく確認できます。以下に、その例を示します。キャンバス上には、指定したスピア フィッシング メールに関連したインジケータがすべて表示されます。これにより、スピア フィッシング インシデントと関連するインジケータのつながりを瞬時に可視化できます。また、同じ画面からインジケータの評価も簡単に確認できます。これにより、フィッシングインシデントを調査してインジケータを抽出し、複数の情報源からインジケータの評価を確認するまでの時間を大幅に短縮可能です。

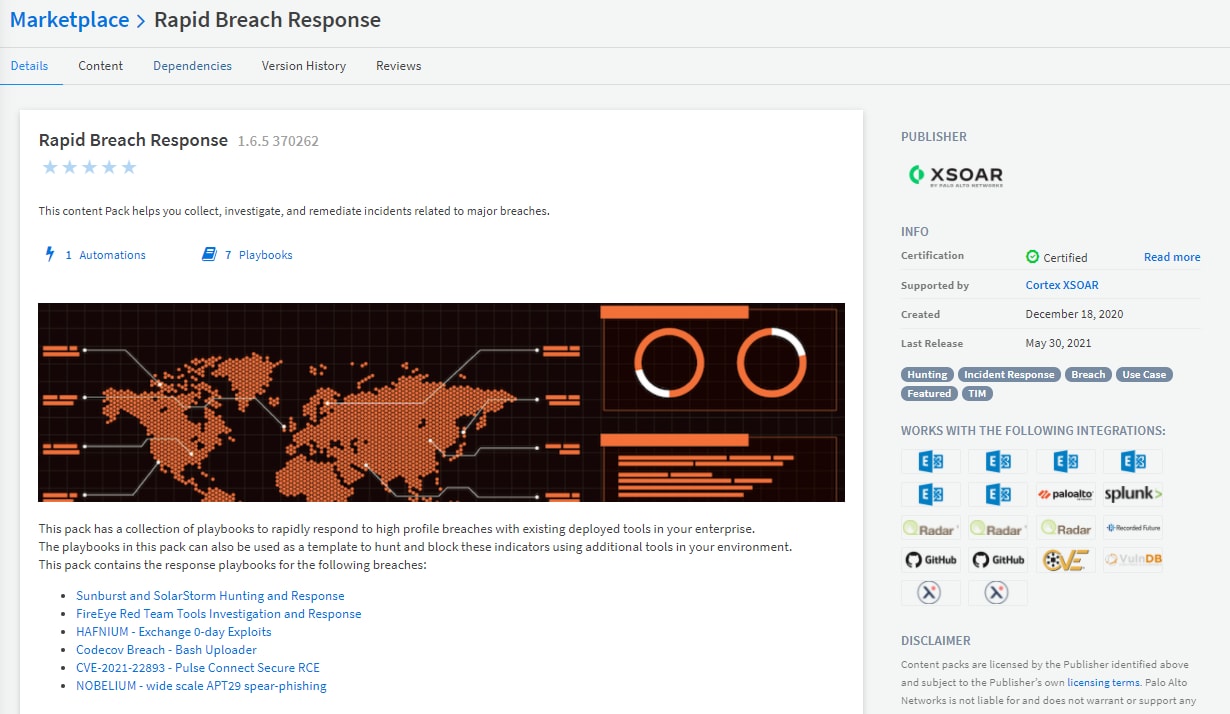

プレイブック「NOBELIUM - Wide Scale APT29 Spear-Phishing」の入手方法

「NOBELIUM - Wide Scale APT29 Spear-Phishing 」は、コンテンツパック「Rapid Breach Response」に含まれるプレイブックで、Cortex XSOARのマーケットプレイスからダウンロードできます。「Rapid Breach Response」は、SolarStormなどの主要なセキュリティ侵害と攻撃に対応するため、弊社のセキュリティチームが開発したプレイブック集です。

Cortex XSOARのプレイブックを活用することで、SecOpsチームと脅威インテリジェンスチームは大幅に時間を節約できます。何時間もかけて手作業で侵害されたホストを探し出し、複数のツールが出力するばらばらの情報を苦労して紐づける必要がなくなるのです。Cortex XSOARを導入すると、データのエンリッチ化と脅威ハンティングを行うプロセス全体を自動化できます。自動化の鍵となるのは、SIEM、ファイアウォール、電子メールセキュリティ、エンドポイントセキュリティ、脅威インテリジェンスソースといったセキュリティ機能全体のオーケストレーションです。結果、Nobeliumの攻撃をすみやかに阻止し、ネットワークの被害を抑えることが可能になります。ぜひ、Cortex XSOARのマーケットプレイスから、コンテンツ パック プレイブック「Rapid Breach Response」を入手ください。

Cortex XSOARをお持ちでない場合は、無料のコミュニティエディションをお試しください。

参考資料

Hunting for APT29 Spear Phishing Using XDR (APT29のスピアフィッシングに対する、XDRを用いた脅威ハンティング、英語版)

注記: このインシデントは継続中です。より詳細な情報を入手次第、この場で報告いたします。