はじめに

皆さんは自社で利用している脅威対策ツールがどのような情報ソースから脅威情報を取得しているかを確認されたことがあるでしょうか。

よくある脅威情報の取得ソースは、ツールベンダー独自のソース、アライアンス参画組織間で共有された情報、サイバーセキュリティの専門家や関連コミュニティで収集された公開脅威情報などでしょう。

パロアルトネットワークスの場合、「最高のインテリジェンスは共有されたインテリジェンスである」と考え、サイバーセキュリティの脅威情報を他組織やコミュニティと積極的に共有しています。

そこで今回は、グローバルにおけるアライアンスや日本国内でのアライアンス、それぞれのアライアンスにおける脅威情報共有の取り組みの概要、外部フィードとして公開されている脅威情報を次世代ファイアウォールやPrisma Accessへ取り込み運用の自動化に活かす方法を順にご紹介します。

グローバルな脅威情報共有アライアンス

2014年に設立されたCyber Threat Allianceは、主要セキュリティベンダーやセキュリティ サービス プロバイダーが参画し、各社の収集した脅威情報・インテリジェンス・調査結果・分析の共有を行う非営利団体です。

参画企業には早期かつ広範に脅威情報が共有されるので、集合知により高度な脅威をより深く理解できるようになり、これが脅威検出の迅速化と防御の実装につながっています。

パロアルトネットワークスはこのアライアンスの設立メンバー4社のうちの1社で、現在も業界全体のセキュリティレベルを向上させるプラットフォームとしてのCyber Threat Allianceの役割を支え、サイバー脅威に対抗する情報共有と協業促進に取り組んでいます。

日本国内の情報共有アライアンス

以上グローバルにおける脅威情報共有のアライアンスのCyber Threat Allianceを紹介しましたが、日本国内でもさまざまなアライアンスが活動しています。

パロアルトネットワークスは日本の金融ISAC (Financials Information Sharing and Analysis Center Japan)にも参画し、サイバー攻撃のトレンドや新たな脅威への警鐘・対策方法などの有益情報を発信しています。これにより、共有情報が会員企業各社のセキュリティ戦略改善につながることを期待しています。

ほかにも、各種セミナー・イベントの開催情報を共有し、会員企業がサイバーセキュリティの最新トピックやテクノロジーを学び、業界のベストプラクティスや専門知識を得る機会を提供しています。

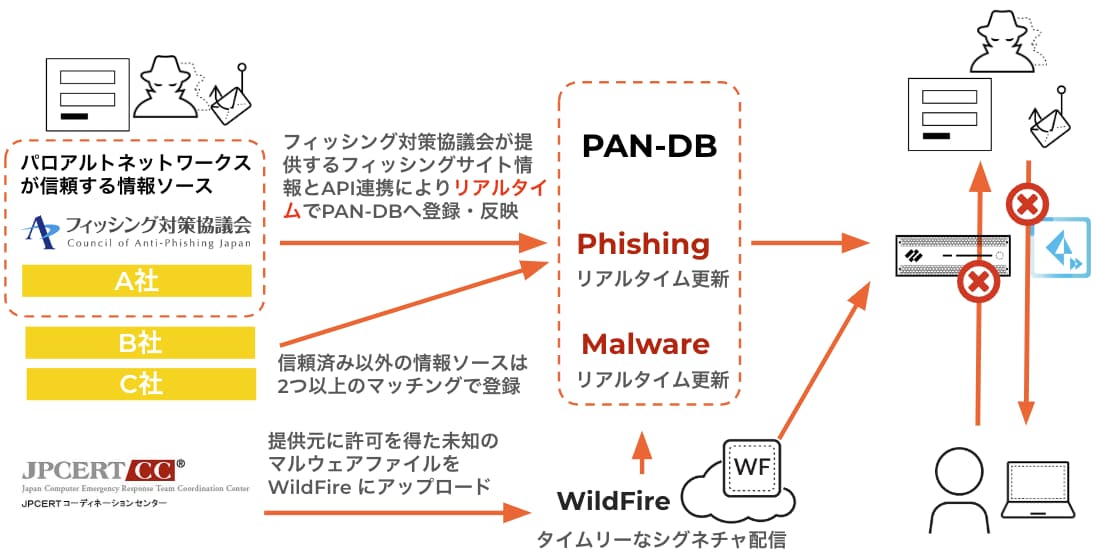

さらに私たちはフィッシング対策協議会とのアライアンスも行っています。このアライアンスにより、日本国内で報告されたフィッシングサイトの情報は即座にパロアルトネットワークスのクラウド提供型セキュリティサービスに統合されます。つまり、パロアルトネットワークス製品をお使いのお客様は、グローバルで観測されたフィッシングサイトだけでなく、日本国内で観測されたフィッシングサイトによる攻撃・詐欺からも効果的に保護されていることになります。

外部公開されている脅威情報の取得

パロアルトネットワークスでは、自社データに加えて外部公開されている脅威情報も情報ソースとして取得しています。たとえば、サイバーセキュリティ関連ベンダー、サービスプロバイダー、コミュニティが公開している脅威情報・関連データなどがその例です。

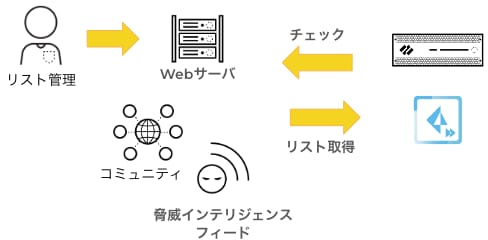

次世代ファイアウォールやPrisma Accessでは、これらの情報を外部フィードとして取り込むことができます。このほか、各組織のWebサーバー上でサイバーセキュリティ担当者が個別に収集・管理しているリストも取り込めます。

取り込みにはExternal Dynamic List (外部ダイナミック リスト)の機能を使います。たとえばExternal Dynamic Listの情報ソースに前述のWebサーバー上で個別に収集したリストを使う場合、このリストを指定し、ポリシーに適用するだけです。さらに嬉しいのは、収集した情報をポリシー上でひとつひとつ登録・削除しなくても運用可能なことです。Webサーバー側のリストを編集すれば、ポリシーに適用されたリストには編集内容が自動的に反映されます。以下に具体的な手順を見ていきましょう。

External Dynamic List の設定手順

今回は次世代ファイアウォールを例に設定します。

- 外部フィードがHTTPS通信を利用する場合、アクセス先のCertificate Authority (CA) 証明書を取得しインストールした上でCertification Profileを作成しておきます。

- 次世代ファイアウォールの管理画面にログオンします。

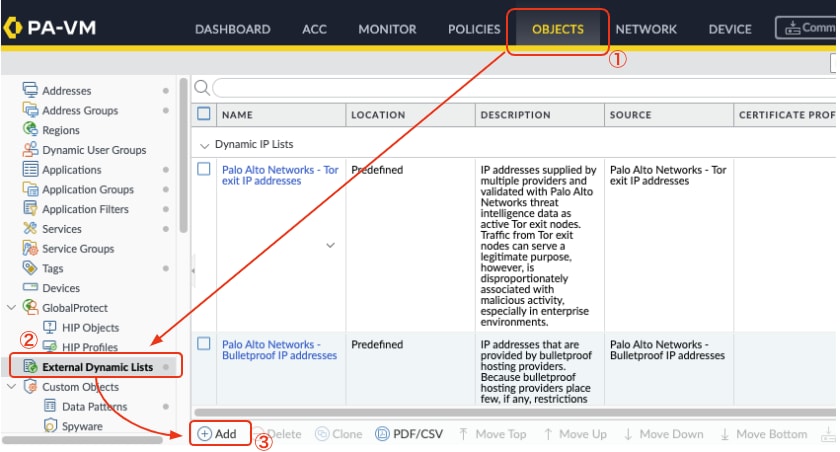

- [Objects]タブ、[External Dynamic Lists (外部ダイナミック リスト)]メニュー、[Add (追加)]の順にクリックします。

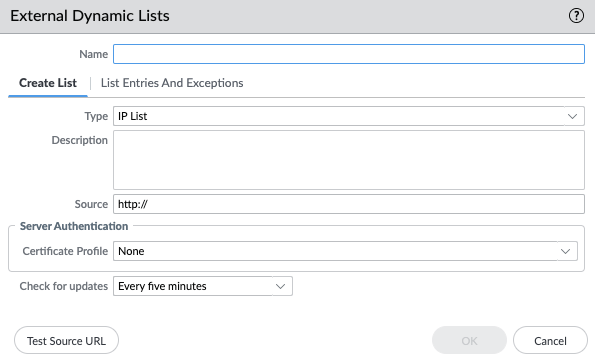

- [Name (名前)]に任意の名前を入力し、[Source (送信元)]に取得したい外部フィードのURLを入力します。

- HTTPS通信を利用する場合、[Server Authentication (サーバー認証)]グループの[Certification Profile (証明書プロファイル)]ドロップダウンを開き、新規証明書プロファイルを作成して、手順1で取得したCA証明書を追加します。

ここで注意点が1つあります。External Dynamic Listが外部からの情報を取得するには、ポリシーでの利用や、プロファイルで設定されている必要があります。設定した上で[List Entries And Exceptions]タブから取得内容を確認するようにしてください。

さいごに

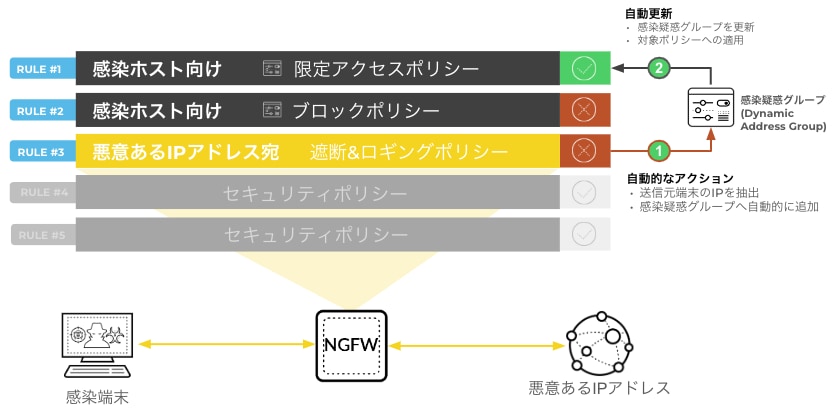

パロアルトネットワークスが参画している組織やコミュニティ以外にも、サイバーセキュリティの専門家、関連組織、コミュニティが収集・公開している外部フィードが多数利用できます。たとえば、既知のマルウェアやボットネット、スパム送信元との関連が疑われるIPアドレスをリストしている外部フィードもその1つです。こうした外部フィードから得られる脅威情報を、脅威の早期検出や攻撃の予防につなげるとよいでしょう。たとえば前述の悪意のあるIPアドレスのリストであれば「このリストにあるIPアドレス宛の通信は疑わしいので原因端末からの通信は自動的にブロックする」というポリシーへの活用が考えられます。

パロアルトネットワークスは、さまざまなアライアンスに参画し、効果の高い脅威対策をお客様に提供しています。External Dynamic Listを使えば外部の脅威情報ソースや自社の管理する情報ソースも活用できます。必要な設定は、対象外部のリストの指定とポリシーでのリスト利用設定だけです。これだけで脅威情報の取得や更新内容のポリシーへの適用が自動で行われて運用負荷をぐっと下げることができます。