はじめに

今月のSEバーチャルチームシリーズは、IoTセキュリティの検証評価(PoC: Proof of Concept)を実施するさいにつまづきやすいポイント2点を解説します。どちらもなかなか気づけない部分で、じつは筆者も苦労しました。弊社のIoTセキュリティのPoC実施を検討している読者の皆さんに、事前情報として参考にしていただければ嬉しいです。

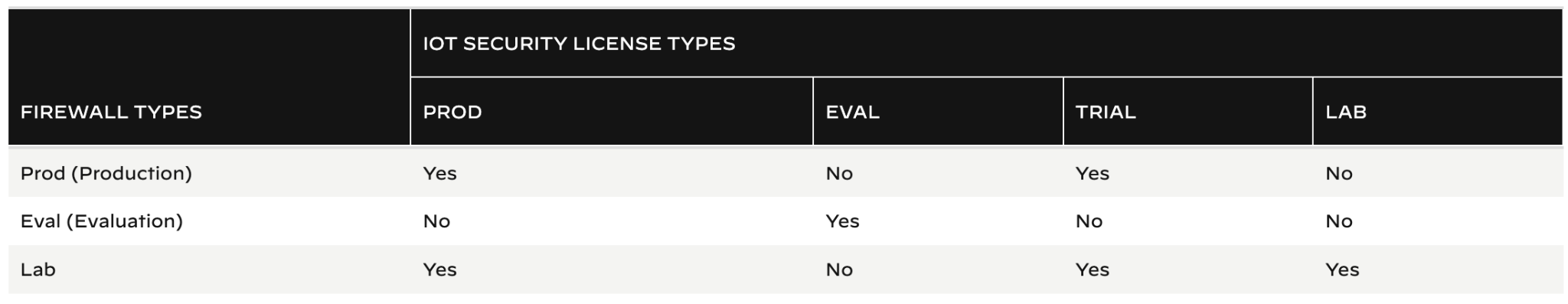

IoTセキュリティのライセンス種別を確認する

お使いのNGFW製品の種類によって、利用可能なIoTセキュリティのライセンス形態が異なります。このため、PoCを実施する前に、以下の表を参照して必要なライセンスを確認してください。

- Prod (本番)用のNGFWを使ってPoCを行う場合、IoTセキュリティライセンスはTrial用のものが必要です。

- Eval (評価)用のIoTセキュリティライセンスを使う場合、NGFWはEval用のものが必要です。

今あるIoTセキュリティテナントの環境を維持したまま、Trial用ライセンスやEval用ライセンスからProd用のライセンスに切り替えるには、それらのライセンスの有効期限から30日以内にProd用ライセンスを適用する必要があります。

デバイスの認識や可視化が行える構成であることを確認する

IoTデバイスの認識やIoT通信の可視化を効果的に行うには、以下の2つの条件を満たす必要があります。

- IoTデバイスのMACアドレスとIPアドレス情報を取得できる構成になっていること

- IoTデバイスが行うIoT通信をNGFWがモニターできる構成になっていること

IoTデバイスのMACアドレスとIPアドレス情報を取得するには次の5つの方法のいずれかかを行います。

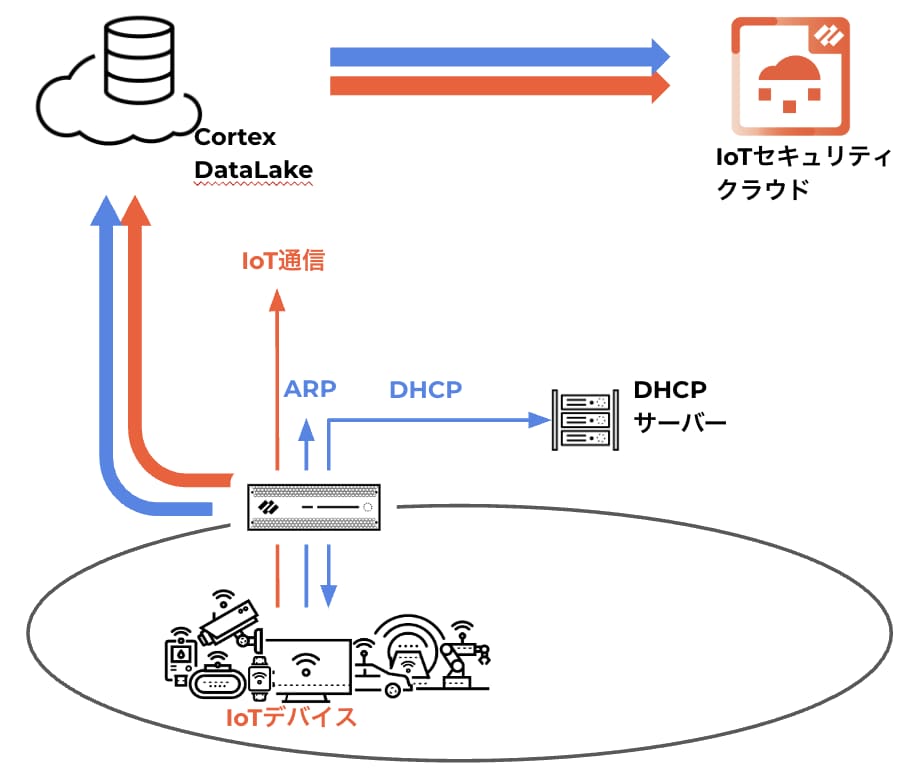

- IoTデバイスからのARPやDHCPの通信がモニターできる環境にNGFWを設置し、IoTデバイスのMACアドレスとIPアドレスの情報をCortex Data Lakeに送付します。

DHCPを利用している場合は、NGFWをDHCPリレーエージェントに設定するか、DHCPリレーエージェントのセカンダリアドレスをNGFWに向けます。 - IoTデバイスのARPやDHCPの通信を直接NGFWがモニターできない場合は、当該IoTデバイスが接続されているスイッチなどでSPANポートやERSPANポートを設定し、コピーしたIoTデバイスのARPやDHCPの情報をTapモードのNGFWでモニターできるようにして、これらの情報をCortex Data Lakeに送付します。

- (PAN-OS 10.2以降) DHCPサーバーのログをsyslog経由でNGFWに送信し、NGFWからCortex Data Lakeに送信する構成にします。

- サードパーティインテグレーションのオプションを使い、拠点側のルーターやスイッチにSNMPポーリングが行えるようにしておき、SNMPポーリングによってルーターやスイッチからMACアドレス情報を収集できるように構成します。このとき、SNMPポーリングにはCortex XSOARを使います。

- IoTセキュリティクラウドにMACアドレス情報とIPアドレス情報を手動で登録します。この場合はIoTデバイスにスタティックなIPアドレスが割り振られていることが前提となります。

IoTデバイスが行う通信(IoT通信)は、NGFWで直接モニターするのが基本です。物理的に離れたネットワークのIoT通信をモニターするには、スイッチのERSPAN機能を利用し、NGFWのTapモードのインタフェースでERSPANした通信をモニターします。

IoTデバイス認識と可視化の2つの条件を満たす5つの構成例

先に説明したIoTデバイスの認識と可視化に必要な2つの条件を満たす構成例を5つ示します。

構成案1

- IoTデバイスからのARP / DHCPをNGFWで直接モニターする。IoTセキュリティクラウドはCortex Data Lake経由でMACアドレスとIPアドレスを学習する

- IoTデバイスからのIoT通信をNGFWで直接モニターする。IoTセキュリティクラウドはCortex Data Lake経由でIoT通信のログを取得して分析する

構成案2

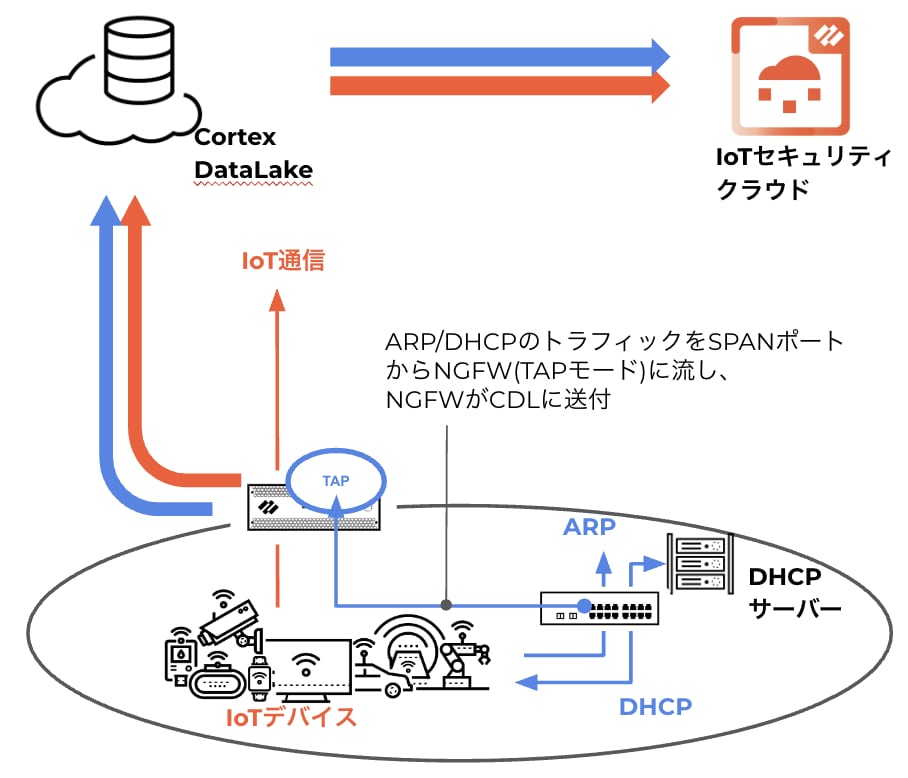

- IoTデバイスからのARP / DHCPをNGFWで直接モニターできない場合は、ARP / DHCPが通過するスイッチにSPANポートを設置し、NGFWのTapモードインタフェースでARP / DHCPのコピーをもとにMACアドレスとIPアドレスを学習する。IoTセキュリティクラウドはCortex Data Lake経由でMACアドレスとIPアドレスを学習する

- IoTデバイスからの通信をNGFWで直接モニターする。IoTセキュリティクラウドは、Cortex Data Lake経由でIoT通信のログを取得して分析する

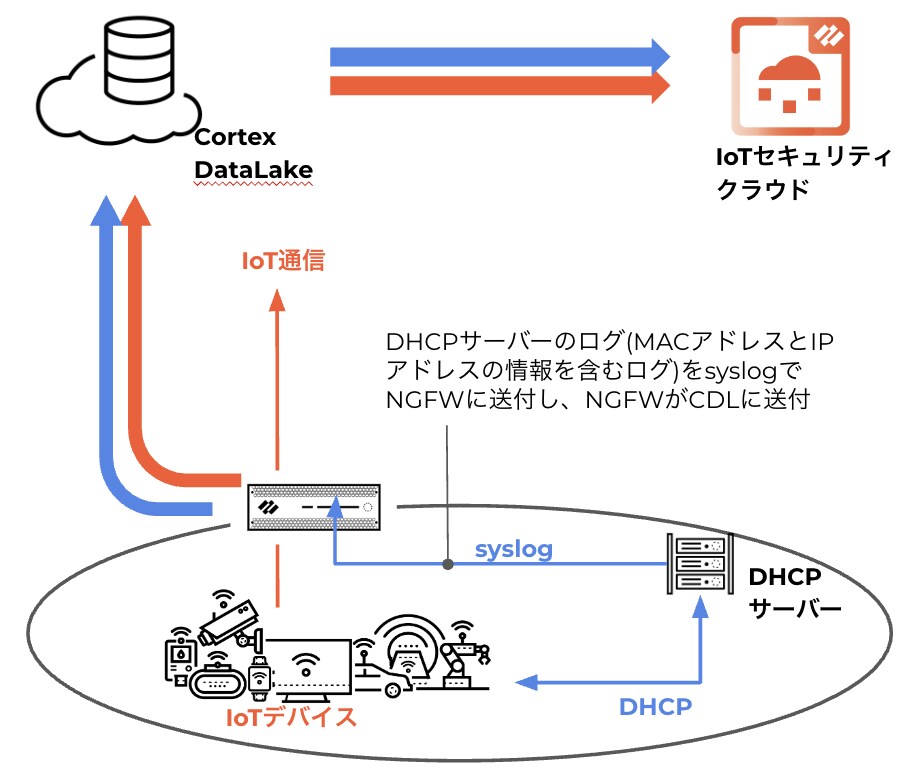

構成案3

- (PAN-OS 10.2以降でサポート) DHCPサーバーのログ(MACアドレスとIPアドレスの情報を含んだログ)をsyslogでNGFWに送信する。NGFWはsyslogの内容からMACアドレスとIPアドレスを学習する。IoTセキュリティクラウドはCortex Data Lake経由でMACアドレスとIPアドレスを学習する。

- IoTデバイスからのIoT通信をNGFWで直接モニターする。IoTセキュリティクラウドはCortex Data Lake経由でIoT通信のログを取得して分析する

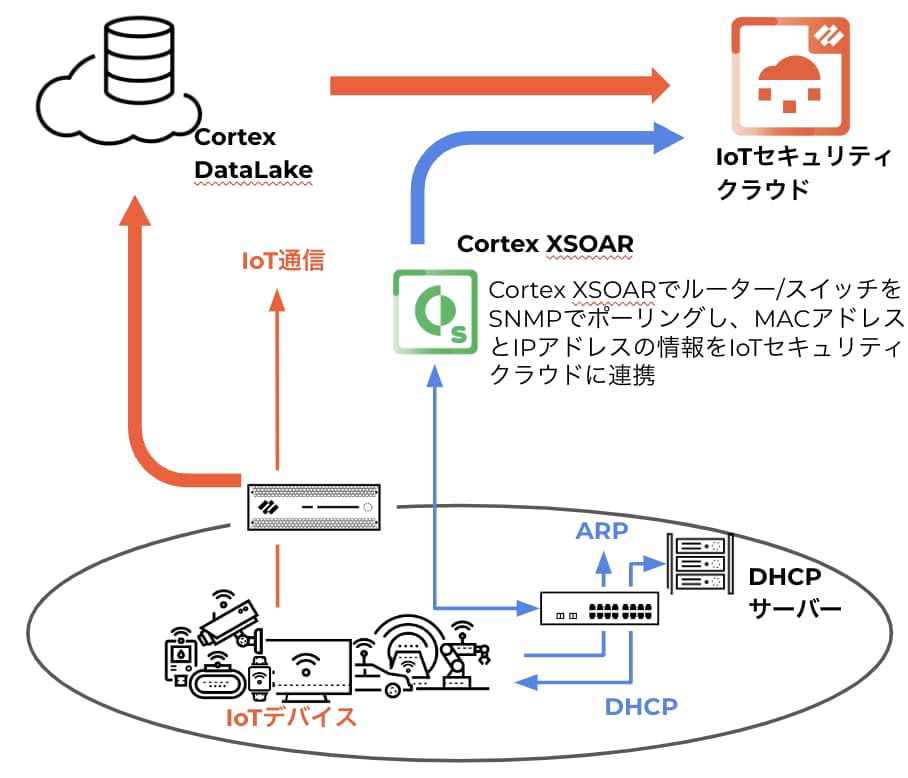

構成案4

- Cortex XSOARがスイッチにSNMPポーリングを行ってIoTデバイスのMACアドレスとIPアドレスの情報を学習し、その情報をIoTセキュリティクラウドに共有する

- IoTデバイスからの通信はNGFWが直接モニターする。IoTセキュリティクラウドはCortex Data Lake経由でIoT通信のログを取得して分析する

構成案5

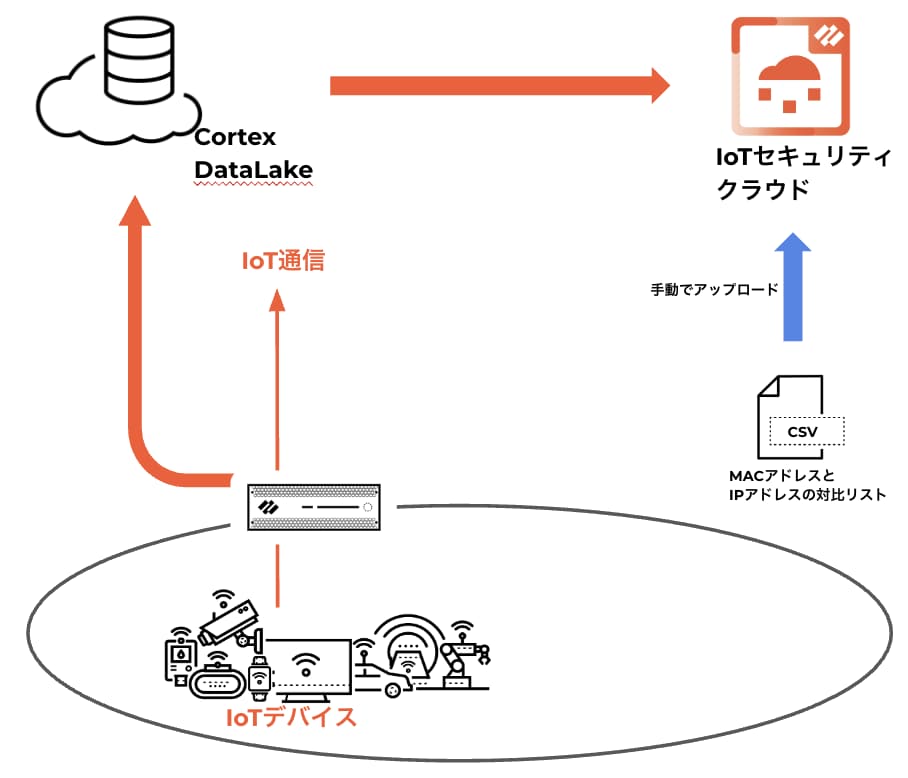

- IoTデバイスのMACアドレスとIPアドレスの情報(CSVファイル)は、IoTセキュリティクラウドに手動でアップロードする

- IoTデバイスからのIoT通信はNGFWで直接モニターする。IoTセキュリティクラウドはCortex Data Lake経由でIoT通信のログを取得して分析する

![図5 構成案5-1。MACアドレスとIPアドレスがペアになったリストをCSVファイルとしてIoTセキュリティクラウドにアップロードし、IoT通信はNGFWを直接通過させ、Cortex Data Lake 経由で IoT セキュリティクラウドでログを分析]()

図5 構成案5-1。MACアドレスとIPアドレスがペアになったリストをCSVファイルとしてIoTセキュリティクラウドにアップロードし、IoT通信はNGFWを直接通過させ、Cortex Data Lake 経由で IoT セキュリティクラウドでログを分析

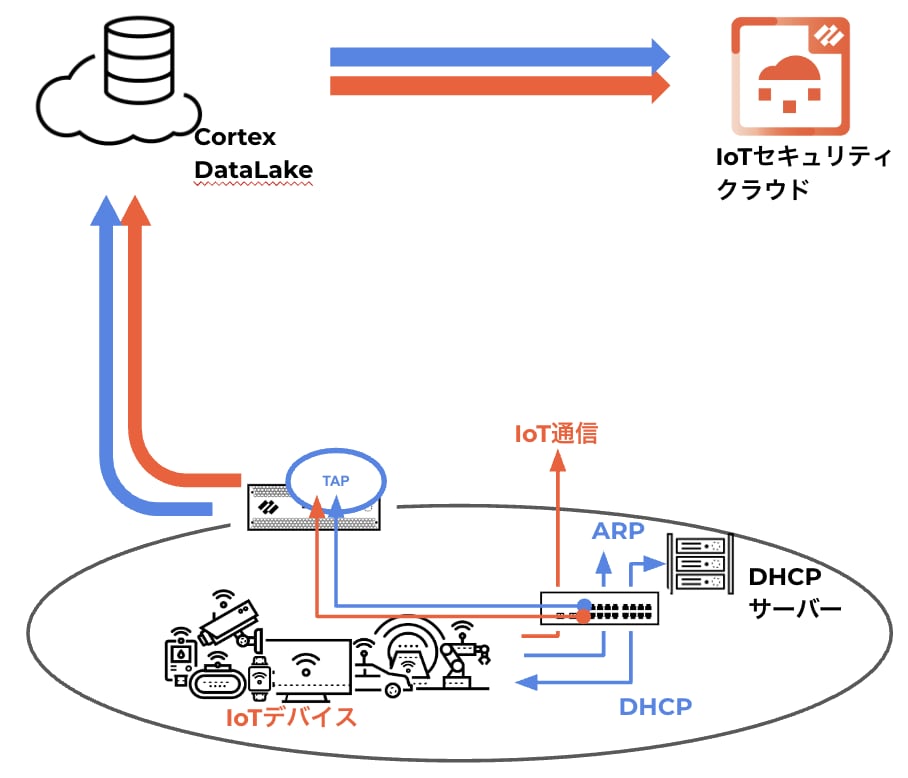

構成案5で「NGFWでIoTデバイスからの通信を直接モニターをする」という構成にできない場合は、IoT通信が通過するスイッチにSPANポート(ERSPANポート)を設置し、IoT通信のコピーをNGFWのTapモードインタフェースでモニターする構成にします。この場合、IoTセキュリティクラウドは、Cortex Data Lake経由でIoT通信のログを取得して分析します (図6)。

おわりに

IoTセキュリティの検証評価(PoC)実施時は、利用するライセンスの種別が正しいことを確認し、IoTデバイスを認識して可視化する必要があります。

IoTデバイスを認識して可視化するには満たすべき条件が2つあります。1つめの条件はIoTセキュリティがIoTデバイスのMACアドレスとIPアドレスの情報を取得できること、2つめの条件はIoTデバイスによる通信内容をNGFWがモニターできることです。

本稿では、これら2つの条件を満たす5つの構成例を取り上げて解説しました。構成案1から構成案5のいずれかの構成にしておくことで、IoTセキュリティがIoTデバイスのMACアドレスとIPアドレスの情報を取得でき、NGFWはIoTデバイスからの通信(IoT通信)をモニターできるので、IoTセキュリティのPoCを実施できるようになります。

IoT通信のモニターは、NGFWが直接行うように構成するのが理想的です。それが難しい場合は、IoT通信のコピーをNGFWのTapポートでモニターすることでもIoT通信を可視化できます。ただし、IoT通信のモニターだけでなく制御まで行う場合は、IoT通信が直接NGFWを通過する構成にする必要があります。

今回はつまづきやすいところ2点を取り上げましたが、ほかにもPoCの実施で困っていることがあれば、わたしたちSEバーチャルチームと共有してください。