はじめに

近年、セキュリティオペレーションセンター(SOC)におけるアラート対応の負荷は劇的に増加しています。この増加の背後には、セキュリティツールの多様化、監視範囲の広がり、発見される脆弱性の増加、そして攻撃の頻発など、様々な要因が複雑に絡み合っています。こうした厳しい状況の中で、SOCの運用効率を高めるためには、新たなアプローチが必要です。

Cortex XSIAMが提供するSOCソリューションの基本コンセプトの一つは、アラートの生成からトリアージに至るまでのプロセスを可能な限り自動化することにあります。これにより、アナリストの負担を大幅に軽減し、対応および復旧までの時間(MTTR)を大幅に短縮することができます。この自動化のアプローチは、現代の複雑なセキュリティ環境において、迅速かつ効果的な対応を実現するための鍵となります。

従来型 SOC 運用体制における課題

ではなぜアナリストの対応負荷の軽減や MTTR の短縮が必要なのか、その理由を従来型の SOC 運用体制がかかえる課題とともに考えてみましょう。

まずサイバー攻撃における現状として、侵害から情報流出までの平均時間は 2022 年には 9 日だったのに対し、2023 年にはわずか 2 日まで短縮しています 。また、これは平均値であり、実際の攻撃者の多くは非常に素早く行動を行っており、弊社の事例では約 45 % のケースで侵害後 1 日未満でデータを盗み出していることを確認しています。これは平均値のほぼ半分の時間であり、組織は侵害から数時間以内に対応しなければ、情報流出を阻止することが難しいと言えます。

また、サイバー攻撃による侵害や情報流出などに対する対応に関しては、様々な法的規制があります。例えば、個人情報保護法では個人情報侵害が発生した場合、速やかに(概ね 3~5 日以内)に通知する必要があります。また、GDPR では遅くとも 72 時間以内の報告を求めていますし、証券市場の規則などでも速やかな通知が必要となっています。

これに対して、組織が侵害に気づくまでの時間(MTTD)は平均して 200 日、さらに、インシデントへの対応が収束するまでにかかった時間は平均で 70 日にもおよび、サイバー攻撃への対応能力の不足が浮き彫りとなっています。

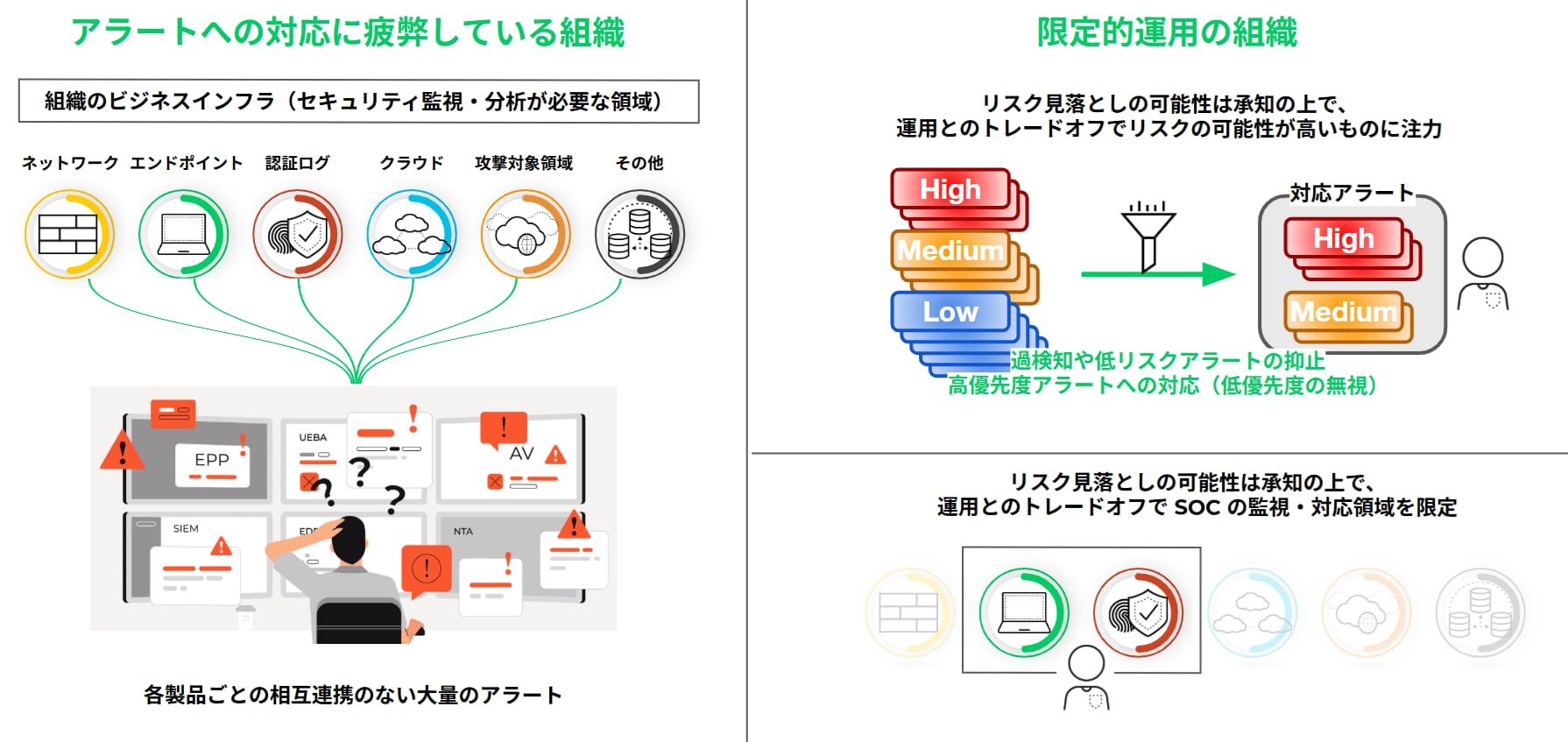

組織が運営するSOCにおいて対応能力の不足を招く要因の一つとして、様々なセキュリティデバイスが検知したアラートへの対応体制における構造的な問題が挙げられます。SOCは、監視対象のビジネスインフラから大量のアラートを受け取ります。これらのアラートは、侵害を示すものだけでなく、潜在的なリスク、重要なイベント情報、過検知によるものなど、それぞれのデバイスが持つ異なるポリシーから生成される様々なレベル感のコンテキストを持ちます。このため、各アラートは単体では真の侵害や脅威かどうかを判断できません。アラート同士の関係性を把握し、それらを結び付けて発生原因のストーリーを明確にすることが、SOCのセキュリティアナリストの最初の役割となります。

しかし、この作業にはセキュリティアナリストが非常に多くの時間を費やしており、いわゆる「アラート疲れ」の状態に陥っています。対応の初期フェーズから人が介入するため、スケールが難しく、さらに知識や経験・スキルが必要となるため、費用面や人材面でセキュリティアナリストを簡単に増員することができないという課題もあります。

アラート疲れと限定的運用

組織全体を網羅してセキュリティリスクを発見し、対応を行うためには、組織全体のビジネスインフラを網羅した監視・対応体制をとる必要があります。また、それらの監視対象で検知されたリスクにはもれなく対応していく必要があります。

一方で、組織全体を網羅すれば、ビジネスインフラの各所をカバーしている様々なセキュリティデバイスやサービスそれぞれからアラートを受け取ることになるため、それが結果として大量のアラートとなり、「アラート疲れ」に悩まされることになります。

ですが、従来型のアナリストファーストの運用体制であっても、「アラート疲れ」に悩まされていない SOC も存在しています。しかしながら、こうした組織には「アラート疲れ」の課題を持っていないかといえば必ずしもそうとは言えず、潜在的な「アラート疲れ」の状態にあることが多々あります。

例えば、すべてのアラートに対応することは人的リソースの面で不可能なため、運用とリスクとのトレードオフを考え、リスクの見落としは承知した上で対応範囲を限定して運用を行っているケースがあります。この場合、重要度の高いアラートのみを対応対象とする、あるいは、過剰と判断されるアラートをチューニングによって抑制し、アラートの数を減らすなど、対応するアラートの数を減らすためのルールを設定するケースが多くみられます。同様に、運用とリスクのトレードオフという観点から、監視対象とするビジネスインフラの範囲を組織全体ではなく、優先度の高い領域に限定して監視するケースもあります。

これらは、一見運用の手が回っているように思えますが、実際は運用の範囲を制限、あるいは限定しているためのものであり、組織全体の網羅と漏れのないリスク対応へと手を広げれば、「アラート疲れ」に陥ってしまうことは間違いありません。

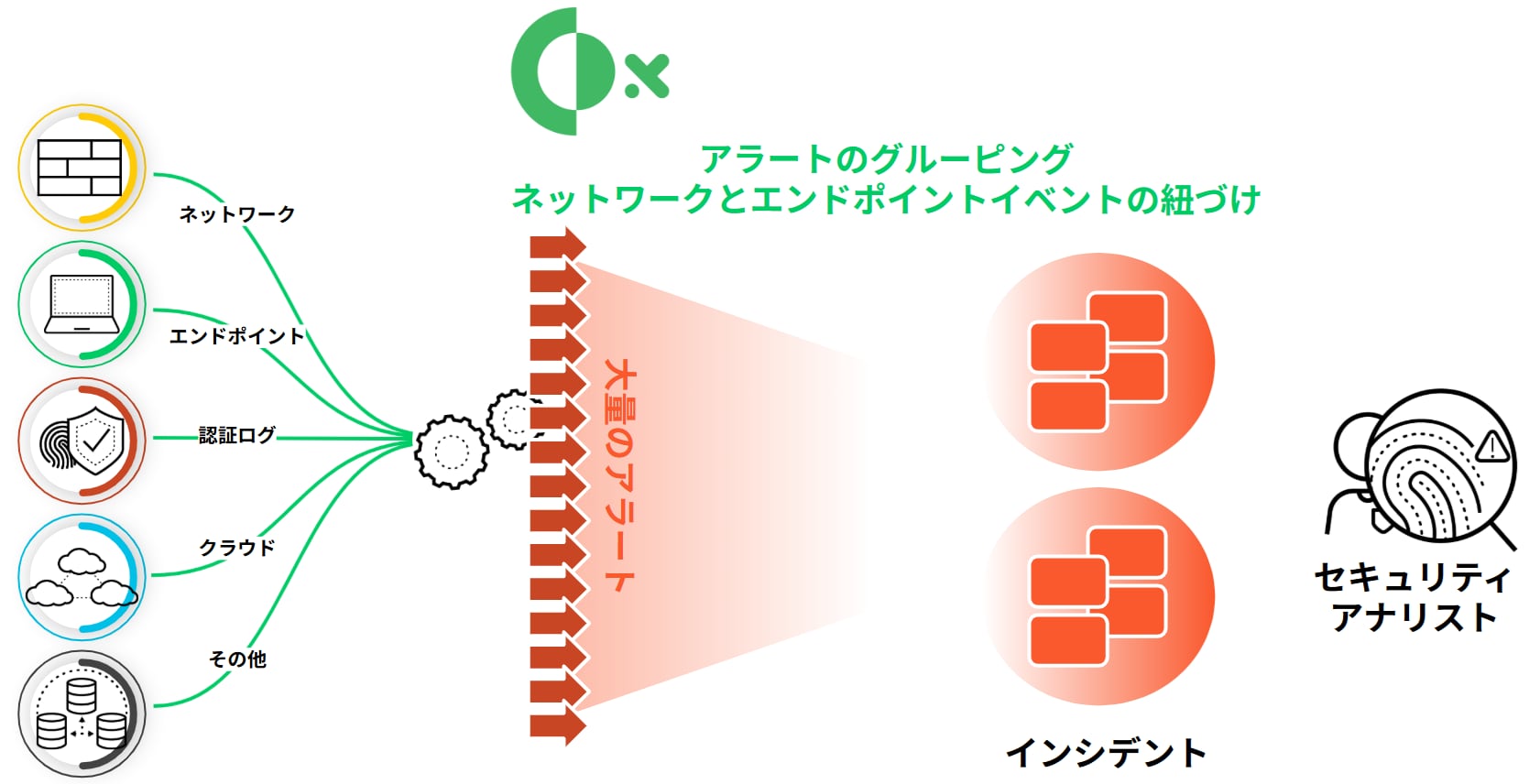

アラートの集約

Cortex XSIAM では、この「アラート疲れ」に対応するための1つとして、セキュリティアナリストが実施する「アラート同士の関係性を調査し、関連するアラートを1つのストーリーにまとめる」という初期フェーズの作業を Cortex XSIAM の AI により自動的に実施します。これは単に関連するアラートをまとめるだけでなく、エンドポイントとネットワークから取り込まれたログ情報も利用して、より正確な関連性の構築、および、リスク活動をグラフィカルな形にすることで、より鮮明なストーリーを構成します。

つまり、セキュリティアナリストは既にまとめられたストーリーを確認するだけでよくなり、これまで多くの時間を費やしてきた作業が不要になるだけでなく、セキュリティアナリストが対応を完了するための時間を大幅に短縮することを可能にします。

現在「アラート疲れ」に悩まされている SOC チームは、この仕組みによりその悩みが解消されるとともに、限定的運用により対応漏れの課題を持つ SOC チームも、これにより網羅的で漏れのない対応へと手を広げる余地が生まれることになります。

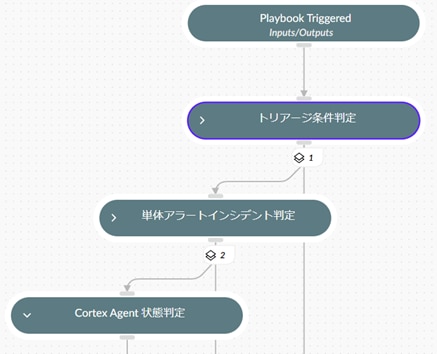

アラート対応の自動化

アラート集約は、Cortex XSIAM による「アラート疲れ」を解消するための第一歩にすぎません。Cortex XSIAM ではアラート処理を行うための自動化 Playbook を割り当てることができます。これにより、アラートの内容に応じた様々な処理、例えば、ユーザ情報のエンリッチメントや脅威インテリジェンス情報との紐づけ、ユーザへの問い合わせ、リスク判定、などを自動的に処理させることができ、セキュリティアナリストは真にその知識とスキルを必要とする場面だけにリソースを注力することができるようになります。

さいごに

Cortex XSIAM による「アラート疲れ」への支援はこれらだけではありません。セキュリティアナリストが実施する必要のある作業に対しても、AI アシスタンスによる支援など、様々な支援機能をサポートしており、これらを合わせて活用することで、「アラート疲れ」「限定的運用」の課題を持つ SOC を進化させ、組織全体のビジネスインフラを網羅的に監視し、かつ、漏れのない対応をスピーディーに実施することを可能にするはずです。

今回は Cortex XSIAM によるアラート疲れへの対応アプローチの概要についてまとめてきましたが、次回は具体的なユースケースをもとに、どのような自動化を行い効率化ができるのかについて紹介していきたいと思います。

1 パロアルトネットワークス Uniit 42® Incident Response Report 2024