This post is also available in: English (Inglese) 简体中文 (Cinese semplificato) 繁體中文 (Cinese tradizionale) Nederlands (Olandese) Français (Francese) Deutsch (Tedesco) 日本語 (Giapponese) 한국어 (Coreano) Español (Spagnolo)

The 5 Big Cloud Security Strategy nasce dall'esperienza acquisita con centinaia di clienti. Benché non sia concepito come sistema esaustivo, se dotato di adeguate risorse, può aiutare il tuo team a costruire una strategia olistica di sicurezza cloud.

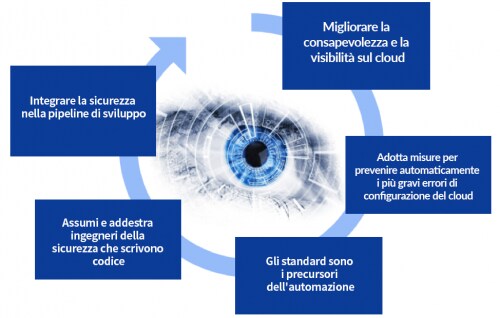

Figura 1: The 5 Big Cloud Security Strategy

Una mancata o carente consapevolezza situazionale è uno dei fattori primari degli incidenti attribuiti a errore umano. – Nullmeyer, Stella, Montijo & Harden, 2005

- Migliorare la consapevolezza e la visibilità sul cloud.

Il primo passo per semplificare la sicurezza e la conformità del cloud è capire come viene usato il cloud dagli sviluppatori e dai team aziendali nel momento presente. L'utilizzo del cloud tramite shadow IT è il primo livello di dettaglio richiesto, ma è necessario approfondire ulteriormente. Seguendo la regola 80/20, il tuo team saprà su quale piattaforma cloud dovrà prima concentrarsi. I team della sicurezza devono capire non solo quali piattaforme cloud sono al momento utilizzate, ma anche cosa viene eseguito su di esse. Diventano indispensabili, a questo proposito, le API del fornitore cloud.

Le API sono una delle principali tecnologie che differenziano il cloud dalla maggior parte degli ambienti on-premise. Consentono di ottenere e mantenere consapevolezza su ciò che accade nei tuoi ambienti cloud. Non solo si possono identificare le applicazioni cloud utilizzate dalla tua organizzazione, ma sfruttando le API del fornitore cloud si possono tracciare costantemente i cambiamenti sul layer dei metadati.

- Adotta misure per prevenire automaticamente i più gravi errori di configurazione del cloud.

Pensa a quali configurazioni (erronee o antipattern) non dovrebbero mai esistere nel tuo ambiente. Ad esempio, un database che riceve traffico direttamente da Internet. Malgrado sia una “cattiva prassi”, la ricerca sulle minacce di Unit 42 ha dimostrato che è adottata nel 28% degli ambienti cloud. Compila una lista iniziale e continua ad espanderla di pari passo con il procedere del tuo programma di sicurezza cloud. Due avvertenze importanti: ogni volta che si automatizzano le protezioni, è consigliabile partire con piccoli esperimenti per scongiurare l'eventualità di conseguenze inattese (ad es. un denial of service autoinflitto). Collabora strettamente con i team di sviluppo. Non cercare di implementare protezioni automatiche senza avere l'approvazione dei team di sviluppo. Collabora con i team di sviluppo dal primo giorno, inizia in piccolo per poi crescere rapidamente.

- Gli standard sono i precursori dell'automazione.

Molti team parlano di automazione senza avere ancora implementato uno standard di sicurezza. Un obiettivo ambizioso è automatizzare nel tempo l'80% di questi. Se il tuo programma si basa sugli standard, la parte relativa all'automazione diventa più immediata. Non aspettarti di passare da automazione zero ad automazione totale in 90 giorni, a meno che tu non abbia una startup. Nelle grandi organizzazioni, il processo richiede almeno nove mesi per raggiungere l'obiettivo.

- Assumi e addestra ingegneri della sicurezza che scrivono codice.

A differenza dei tradizionali data center, gli ambienti di cloud pubblico sono incentrati sulle API. Un'adeguata gestione del rischio nel cloud richiede ai team della sicurezza di sfruttare le API.

A seconda delle dimensioni dell'azienda, inizia con una valutazione delle competenze che già esistono all'interno. Hai già membri del team che sanno scrivere codice in Python o Ruby? Se sì, investi fortemente su queste persone e imposta gli obiettivi in base al grado di maturità dell'automazione. Non hai persone competenti nel team? Allora hai diverse opzioni. Cerca persone che vogliano imparare e identifica all'interno del team di sviluppo i membri che hanno interesse nella sicurezza. Se gli obiettivi sono chiari e le risorse adeguate, la formazione è possibile in entrambe le direzioni: sicurezza per gli sviluppatori e scrittura di codice per gli ingegneri della sicurezza.

Se la tua azienda ha scarse competenze di programmazione, il progetto può essere assegnato a un consulente a breve termine che ha già esperienze simili in altre organizzazioni. L'importante è non restare con pagine di codice che i tuoi team non sanno modificare o utilizzare. Una volta avviato il processo, sarai pronto a integrare completamente la sicurezza nella tua pipeline di sviluppo.

- Integrare la sicurezza nella pipeline di sviluppo.

Si tratta di mappare ogni aspetto - chi, cosa, quando e dove - di come la tua organizzazione immette codice nel cloud. Conclusa l'operazione, l'obiettivo è individuare i punti di inserimento meno problematici per i processi e gli strumenti di sicurezza. È essenziale ottenere l'approvazione preliminare dei team di sviluppo.

Conclusione

Impostando una strategia di sicurezza cloud basata su “The 5 Big Cloud Security Strategy,” le organizzazioni di sicurezza di tutte le dimensioni potranno godere dei benefici del cloud pubblico, di solito appannaggio esclusivo dei team di sviluppo. Comincia in piccolo, e cresci rapidamente.