This post is also available in: English (英語) 简体中文 (簡体中国語) 繁體中文 (繁体中国語) Nederlands (オランダ語) Français (フランス語) Deutsch (ドイツ語) Italiano (イタリア語) 한국어 (韓国語) Español (スペイン語)

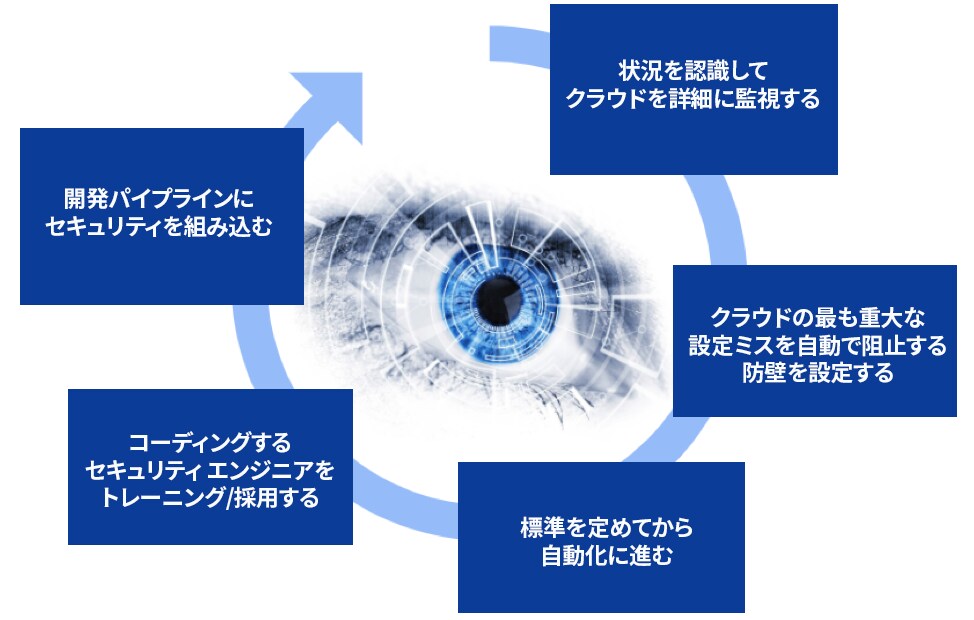

パロアルトネットワークスは、数百社の顧客に対する業務に基づいて、Big Cloud 5を策定しました。これは網羅的なものではありませんが、適切な組織を整えることで、お客様のチームが包括的クラウド セキュリティ戦略を作成する際に役に立ちます。

図1:Big Cloud 5

状況を認識していないこと、または認識が不十分なことは、人的ミスに起因する災難の主な要因の1つと見なされています。– Nullmeyer、Stella、Montijo、Harden、2005

1.状況を認識してクラウドを詳細に監視する。

クラウドのセキュリティとコンプライアンスを達成しやすくするには、社内の開発者とビジネスチームが現在クラウドをどのように使っているのかを理解することから始めます。最初に調べる必要があるのはシャドーITによるクラウドの使用についてですが、ここは深く掘り下げる必要があります。80対20の法則に従うことで、最初に注目すべきクラウド プラットフォームを知ることができます。しかし、セキュリティ チームは、どのクラウド プラットフォームを使用しているかだけでなく、その内部で何が動作しているのかも理解する必要があります。ここで役に立つのがクラウド プロバイダAPIです。

クラウドを多くのオンプレミス環境と差別化する主要テクノロジの1つがAPIです。ここでは、クラウド環境内で行われていることについて常に状況を認識します。どのクラウド アプリを組織が使用しているかを理解するだけでなく、クラウド プロバイダAPIを利用してメタデータ レイヤーに及ぶ変化を常に追跡することを検討してください。

2.クラウドの最も重大な設定ミスを自動で阻止する防壁を設定する。

自社環境に決して存在してはならない設定(設定ミスまたはアンチパターン)とは何かを考えます。1つの例として、インターネットから直接トラフィックを受信するデータベースがあります。これは「最悪のプラクティス」であるにもかかわらず、Unit 42の脅威リサーチでは、クラウド環境の28%で実行されていることが示されています。初期リストを作成して、クラウド セキュリティ プログラムの成熟に合わせてこのリストを拡張します。ここで、重要な注意事項が2つあります。1つは、保護を自動化するときは、まず小規模な実験を行って、予期しない結果(サービス拒否を自ら招くなど)が発生しないことを確認することを強く推奨します。もう1つは、開発チームと緊密に連携することです。開発チームから同意を得ないで自動保護の導入を進めないでください。初日から開発チームと連携して、小さく始めて速やかに進めましょう。

3.標準を定めてから自動化に進む。

多くのチームが、セキュリティ標準を策定しないで、自動化の話をしています。時間をかけてセキュリティ標準の80%を自動化することが、適切な目標です。プログラムが標準に準拠すると、自動化を進めやすくなります。スタートアップ企業である場合を除いて、まったく自動化されていない状況から90日以内に完全な自動化を達成しようとは思わないでください。企業でこのプロセスが軌道に乗るまで、通常は少なくとも9ヶ月かかります。

4.コーディングするセキュリティ エンジニアをトレーニング/採用する。

従来の多くのデータセンターと異なり、パブリック クラウド環境ではAPIを使用してアクションを起こします。クラウドでリスク管理を成功させるには、セキュリティ チームがAPIを利用する必要があります。

組織の規模に応じて、現在すでに存在するスキルを評価することから始めます。PythonやRubyなどの言語でコーディングする方法を知っているチームメンバーがいるかどうかを確認します。いる場合は、そのチームメンバーに重点的に投資して、企業の自動化成熟度スケジュールに合わせて目標を設定します。チームにそのようなメンバーがいない場合は、いくつかの選択肢があります。コーディングを学習する意欲のある人および開発チームの中でこれまでセキュリティに興味を示していたメンバーを探します。トレーニングを中心にした目標を設定して、適切な体制を整えれば、開発者にセキュリティを教えることも、セキュリティ エンジニアにコーディングを教えることも、どちらも可能です。

組織にコーディングに強い人がいない場合、これまで多くの組織で経験を積んでいる短期コンサルタントに最適なプロジェクトかもしれません。チームが修正または使用する方法がわからないスクリプトを残してはいけません。このプロセスが軌道に乗れば、開発パイプラインにセキュリティを完全に組み込む作業を開始できます。

5.開発パイプラインにセキュリティを組み込む。

ここでは、組織がコードをクラウドへプッシュする方法について、誰が何をいつどこで実行するかをマッピングします。その後は、セキュリティ プロセスとツールの挿入ポイントとして最も影響が少ないポイントを特定することを目標にする必要があります。早い時期に開発チームから同意を得ることが重要です。

結論

これまでずっと開発チームの領域でしかなかったパブリック クラウドですが、「Big Cloud 5」に焦点を当てたクラウド セキュリティ戦略を構築することによって、あらゆる規模のセキュリティ組織がその恩恵を受けられるようになります。小さく始めて速やかに進めましょう。