This post is also available in: English (英語)

「サイバーセキュリティ史上初めて世界のあらゆる業界・あらゆる種類のデバイスがある1つのテーマを使った攻撃の対象になる」と2020年初頭に聞かされていたとしたら、「まさか」と思ったことでしょう。さらに「そのテーマは世界的パンデミックを悪用して仕掛けられるもので、疾病をくいとめるべく最前線で戦う医学研究者ですら狙われる」と聞かされたとしたら、それも信じてはいなかったはずです。ですがここにいたり、現実にCOVID-19の悪用を狙うサイバー犯罪のゴールドラッシュを目にするようになりました。

たとえば7月中旬には、英国の国家サイバーセキュリティセンター、カナダの通信安全保障局、米国の国家安全保障局が 共同でアドバイザリを公表しました。同アドバイザリでは、ロシア政府がサイバー攻撃グループCozy Bear(APT29)を雇い、どのようにこれら3か国のCOVID-19ワクチン開発関連組織を標的にしたかが詳しく説明されています。

弊社Unit 42脅威インテリジェンス調査チームのリサーチャーたちも過去数か月にわたって世界中で出現したCOVID-19をテーマとする膨大な数のサイバー攻撃を密接に追跡してきました。そのなかで私たちは年初以来新型コロナウイルス関連の単語を使う40,000件以上の新規登録されたwebサイトを特定し、これらを「リスクの高い」サイトとして分類してきました。こうしたwebサイトが詐欺やマルウェアを疑いを知らぬ消費者たちに押し付けてくるのです。

COVID-19の世界的影響と信頼できる情報源としての政府・メディアへの信頼欠如があわさったことで、サイバー犯罪者がより大きな成功を収める最悪の状況を招きました。誰もがつねに新しい情報や日用品を提供してくれる業者を探していることから、サイバー犯罪者たちはその機会に乗じています。

なぜこれが重要なのか

攻撃者は、人々がCOVID-19に関する新しい情報を検索し、オンラインで必需品を購入する状況から生じたチャンスを逃さず、営利目的の攻撃をしかけています。

私たちは以下を発見しました。

- フェイスマスクや手の消毒剤などの商品を安価で提供することを謳う詐欺サイトがある

- 自身を安全を保つ方法について新しい「ヒント」があると喧伝するCOVID-19関連の偽電子書籍が存在する。これらのサイトは購入処理完了後も実際には製品を提供せず、代金とサイトにアップロードされた個人情報・財務情報の両方をすべて盗む

- サイバー犯罪者たちは詐欺サイトがテイクダウンされたらすぐに別サイトを立ち上げられるよう、さしあたって休眠させておく代替webサイトを用意している。それを裏付ける証拠も見つかっている

- サイバー犯罪者たちはクラウドサービスプロバイダ(Amazon、Google、Microsoft、Alibabaなど)を使って悪意のあるサイトホスティングすることがある。脅威がクラウド由来の場合、クラウドプロバイダのリソースを悪用することで検出を回避しやすくなることがその理由。ただしクラウドプロバイダが厳格なスクリーニング・監視プロセスを採用していることや、おそらくはサービス利用コストの高さから、悪意のある攻撃者がパブリッククラウドで悪意のあるドメインをホストすることは比較的まれ

弊社はまた、世界中のさまざまなサイバー脅威を発見して遮断してきました。それらのサイバー脅威はあろうことかCOVID-19パンデミック対応のために多大な労力を払っている政府医療機関、地方自治体、大規模な大学などを標的としていました。こうした攻撃からの影響を受けた地域には、米国、カナダ、ドイツ、トルコ、韓国、日本が含まれます。

サイバー犯罪者がパンデミックのもたらす機会を逃さず利用して利益をあげようとすることは驚くには当たりませんが、その彼らが成功のためならどんなことでもやり、今後も長きにわたって成功のための行動をとることは明らかでしょう。

弊社では今後もこれら脅威の監視を続け、保護対策を提供していく所存ですが、攻撃者たちの見せる行動の変化は、彼らが攻撃力増強にむけ相応の時間とリソースをつぎ込んでいることを示す証左であることから今後も注視が必要といえます。

先を見通す

COVID-19の症例が増加し続けている国も多く、今年後半にもウイルスの第2波が襲ってくると予想されていることから、このパンデミックのニュースに関連して攻撃者がさらにテーマを進化させてくることが予測されます。たとえば、この6月の終わりにかけ、私たちは「Supplier-Face Mask/Forehead Thermometer」、「Supply medical mask, protective glasses and temperature gun.」という件名の悪質なメールを発見しています。いずれのメールもこれまでのような「ステイホーム」ではなく「外の世界に戻る準備」に関連したトピックを使っています。こうしたトレンドの進化は、今後もニュースやビジネス ニーズを反映し、続いていくことでしょう。

くわえて、米国については、COVID-19による日常生活への影響がさほど心配されなくなった国(ニュージーランドなど)に比べ、より攻撃者の標的とされる可能性が高いと思われます。

このほか、景気後退にしたがってサイバー犯罪が急増することも予想されます。世界中で失業者数が激増していることから、その一部がサイバー犯罪に転じざるをえなくなるのです。 こうしたことは、景気後退時にはよく起こります。

最後に、 多くの従業員が自宅からリモートワークしている現状を考えると、ホームルータなどの「モノのインターネット(IoT)」デバイスを狙ってホームネットワークを侵害する攻撃者も増えることが予想されます。

IoTデバイストラフィック全体の98%は暗号化されていないため、これらのデバイスはすでにとくに狙われています。この結果、個人データや機密データがネットワーク上に公開されてしまったり、暗号化されていないネットワークトラフィックを攻撃者が傍受して個人情報や機密情報が収集可能になったりしています。また(今はまだ実際の発生を示すデータはありませんが)攻撃者の次のステップとして可能性が高いシナリオは、ホームルーターに軸足を移した、これまでの仮想通貨(暗号通貨)のマイニングやDDoS攻撃の実行とは一味違った活動となるでしょう。自宅で働く従業員が増え、企業のセキュリティ対策ツールや企業ファイアウォールで保護されなくなっているため、以前は簡単にはアクセスできなかった企業の機密データを攻撃者は盗もうとするかもしれません。ですのでルータを利用している各個人が物理ルータ付属のデフォルト パスワード(多くの場合、単なる「Admin」)を使用していないかどうかを確認する必要があるでしょう。ワイヤレスネットワーク用のSSIDパスワードだけを生成して、物理デバイスにも一意なパスワードが必要であることを認識していないケースはよくあります。このほか、最新ファームウェアへのバージョンアップも必要です。

弊社が今現在、各個人と企業とが安全に過ごすために推奨する方法は次のとおりです。

消費者個人

- フェイスマスクや手指消毒剤などのCOVID-19関連用品について、うますぎる話を持ちかけてくるwebサイトには注意してください。

- COVID-19関連情報の提供を謳うメールやwebサイトはすべて疑わしいものとして扱ってください。

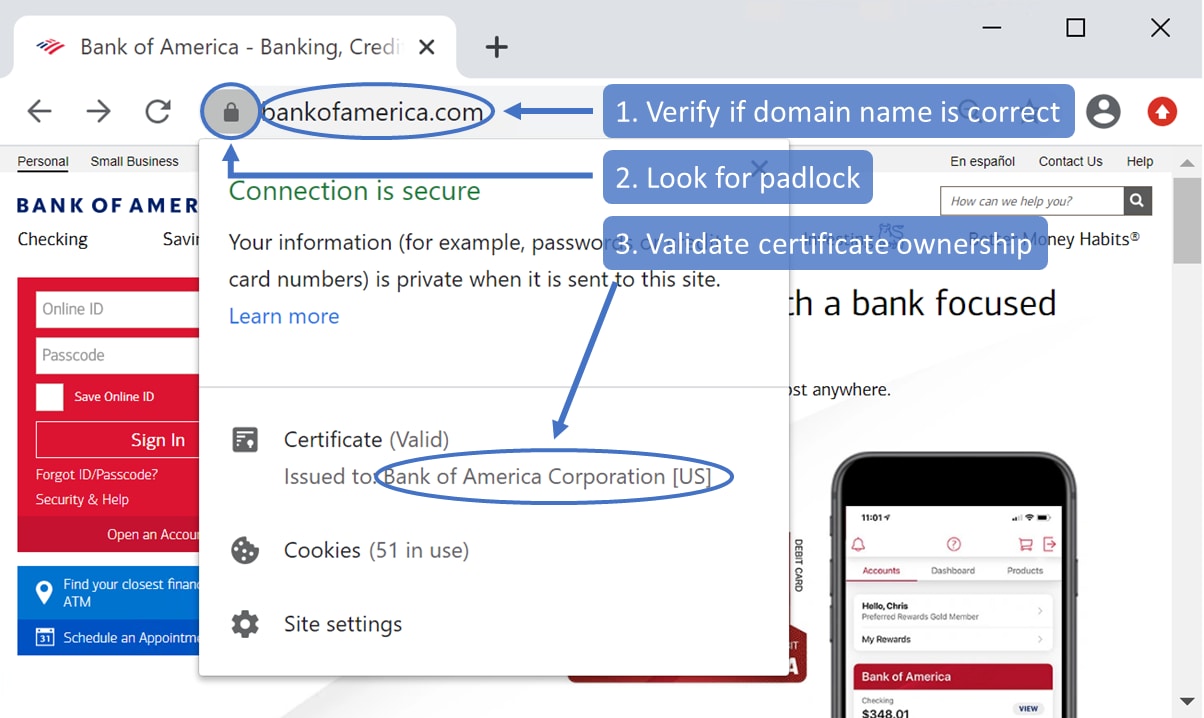

- 自身がフィッシング攻撃の被害にあっていないかどうかを確認するため、次の図1に示す3つの主要な指標、すなわち(1)正規のドメイン名であるか、(2)南京錠のアイコンが表示されているか、(3)証明書の所有者が正当なものかどうか を確認するクセをつけましょう。

- 最近行ったオンライン取引が原因でクレジットカード情報が盗まれたと思われる場合は、すぐに銀行に連絡してカードの利用停止・再発行をしてもらいましょう。

- ご自身の個人情報で新たなアカウントを開設できないよう、クレジットの凍結を検討してください。

- Wi-Fiのネットワークパスワードにくわえ、ホームルータにも物理的なパスワードを設定していることを確認してください。そのための方法がわからない場合は、デバイスの製造元サイトにアクセスして手順説明書を見つけてください。

企業

- ベストプラクティス評価を実行することで、構成をどのように変更すればどの部分のセキュリティ体制を改善できるのかが特定しやすくなります。

- PAN-DB URLフィルタリングを使用して過去32日間に登録されたドメインを含む「新規登録ドメイン」をブロックしましょう。

- ただし「新規登録ドメイン」カテゴリへのアクセスがブロックできない場合は、これらのURLにSSL復号化を適用し、可視性を高めて、ユーザーがPowerShellや実行可能ファイルなどの危険なファイルタイプをダウンロードできないようにすることをお勧めします。

- かわりにより厳格な脅威防止ポリシーを適用し、「新規登録ドメイン」へのアクセス時に細かくログをとることもできます。DNSレイヤーの保護導入もおすすめします。80%以上のマルウェアがDNSを使用してC2を確立しているからです。

- eコマース、オンライン小売業を営まれている場合は、システム、コンポーネント、webプラグインのすべてにパッチを適用し、侵害を防ぐことでリスクを軽減しましょう。

- webコンテンツの整合性チェックを定期的にオフラインで実施し、ページが編集されて悪意のあるJavaScriptコードが攻撃者に挿入されていないかどうかを確認しましょう。

- コンテンツ管理システム(CMS)の管理者は、じゅうぶんに強力なパスワードを使用していることを確認し、ブルートフォース攻撃の影響を受けにくくしましょう。