This post is also available in: English (英語)

まるで、インフィニティストーンを埋め込んだガントレットを装着して、指パッチンをした、あの映画の一場面のようです。さっきまで、クラウド環境は健全で、コンテナ、アプリ、データはあるべき場所にありました。それが一瞬で、誰か他の者が、消えずに残されたものとその操作の制御を手に入れてしまいます。

クラウド環境に侵入する脅威アクターを、指パッチンで全世界の人類の半分を消したマーベル シネマティック ユニバースのサノスになぞらえることは大げさに聞こえるかもしれませんが、どちらも自分の運命を他人に決められることに違いはありません。ビジネスの世界でも、マーベルの映画と同様に、これが連鎖反応を起こして組織だけでなく世界全体を脅かすことになりえるのです。組織のクラウドフットプリントの大小にかかわらず、攻撃者はクラウド環境で可能なことを知れば知るほど大胆さを増し、相互につながりのある世界にとって危険性が増します。

今、すべての望みが絶たれたわけではありません。サノスをこのまま惑星ガーデンに引退させる(つまり、放っておく)ようなことはしません。インフィニティストーンを取り返すことで時間を巻き戻すことはできませんが、クラウドセキュリティへのアプローチを防御第一のセキュリティ戦略に転換することはできます。

最初のポイント: クラウド ネイティブ インフラストラクチャを標的にしている者の正体を確かめる

組織のサイバーセキュリティを脅かす悪意ある攻撃者の従来のやり方は、組織の物理的な場所にあるシステムとデバイスを侵害する方法です。クラウド サービス プラットフォーム(CSP)およびクラウド ネイティブ コンテナ プラットフォーム内でインフラストラクチャをホストする技術の普及に伴い、攻撃者は戦術、手法、および手順(TTP)を変更して、クラウドインフラストラクチャを侵害の標的とし始めました。

その結果、脅威アクターの新しい分類が生まれ、Unit 42は「クラウド脅威アクター」と名付けました。Unit 42はクラウド脅威アクターを、クラウドプラットフォームのリソース、サービス、または埋め込まれているメタデータへの直接的かつ持続的なアクセスによって組織に脅威を与える個人またはグループと定義しています。

全般的に従来の脅威アクターと同じ操作ワークフローを踏襲しているものの、クラウド脅威アクターはTTPを高度化しており、クラウド環境のリソースを潜在的に変更、作成、または削除できるような巧妙さが増しています。こういったクラウド脅威アクターの正体、および各クラウド脅威アクターの共通点を詳しく見ていきましょう。

Unit 42による業界初のクラウド脅威アクターインデックス

クラウド脅威アクターにより高まる脅威の阻止をサポートするために、Unit 42のリサーチャーは、業界初のクラウド脅威アクターインデックスを作成しました。これは、クラウドインフラストラクチャを標的とする脅威グループが実行する特定の操作をチャートで表したものです。

クラウド脅威アクターインデックスに含まれるデータは、MITRE ATT&CK®クラウドおよびコンテナマトリックスに従っており、これらの脅威アクターが採用するTTPについて伝達および議論するための共通のフレームワークをセキュリティ専門家に提供します。さらに、クラウド脅威アクターインデックスはUnit 42 ATOMサービスも採用し、クラウド脅威アクターが使用した既知のすべてのセキュリティ侵害インジケータ(IoC)を、業界標準のSTIX/TAXII形式にパッケージ化して、セキュリティ専門家に提供します。この形式はクラウド セキュリティ ツールおよびプラットフォームと簡単に統合できます。

クラウド脅威アクターインデックスでハイライトされたグループはすべて、クラウド サービス プラットフォームを直接標的にします。クラウド脅威アクターはさらに一歩踏み込んで、従来のセキュリティ防御を回避した後は、侵入した組織のクラウドインフラストラクチャ内で最初の足がかりをすぐに見つけてしまいます。

以下のセクションでは、クラウドを標的とするクラウド脅威アクターのトップ5の一つについて説明します(このクラウド脅威アクターはインデックスにも含まれています)。その後で、例を挙げながら、こういったグループがTTPの少なくとも2つを実行できないように阻止する方法を紹介します。

WatchDog: Stealer (情報窃取ツール)

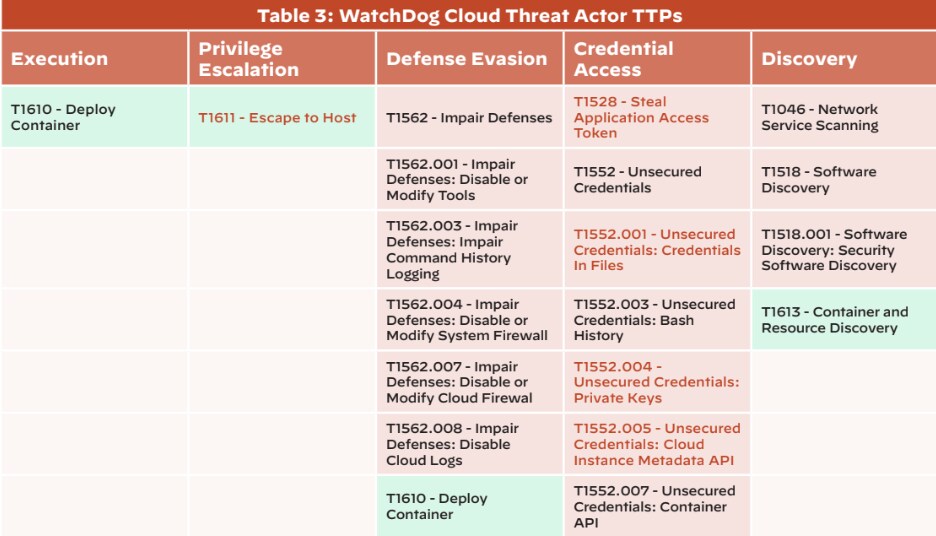

以下は、クラウド脅威アクターインデックスに示されているWatchDogとそのTTPの説明です。

「WatchDogはクラウドに焦点を合わせた脅威グループで、クリプトジャッキング攻撃とクラウド サービス プラットフォームの認証情報スクレイピングを行ったことが明らかになっています。最初に認知されたのは2019年1月27日の攻撃活動です。多様なカスタムビルドのGoスクリプトを使用したり、TeamTNTを含む他のグループからのクリプトジャッキングスクリプトを再利用したりします。現在は、公開されたクラウドインスタンスやアプリケーションを標的とする日和見的な脅威グループだと考えられています。」

このチャートで、赤の背景色はクラウドプラットフォームに固有のTTPであることを示し、緑の背景色はコンテナプラットフォームに固有のTTPであることを示します。赤の文字で示したTTPはクラウドインフラストラクチャの広範な侵害につながるおそれのある操作を表しています。

このチャートで示されているように、WatchDogは、コンテナ固有のものや、コンテナエスケープの実行を可能にするものまで、いくつものTTPを採用しています。興味深いことに、これらのテクニックは、実行から探索まで操作ワークフローのあらゆる段階で使われる可能性があります。

コンテナセキュリティ: 現代のサノスに立ち向かうアイアンマン

ドクターストレンジは、唯一の起こりうる結果として、サノスを完全に打ち負かすことだけを考えていましたが、それにはアイアンマンの自己犠牲が伴いました。同様に私たちも、クラウド脅威アクターがコンテナ固有のTTPおよびコンテナエスケープ/リソース固有のTTPを実行できないように阻止するために、1つの方法だけを考えましょう。そして、その1つの方法は、コンテナセキュリティを確保することです。幸運にも、適切なコンテナセキュリティは、ベストプラクティスを通して実現できます。ヒーローが自己犠牲を強いられることはありません。

コンテナ化されたアプリケーションの脆弱性管理、コンプライアンス、ランタイム保護、およびネットワークセキュリティの要件に対処することを目的として設計されたセキュリティを組織に確保することで、構築からランタイムまでサイクル全体を通して組織を保護する防御戦略を導入できます。

組織に何が必要かを確認するには、ライフサイクル全体のコンテナ セキュリティ ソリューションに求められることについて洞察と情報を示しているこちらの記事を参照してください。

クラウド ネイティブ アプリケーション保護プラットフォームが必要な理由(ここで、アベンジャーズのテーマソングを流しましょう)

ドクターストレンジとアイアンマンは、コンテナがサノスの標的とならないように助けてくれますが、クラウド脅威アクターがクラウドインフラストラクチャに他の方法で侵入するために悪用の機会を伺っている他のTTPについてはどうでしょうか。ここでアベンジャーズから他のメンバーの登場です。チームが一丸となれば、ヒーローが単独で戦うよりもずっと強くなることに間違いありません。

ドクターストレンジとアイアンマンから、キャプテンアメリカとスパイダーマン、ブラックウィドウやホークアイに至るまで、マーベルのすべてのヒーローとアベンジャーズの他のメンバーすべてが一丸となれば、サノスにチャンスはありません。同様に、組織がライフサイクル全体のクラウドセキュリティを導入すれば、WatchDogにもその他のクラウド脅威アクターにもチャンスはありません。

したがって、組織への侵入口を見つけて、組織を制御下に置こうとするこういったクラウド脅威アクターグループに対して、独自の防御兵器を組み立てることが不可欠です。これを行う最善の方法は、クラウド ネイティブ アプリケーション保護プラットフォーム(CNAPP)を導入することです。

CNAPPを導入すれば、すべてのインフィニティストーンを手に入れて、アベンジャーズのすべてのメンバーを味方につけるのと同じです。つまり、クラウド コード セキュリティ、クラウドセキュリティ体制管理(CSPM)、クラウドワークロード保護(CWPP)、クラウド ネットワーク セキュリティ(CNS)、およびクラウドIDセキュリティを確保できます。確かに、これらの機能はすべて単独でも強力ですが、組織でこれらの機能を一つにまとめれば、クラウド脅威アクターは無力になります。

Unit 42のクラウド脅威アクターインデックスの入手

Unit 42の最新のクラウド脅威レポート「IAMはセキュリティ対策の最前線」では、クラウド脅威リサーチャーがクラウド脅威アクターについて5つのTTPのチャートを提供しています。また、適切なIDとアクセス管理が、クラウド脅威アクターの標的にされないよう保護するための防御の最前線となる仕組みを詳しく説明しています。最後に、Unit 42リサーチャーは、CNAPPスイート統合の導入、IAM権限の厳格化、およびセキュリティ自動化の促進を行う方法を含め、今すぐ組織の保護を開始するための詳細な推奨事項を紹介しています。

Unit 42クラウド脅威レポートVol. 6を今すぐダウンロードして、ヒーローのチームを作るのと同じように重要な防御機能を組み合わせて、コードからクラウドまで組織を安全に保つクラウド ネイティブ アプリケーション保護プラットフォームの実装を開始する方法をご確認ください。