はじめに

2022年はウクライナでの紛争下におけるサイバー攻撃、Emotetの復活と休止と復活、繰り返されるランサムウェアによる被害、OpenSSLやOSなどインフラ基盤で利用されるソフトウェアで発見される脆弱性など、様々なインシデントが発生しました。Unit 42の脅威リサーチブログから昨年の出来事をまとめた「歴史に学ぶ―Unit 42による2022年の10大サイバーセキュリティ報告」を公開しています。

また、パロアルトネットワークスでは2023年に注目される5大サイバー脅威予測を「サイバーセキュリティ・プレディクション 2023」として発表していますが、本稿ではこれまでの脅威の変化から2023年以降に国内組織が受ける可能性がある影響を検討してみます。

EDR検出回避機能がマルウェアに標準搭載

エンドポイントセキュリティ製品は古くからありますが、現在でもその市場は拡大しており、ある調査によれば2022年から2028年まで年率9%ずつ成長すると予想されています。その中心になるのがEDR(Ednpoint Detection and Response)と呼ばれる端末上の不審な挙動を検出し、セキュリティチームが迅速に対応を進める機能を持った製品群になります。2021年にバイデン米大統領が発表した「国家サイバーセキュリティの向上に関する大統領令」にも、政府機関において高度化する脅威へプロアクティブに対応するためにEDRの導入を進めることが記載されています。

EDRのインストールベースが増えると挙動が筒抜けになってしまうため、攻撃者はEDRの検出から逃れる機能をマルウェアや攻撃ツールに導入してきています。EDRの検出を避ける実証コードはオープンソースとしていくつも公開されているため、開発段階でマルウェアに組み込むことは難しくありません。また、標的型攻撃でも利用されたレッドチーミングおよび敵対的攻撃シミュレーションツール Brute Ratel C4では複数のEDR検出回避機能が搭載されています。これまでもマルウェアにはセキュリティ製品を回避する機能が付与されているため、今後EDR検出回避機能は標準で搭載されていくと考えられます。EDRベンダー側は投資を続けて回避機能への対策を続けなければ「検出できないEDR」になってしまいます。ユーザー側はエンドポイント上の挙動検出だけでなく、ユーザー認証やネットワーク上のふるまい含めてトータルでインシデントを早期に検出・対応できる能力の獲得が一層求められるようになります。

認証方式の広がりに攻撃者が追随

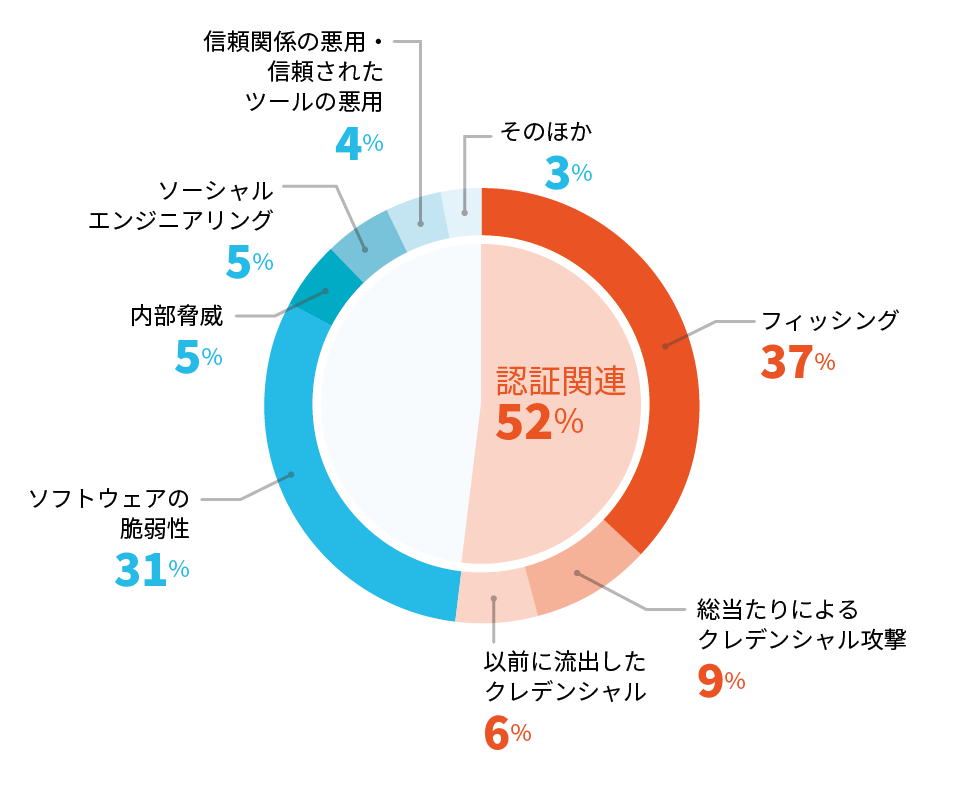

2021年から2022年にかけて弊社が対応したインシデントレスポンスのケースについてまとめた2022 Unit 42 インシデント対応レポートによると、侵害の原因と疑われる初期アクセス手段のうち、37%がフィッシング、9%が総当たりによるクレデンシャル攻撃、6%が以前に流出したクレデンシャルと、半数以上が認証に関連するものでした(図1)。

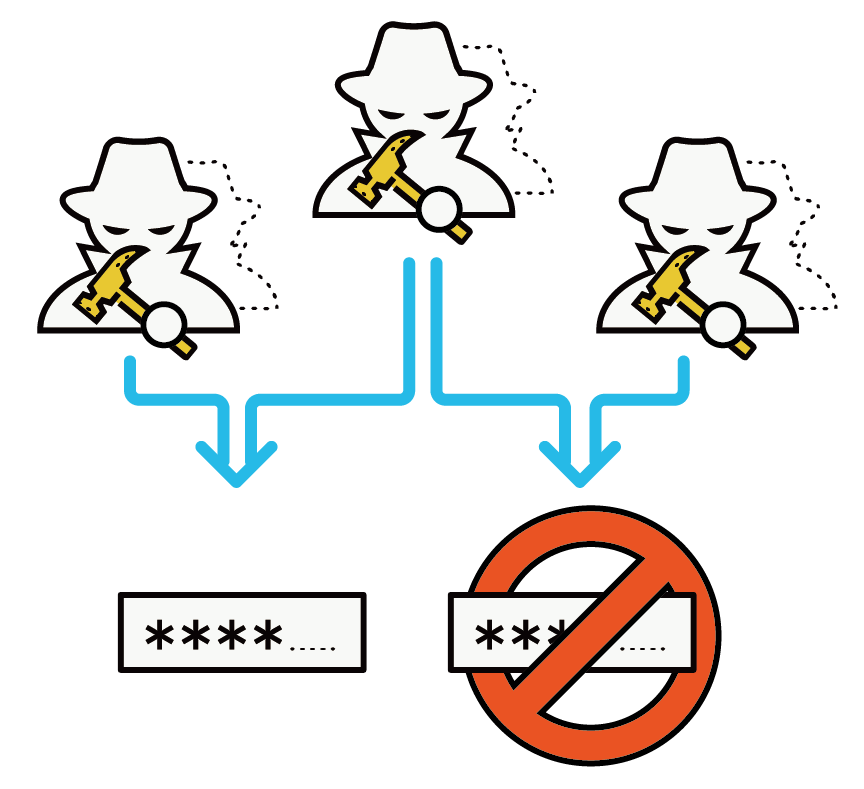

そのほかにも以下のような手法を使って攻撃者が認証を突破しようとするため、防御側は様々な対策を導入しています。

- ツールやマルウェアを使って感染端末からクレデンシャルを盗む

- 多要素認証に必要なワンタイムパスワードやSMSを傍受する

- 多要素認証リクエストを継続的に繰り返して「MFA疲れ」を起こしたユーザーが許可してしまう

特に最も狙われるパスワードの扱いは困難を極めていて、ユーザーはサービスごとに異なる長く推測されづらいパスワードを生成して利用する、といった複雑な管理を強いられています。

こうした状況を打破するため、パスワードを使用しないパスキーという新たな仕組みが現在注目されており、すでにAppleやGoogle、国内でもNTTドコモなどが導入を進めています。パスキーではユーザーが管理するパスワードがなく、スマートフォンなどの生体認証と組み合わせて手軽にログインすることができます。パスキーが普及することで現在攻撃者が行っているフィッシングやブルートフォース、パスワードリスト攻撃の有効性は減ることが期待できます。

一方で攻撃者はこうした状況に甘んじることなく様々な試みを行うことが考えられます。例えば利便性のため、あるデバイスに保存されているパスキーを使って別のデバイスでサインインすることや、パスキーを他の人と共有できるようにしている実装があるため、ソーシャルエンジニアリングや物理的手段を駆使して窃取を試みる攻撃者が出てくることが考えられます。また、既存の全てのサービス等の認証がパスキーに移行することは困難なため、今後もパスワードは少なからず残ります。ユーザーは引き続きパスワード、SMSなどのワンタイムパスワード、多要素認証アプリ、生体認証、デジタル証明書といった既存の認証方式と新たに加わるパスキーをサービスごとに使い分ける必要があります。その結果、攻撃もしくはバイパスしやすい認証を利用しているサービスやユーザー、デバイスが狙われ、攻撃者にターゲットとして選別されていくことになります。

民間に対するセキュリティ強化の圧力が強まる

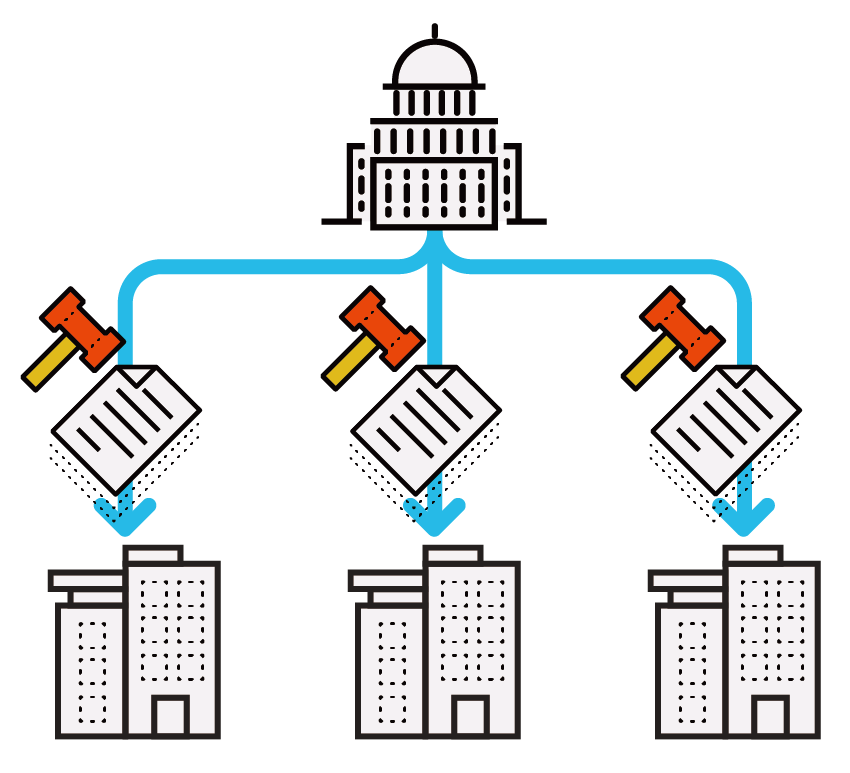

エスカレートするサイバー攻撃に直面した国々ではサイバー攻撃への対応を強めています。1つ目がサイバー攻撃に対する検挙活動の強化です。特にランサムウェアやビジネスメール詐欺といったサイバー犯罪に関与した人物の特定と逮捕が頻繁に行われています。米国ではContiランサムウェアグループに関与されているとされる人物の居場所への情報提供に対して1,000万ドルの報奨を提供すると発表しています。また、2022年11月にはLockBitランサムウェアに関与していたとされる人物がカナダで逮捕されました。

もう1つがセキュリティ強化への関与です。これまでは各組織が自律的にセキュリティ対策を行ってきました。しかしそれでは重要インシデントの頻発を防ぐことができないため、国がより積極的に民間のセキュリティ強化に関わっていく傾向が見えます。例えば米国では電力、パイプライン、水道および化学産業といった重要インフラに対して政府と民間のサイバーセキュリティパートナーシップを拡大しています。これは対象産業で発生したインシデントの報告を求めたり、セキュリティ対策の促進に関して協力することを求めるものになっています。もう一つは米国証券取引委員会(SEC)が2022年3月に公開した、「サイバーセキュリティリスクマネジメント、戦略、ガバナンスおよびインシデント情報開示」です。こちらは投資家保護の観点から上場企業に対してセキュリティとガバナンスに関する情報の開示を求める改正案となっています。例えば重要インシデントが発生して4日以内に報告する、セキュリティリスクを特定し管理するための方針と手続きを開示する、セキュリティ方針と手続きの実施における経営者および取締役の役割を開示する、といったことが提案されています。本稿執筆時はあくまでも改正案ですが、民間企業および経営陣に対してセキュリティ対策の強化を促している内容といえます。

グローバルビジネスを進める国内企業は各国の動向の変化によって直接影響を受けます。さらに今後国内でサイバー攻撃による被害が拡大したり、他国との整合性をとる必要性が出てきた場合、企業に対するセキュリティ強化と一定の義務化が国内でも議論されるようになるかもしれません。

さいごに

以上が2023年以降に国内組織が受ける影響の検討となります。過去の振り返りや予測の記事は以下からアクセスできます。傾向がどう変わってきたか、また予測はあたっていたのか、といった観点から読んでいただければ幸いです。