2023年8月にパロアルトネットワークス(Prisma SASE)が「2023 Gartner® Magic Quadrant™ for Single-Vendor SASE」で唯一のリーダー評価を得ました(レポートはこちら)。本ブログでは、シングルベンダーSASEとは何か?そうでないソリューションとの違いは何か?そもそもSASEとは?という3つの点に触れていきたいと思います。

SASEの定義

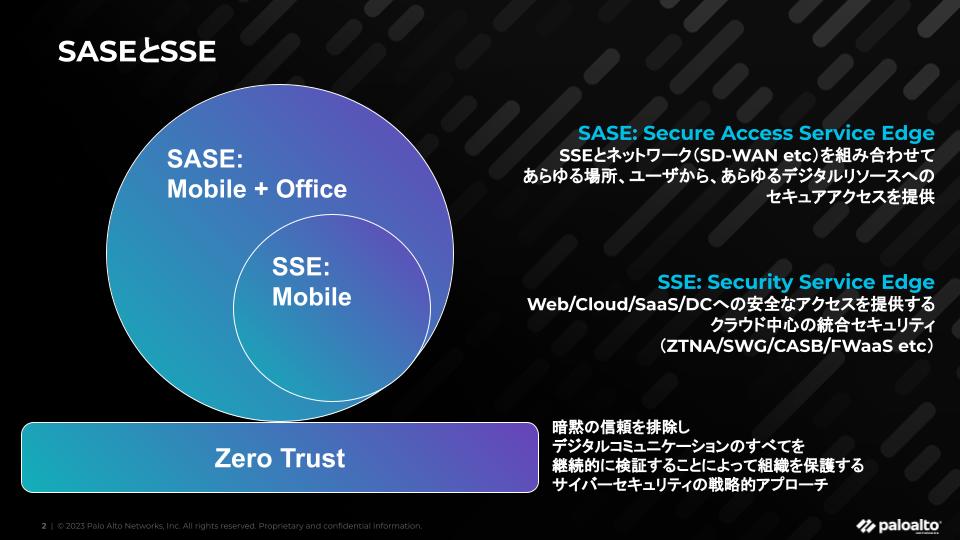

そもそも「SASE」とは何でしょうか?よく一緒に出てくるワードとして「ゼロトラスト」や「SSE」もあります。これらの違いはなんでしょうか?まずは用語の説明をしたいと思います。

- ゼロトラスト

- 性悪説に基づき、全てのデジタルなやり取りを信用せずに常時検証する概念のこと。

- SSE

- Security Service Edgeの略で、クラウドを中心としてセキュリティ要素技術をまとめて提供すること。主にモバイルユーザーが対象。

- SASE

- Secure Access Service Edgeの略で、SSEにネットワーク機能を持たせることによりモバイルユーザーだけでなく、拠点も対象とすることが可能。

噛み砕いて書くと、ゼロトラストはコンセプトであって、限りなくインシデントを抑える為に全てを検査しなくてはならないとするもので、それを実装するときにSSEやSASEといったソリューションが選択肢としてある、という話になります。ちなみに、巷では「コレを導入することがゼロトラスト」といったマーケティングメッセージをよく目にしますが、ゼロトラストというのはコンセプトであって特定の製品やソリューションに結びつくものではありません。

SASEのメリットとSSEとの違い

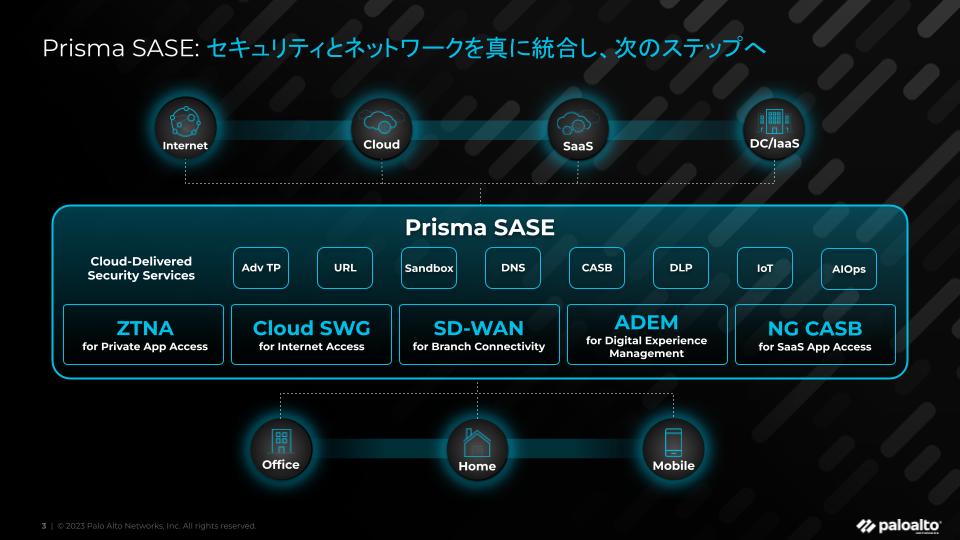

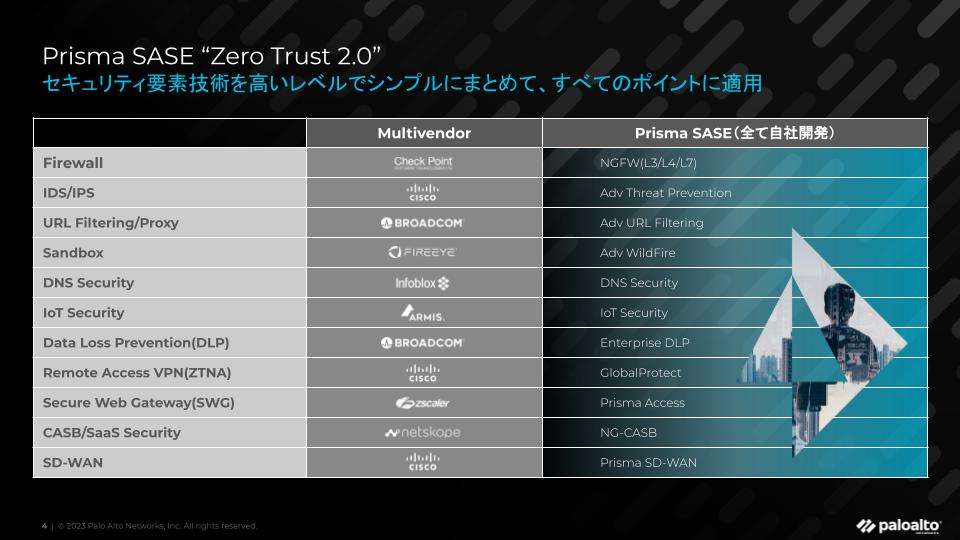

SASE/SSEのメリットは増え続けるセキュリティ要素技術を一括で適用できることです。一昔前はデータセンターでファイアウォールとIPSを導入し、そこにサンドボックスが追加され、といった形でひとつずつ選定することに問題はなかったと思います。ですが、今や先述の要素だけでなく、DNSセキュリティ、URLフィルタリング、ZTNA、アンチウイルス、アンチスパイウェア、CASB、DLP、etc…非常に多くの要素を追加することが求められています。これらを個別に選定、管理、運用することは現実的ではないので、SASE/SSEのようにパッケージ化されたものを利用することが主流となっています。

SASEとSSEの違いはネットワーク機能が付随しているかどうかです。SD-WANがあるかないか、と言い換えてもいいかもしれません。SSEはエージェントを端末にインストールして、通信をSSEクラウド経由にして検査を実施します。SASEの場合も同様にエージェントを端末にインストールして、リモートワーク時はSSE同様の経路で検査を実施しますが。端末がオフィスネットワークに接続されている場合はエージェント経由ではなく、オフィスネットワークを経由させたSASEクラウドで通信を検査します。このとき、オフィスに設置されているSD-WANデバイスにより通信が振り分けられて、この通信はSASEクラウド、この通信はブレイクアウト(直接インターネット回線へ流す)、といった形でコントロールされます。

これはどちらが優れているかという話ではなく、組織が求めるニーズに基づいて選択するものですが、新型コロナウイルス感染症を経てハイブリッドワークが主体となった日本では、リモートワークだけでなく、オフィスネットワークもカバーすることが要件に入り、SASEを選択する方が理に適っているケースが多くみられます。

では、話を戻してシングルベンダーSASEとは何か?に進みましょう。

シングルベンダーSASEの要件

Gartner社はレポートでシングルベンダーSASEに求められる機能要件を以下のように定義しています。

ベンダーは、2023年4月12日時点で一般的に利用可能な、以下のすべての機能を含むSASEを提供しなければならない:

- プロキシ経由のウェブアクセスのセキュア化

- インラインでSaaSアクセスを検査、コントロールする機能(マルウェアスキャン、データセキュリティ)

- アイデンティティ、コンテキスト、ポリシーベースのデータセンターへのセキュアなリモートアクセス(ZTNA)

- 以上全てをクラウドサービスとして顧客に提供していること

- 双方向のファイアウォール

- IP/Portだけでないアプリケーション識別に基づいた物理的なブランチデバイスによるトラフィックハンドリングとWAN接続

- GUI/APIによる集中管理ポータルによるレポート、トラブルシュート、詳細な設定、ポリシー変更機能

- SASEの全機能のきめ細かな設定やポリシーを含め、顧客自身が全機能を直接管理・運用できること(DIYと呼ばれる)

- マルウェア/機密データのシングルパススキャン(並列化可能)

- サードパーティのIDプロバイダーとのシングルサインオン(SSO)統合をサポート

- 2大陸にそれぞれ少なくとも3つのPOPを持つこと。POPは、高度に安全な施設内にあり、ファイアウォール、プロキシ、プライベートアクセス、インラインSaaSコントロールを含むSASEサービス一式をローカル(POP内)で高可用性を備えて提供し、すべての企業顧客が一般的に利用可能である必要がある

とても多くの要素が必要となりますが、これらを備えているからこそ、色々な要件に、シンプルかつ現実的に対応することが可能となります。また、実際の導入や運用においては、これらが提供できるかどうかだけでなく、どれだけ統合されているか、が大きな違いとなってあらわれてきます。例えば、リモートワーク端末の通信宛先が、データーセンターの場合と、SaaSの場合、どちらにも等しくセキュリティを適用するにはZTNAとSWGの機能が統合されている必要があります。同様に、オフィスネットワークでも、と考えるとSD-WANがセキュリティ要素技術と統合されている必要があります。この点は重要なので、次回のブログで詳細を解説します。

Prisma SASEはSASEに関わる全ての要件を1つのクラウドで満たし、これまでパロアルトネットワークスが培ってきた業界最高水準のセキュリティ要素技術を一括で全てのポイントに提供できます。

これにより、クラウドやSaaSへはこのSWGを使って、自社データーセンターへはこちらのZTNAを使って、といった各機能が統合されていないことにより発生する複雑性を排除し、シングルポイントで多様な要件に対応し、様々なセキュリティ要素技術を適用することが可能となります。

前回のブログで書きましたが、2024年は様々な経営課題をSASE活用によってクリアし、成長につなげていく組織が多く現れると想定されます。様々な経営課題をシンプルに解決すること、この点がシングルベンダーSASEの真骨頂です。

では、これらが備わっていない、もしくは統合されていないソリューションはSASEではないのか?どういった不都合があるのか?

組織において必要な要件を満たす、満たさない、という観点はこの議論とは別にあると思いますが、シングルベンダーSASEという切り口が何を示すのか?次回のブログでは、日本市場においてSASEを考える上で重要な3つのパターンを紹介しつつ、シングルベンダーSASEとそうでないSASEの比較をしたいと思います。

SASE ソリューションに関する最新情報について、3/13(水)午後に開催予定のSASE Day 2024 イベントにて詳細解説いたします。ぜひご参加ください。

Gartner®, Magic Quadrant™ for Single-Vendor SASE, Andrew Lerner et al., 16 August 2023

Gartnerは、Gartner, Inc.および/または米国とその他の国におけるその関連会社の商標およびサービスマークであり、MAGIC QUADRANTは、Gartner, Inc.および/またはその関連会社の登録商標であり、本書では許可を得て使用しています。All rights reserved.

Gartnerは、Gartnerリサーチの発行物に掲載された特定のベンダー、製品またはサービスを推奨するものではありません。また、最高のレーティング又はその他の評価を得たベンダーのみを選択するようにテクノロジーユーザーに助言するものではありません。Gartnerリサーチの発行物は、Gartnerリサーチの見解を表したものであり、事実を表現したものではありません。Gartnerは、明示または黙示を問わず、本リサーチの商品性や特定目的への適合性を含め、一切の責任を負うものではありません。