This post is also available in: English (英語)

Unit 42 のインシデント レスポンス チームと脅威インテリジェンス チームは毎年、何百もの組織の皆さまに、サイバー攻撃の評価、対応、復旧における支援をご提供しています。その過程で私たちは、これらのインシデントに関するデータを収集しています。

私たちの『2024 Unit 42 Incident Response Report (2024 年 Unit 42 インシデント対応レポート)』は、重要な脅威の理解に役立ちます。本レポートは、実際のインシデント データとセキュリティ コンサルタントの経験に基づいて執筆されています。

本レポートを読むことで、組織の資産と業務を保護するための、以下のような内容を学べます。

- 脅威アクターについて、またその手法と標的について

- Unit 42 が取り組んだインシデント関連の統計とデータ

- いま最も被害を与えているランサムウェア グループの 1 つ、Muddled Libra 脅威グループについてとくに注目すべきポイント

- 人工知能が現在および将来のサイバーセキュリティに与える影響

- リーダーと防御担当者に向けた詳細な推奨事項

組織の保護を担当する経営幹部として、皆さまが時間・リソース・予算をどこに投資すべきか、その戦略的決定に役立つ分析や推奨事項が見つかることでしょう。

以下の要点を参考にしてリーダー チームとの会話をはじめてください。その後、リーダー チームに『2024 Unit 42 Incident Response Report (2024 年 Unit 42 インシデント対応レポート)』のダウンロードを勧め、専門家による分析を細部までレビューしてください。

重要ポイント — スピードが肝心

スピードが肝心です。攻撃者の行動スピードはさらに上がっています。どの脆弱性をエクスプロイトすればよいか特定するのも、エクスプロイト後のデータの窃取も迅速化しています。

- 2023 年には、侵害からデータ流出までの時間の中央値はわずか 2 日に短縮され、2021 年に観測されていた 9 日間から大幅に短縮されました。

- 2023 年のインシデントの約 45% では、侵害から一日以内に攻撃者がデータを窃取していました。

- 2022 年と 2023 年の恐喝・脅迫以外のインシデントでは、データ流出までの時間の中央値は一貫して 1 日未満にとどまっています。これは、防御側が身代金攻撃に 24 時間以内に対応しなければならないことを意味します。

攻撃者の「滞留時間」(ある攻撃者が検出されたさい、そこから遡ってその攻撃者の存在を示す最初期の証拠が示す日時からの期間) もさらに短縮されました。2023 年の滞在時間の中央値はわずか 13 日で、2021 年の半分になりました。

しかし、これは必ずしも悪いことではありません。私たちのレポートのほかのデータは「防御側の改善」の可能性を示唆しています。

重要ポイント – ソフトウェアの脆弱性は引き続き重要

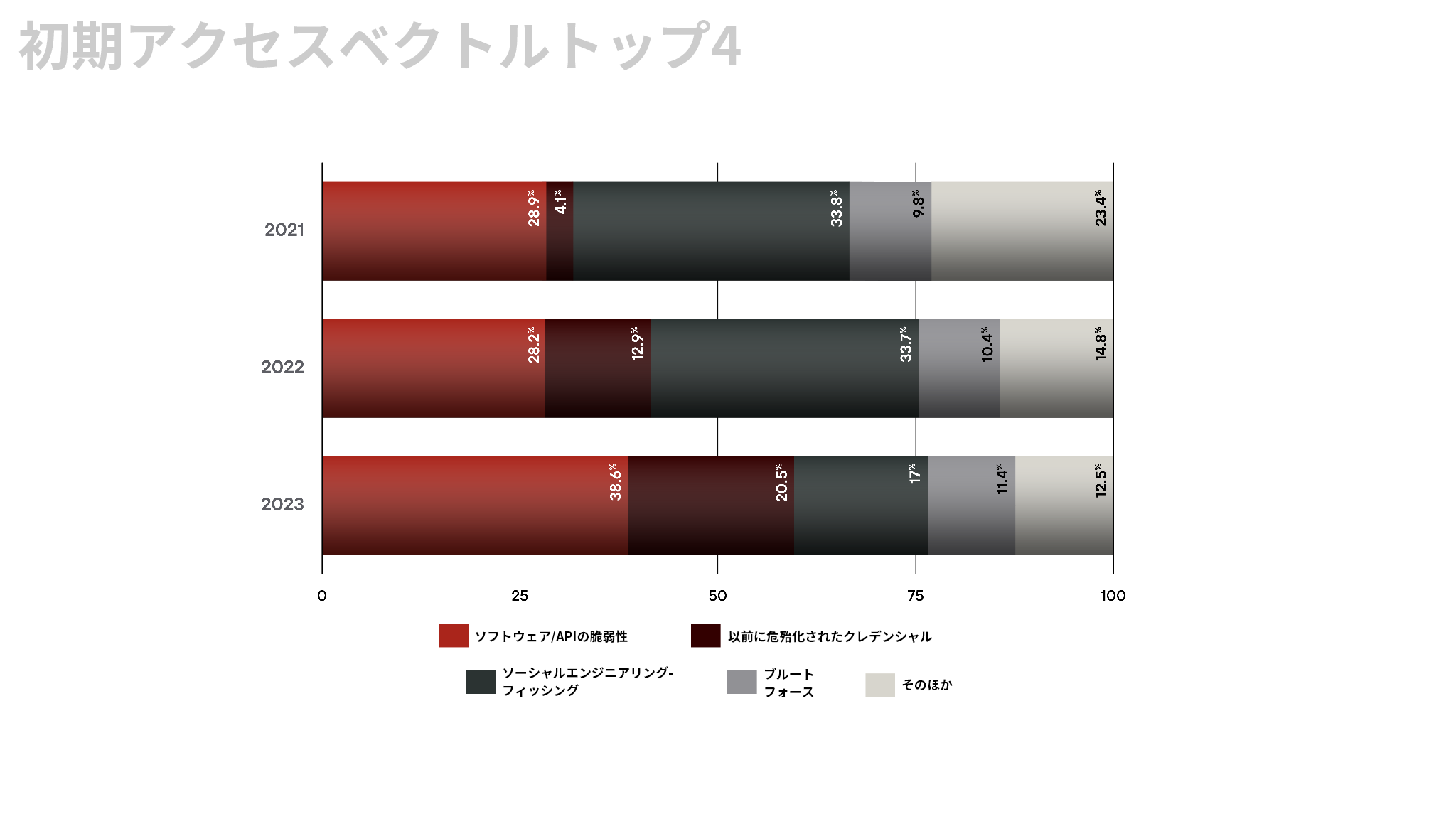

2023 年、攻撃者はインターネットに直接面している脆弱性を利用し、より頻繁にシステムに侵入していました。この戦術は弊社の対応した事例の 38.6% で発生しており、初期アクセスの主たる手段となっています。

主たる初期アクセス手段として、脆弱性の悪用はフィッシングを上回っていました。規模や自動化の度合いが非常に高い一部のサイバー攻撃では、Web アプリケーションやインターネットに直接面したソフトウェアの脆弱性悪用が重要な役割を果たしていました。

この変化は、適切なパッチ適用の実践とアタック サーフェス (攻撃対象領域) 削減の重要性を強調するものとなっています。大規模な組織では、こうした処理を包括的に実装することが困難な場合もあるでしょう。しかしながら、組織は迅速に行動し、多層防御を固めることによって、自らを守る必要があります。組織側がエクスポージャー (露出) を見つけて修正しておかなければ、いずれ攻撃者が見つけてしまうでしょう。

重要ポイント – 脅威アクターは引き続き洗練されたアプローチを使用

サイバー脅威のアクターらは、高度な戦略を採用し、専門チームを編成し、IT、クラウド、セキュリティ ツールを効果的に活用しています。彼らはより効率的になり、より迅速に結果を出せるようにプロセスをたえず定義しなおしています。

攻撃者はいま、防御側の所有するセキュリティ ツールを防御側に対して使うようになっており、高い特権を持つアカウントやインフラを侵害してそうしたツールにアクセスし、それらを使ってターゲット ネットワーク内のラテラルムーブを行っています。脅威アクターは適応力が高く、革新的です。防御側には警戒と事前の防御が重要です。

2024 年に組織をサイバー脅威からより適切に保護するための 5 つの推奨事項

2023 年のサイバー インシデントからの洞察に基づき、サイバーセキュリティ コンサルタントによる、サイバーセキュリティ態勢を強化するための 5 つの重要な推奨事項を次に示します。

- 組織の可視性を向上: ネットワーク、クラウド、エンドポイント全体の包括的な可視化を優先させます。未監視の領域を積極的に監視し、堅牢なパッチ管理によって脆弱性を効果的に管理し、リモート デスクトップやクラウド ワークロードなどの直接インターネットに面しているリソースを保護します。可視性が不十分で包括性に欠ける場合、インシデントは質量ともに深刻化します。

- 簡素化する: ポイント製品を統合し、複雑なサイバーセキュリティ運用を簡素化します。さまざまなソースからのセキュリティ テレメトリ データを分析プラットフォームに一元化して相関させます。最良の戦略は、機械学習 (ML) と分析を使用し、脅威検出・対応の効率を高めます。

- ゼロトラストの原則をエンフォースする: ゼロトラスト セキュリティ戦略を実装します。堅牢な認証方法、ネットワークのセグメンテーション、ラテラルムーブの防御、レイヤー 7 の脅威防御、最小特権の原則を導入します。包括的な多要素認証 (MFA)、パスワードレス ソリューション、シングル サインオン (SSO) を優先します。認証システムを定期的に監査・更新します。

- アプリケーション アクセスの制御: アプリケーションの使用をコントロールし、アプリケーション コンポーネント間の暗黙的な信頼を排除します。特定のアプリケーション、とくに脅威アクターに悪用されているアプリケーションへのアクセスを制限します。リモート管理アプリケーションと未承認のファイル ホスティング サービスの監視とアラートに重点を置きます。

- ネットワークのセグメンテーション化: ネットワークのセグメンテーションを採用してアタック サーフェス (攻撃対象領域) を減らし、侵害を隔離されたゾーンに封じ込めます。ゼロトラスト ネットワーク アクセス (ZTNA) を実装してユーザーを検証し、ID およびコンテキスト ポリシーに基づいてアクセスを許可して、ユーザーまたはデバイスが安全であることを確認し、継続的に検証されるまでは信頼されないようにします。

レポートでは、本稿で概説した調査結果に加え、現在の脅威情勢、新興テクノロジー (人工知能、ソーシャル エンジニアリング、大規模言語モデル (LLM)、DevSec、DevSecOps を含む) からの影響、クラウドベース テクノロジーの継続使用に焦点を当てています。

『2024 Unit 42 Incident Response Report (2024 年 Unit 42 インシデント対応レポート)』の完全版をダウンロードしてセキュリティ態勢改善に向けたより詳細な推奨事項を学び、軽減が必要なリスクを絞り込んでください。

ご相談ください

サイバーインシデントの準備や対応に支援を必要としていませんか。そんなときは専門家にご相談ください。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡ください (ご相談は弊社製品のお客様には限定されません)。Unit 42 インシデント レスポンス チーム は、24 時間、週 7 日、365 日体制で対応を行っています。サイバー保険をお持ちの場合は、Unit 42 を指名してご依頼いただけます。弊社のサイバーリスク管理サービスをご用命いただくことで、予防措置を講じることもできます。