This post is also available in: English (英語)

ここ数年、クラウドベースIdP(IDプロバイダー)の採用が飛躍的に伸びています。これほどまでに成長した背景には、多くの企業がユーザーIDの管理をオンプレミスからクラウドに移行したいと望んでいることがあげられます。

多くの企業が、クラウドベースのIdPを採用することで、可用性・信頼性・拡張性を損なうことなく、パスワードの複雑性管理や多要素認証(MFA)、シングルサインオン(SSO)などによる厳密なアクセス制御と一元的なセキュリティ強化をはかっています。

ただしオンプレミスの認証方式(RADIUS、LDAP、Kerberosなど)からクラウド認証方式(Azure Active Directory を使用したSAML認証、Okta、Google Identityなど)への移行には時間やリソースがかかることがあり、そこからプロジェクトが遅延してしまう可能性もあります。企業側はエンドユーザーのセキュリティを損なわずにハイブリッド型・分散型のIDストアのかかえる複雑さを克服する方法を必要としています。

今回、弊社のクラウド型セキュリティプラットフォームを代表する製品であるPrisma Accessは、企業の皆さまに2つの重要なソリューションをご提供することで、こうした導入の複雑さを解消し、ユーザーの段階的なクラウド認証移行を支援いたします。

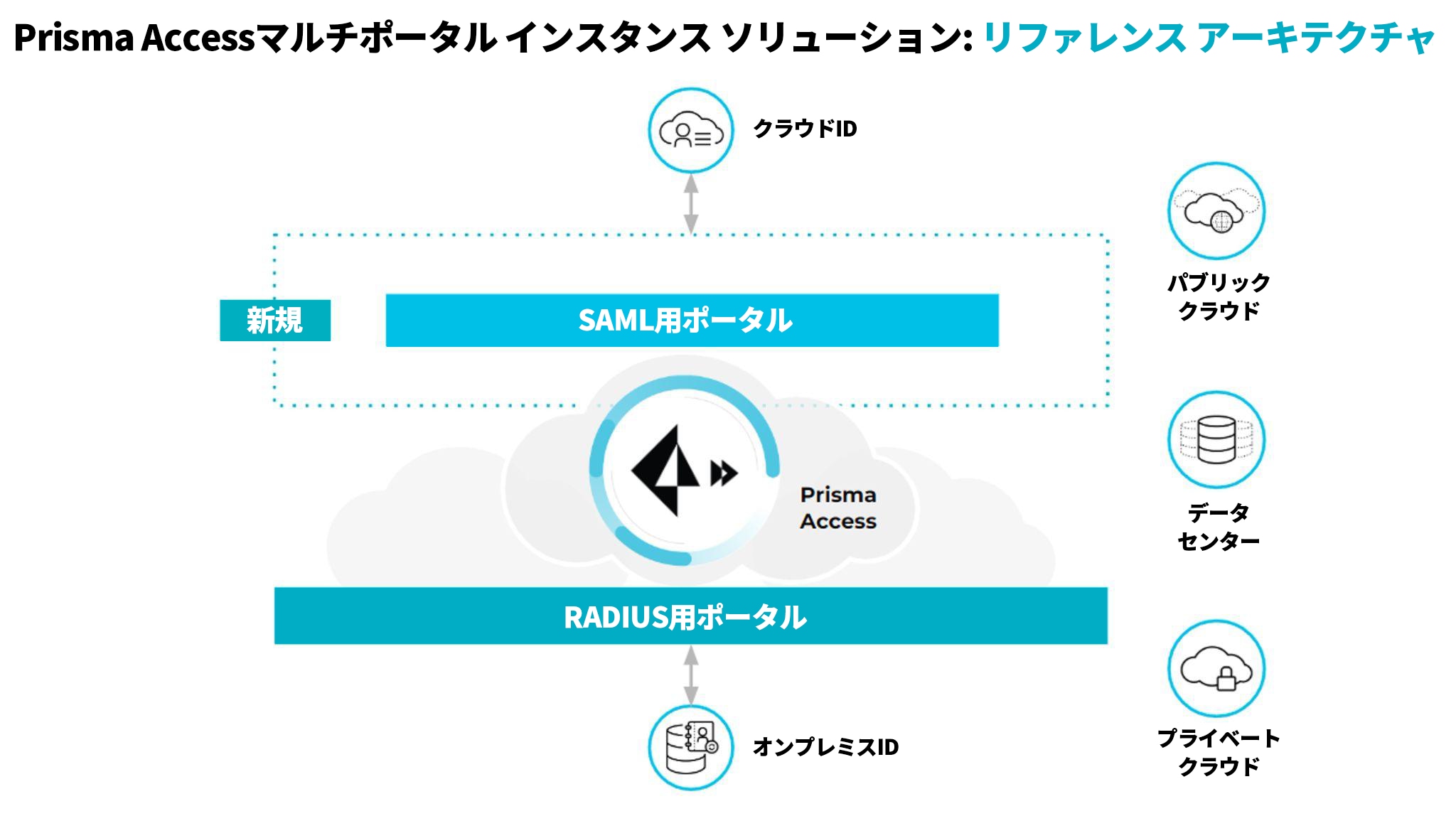

- Multiple Portal Authentication Support: マルチポータル認証に対応しました。これにより単一のPrisma Accessインスタンス内でクラウド認証とオンプレミス認証を構成できます。Prisma Access内でオンプレミス認証とクラウド認証を共存させることでユーザー認証を段階的にオンプレミスからクラウドへ移行できます。

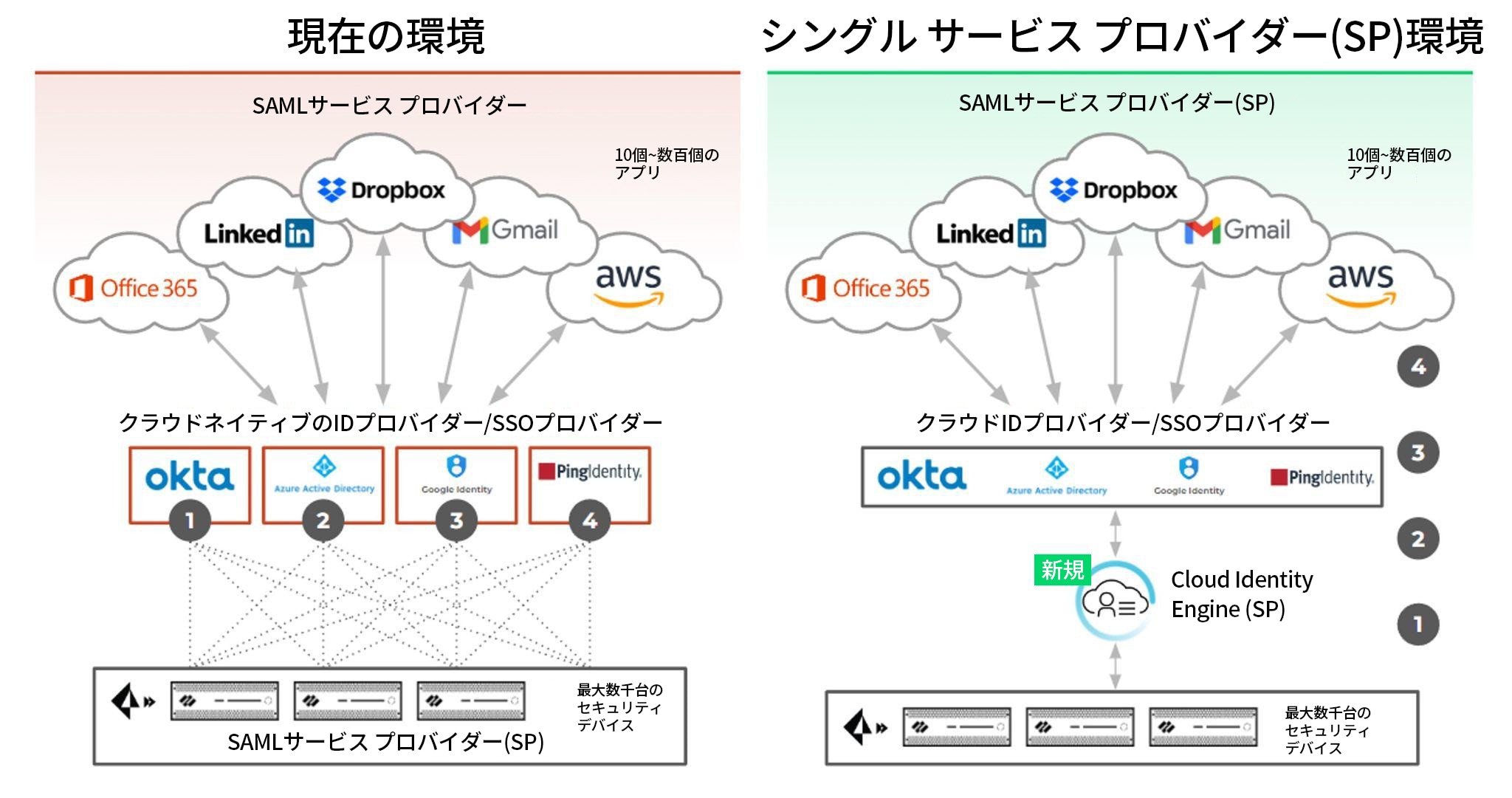

- Cloud Identity Engineによるクラウド認証サービス: CIE (Cloud Identity Engine)によるクラウド認証サービスは単一インターフェースから複数のIDプロバイダーと統合し、クラウドIdPによる認証を簡素化して運用上の問題の解決を支援します。

Multiple Portal Authentication Support (マルチポータル認証に対応)

Multiple Portal Authentication Supportにより、IT管理者は同じPrisma Accessテナント上に2つのモバイルユーザーGlobalProtectポータルを構成できるようになります。たとえばRADIUSからSAMLへの移行を検討している場合、Multiple Portal Authentication Supportを有効にすれば、お使いのPrisma Accessインスタンスにポータルを追加して有効化できます。

Portal 1でRADIUS認証の既存ユーザーにサービス提供を続けたまま、Portal 2を有効化してSAML認証に対応できます。

Portal 2で一部のユーザーを対象にSAML認証を検証したら、後はGlobalProtectエージェント上でポータルを変更するだけで、段階的にほかのユーザーに展開できます。

Cloud Identity Engine (CIE)によるクラウド認証サービス

Cloud Identity Engine (CIE)は、オンプレミスIdPとクラウドIdPの両方のMFAを管理する単一実装ポイントをネットワーク セキュリティ チームに提供します。CIEは数回クリックするだけで1つないし複数のIdPと統合できるので、セキュリティ デバイスごとにIdPを設定して回る煩わしさから解放されます。

Prisma AccessはCIEによるマルチ認証に対応しました。CIEのマルチ認証により、SAML 2.0や複数の証明書認証方式・IDプロバイダーに対し、単一の認証プロファイルを構成できるようになります。

たとえば、アクセスを試みたユーザーに応じ、単一のGlobalProtect認証フローでOkta、Azure Active Directory、証明書ベースの認証に対応できます。複数種類の認証に対応する複数種類のIdPがネットワーク上に混在している場合、マルチ認証への対応が不可欠です。

IDセキュリティとZTNA2.0

Prisma AccessにおけるID関連のイノベーションについて詳しくはPrisma AccessとCloud Identity Engineの最新リリースノートをご確認ください。IDはゼロトラスト フレームワークの基本要素でありZTNA 2.0の最重要要素です。ハイブリッドなIDストアのIDセキュリティを簡素化すれば、統合された単一のセキュリティ製品を実現し、「例外なしのゼロトラスト」をもたらすことができます。

Cloud Identity Engineは、ディレクトリ内の各グループをそのグループに対応する認証の種類と関連付けることにより、最小特権アクセスの原則を遵守します。たとえば「製品管理部門の社員グループはOkta経由でSAML認証」、「契約社員グループはPingID経由でSAML認証」、「別のグループは証明書ベースで認証」というように、これらすべての認証を単一の認証プロファイルで管理できます。このアプローチはIDセキュリティを大幅に簡素化し、ハイブリッドな職場環境をかかえる組織全体に一貫したセキュリティをもたらします。

Prisma AccessにおけるZTNA 2.0が今日のハイブリッド企業やハイブリッド職場環境のセキュリティ確保にどのように貢献できるのかは、ぜひこちらからご確認ください。