This post is also available in: English (英語)

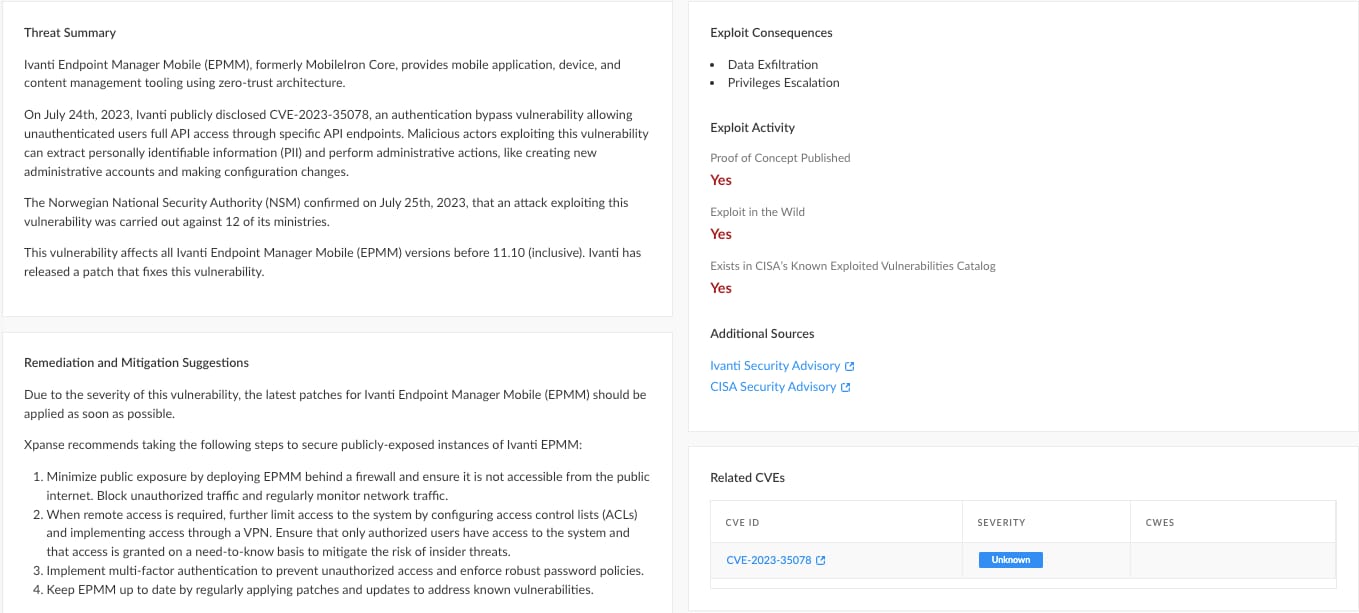

2023年7月24日、Ivanti Endpoint Manager Mobile (EPMM、旧称MobileIron Core)の脆弱性「CVE-2023-35078」が公表されました。これは、承認を受けていないユーザーが、特定のAPIエンドポイントを通じて自由にAPIアクセスを行える脆弱性です。不正アクセスに成功すれば、新規アカウントの作成や設定変更などの管理者アクションや、個人を特定できる情報(PII)の抽出を資格情報なしで行えます。

2023年7月25日には、多数の政府機関がこの脆弱性を悪用した攻撃を受けたことをノルウェー政府が認めました。Cortex Xpanseの調査員によると、この記事の投稿時点で脆弱性を抱えていたIvanti Endpoint Manager Mobileのサーバーは5,500台超であり、脆弱性が最も多く発見された国はドイツ、米国、英国でした。

インシデントの世界的な広がりと、脆弱性が実際に悪用されている事実から、可及的速やかにネットワーク上の脆弱性を調査して是正することが必要です。

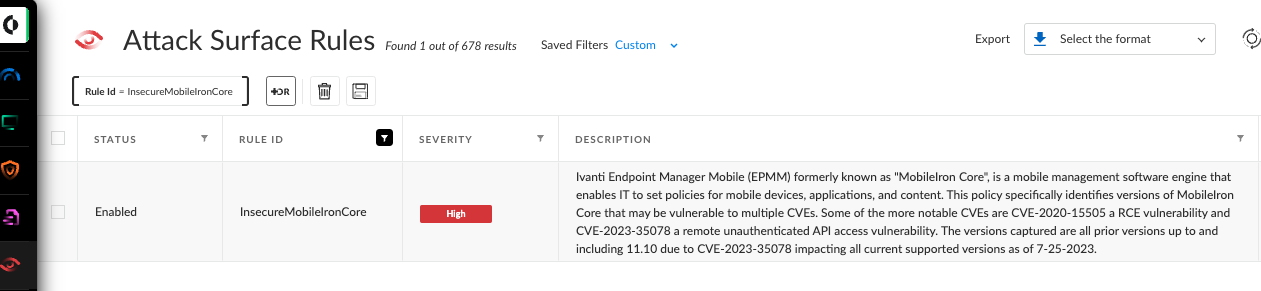

このようなインターネット危機に対応するセキュリティチームを支援するため、Cortex Xpanseは製品に搭載されたポリシーモジュールを用いて、組織のネットワーク上で影響を受けるデバイスを検出して警告します。また、HTTPレスポンスの様々なフィールドを広く調査して、カバー範囲を拡大する機能も有します。例えば、HTTPボディの特定文字列や各種HTTPヘッダーのほか、市場の他のツールが見逃す可能性がある重要な痕跡情報を調査できます。

Cortex Xpanseの脅威レスポンスセンターからは、厳選された脅威情報の概要、エクスプロイトによる影響、以前のエクスプロイトアクティビティ、追加情報取得用の別ソースへのリンクなどを確認できます。これにより、組織全体に分散したリスクを把握して、ガイドを基に是正計画を策定することが可能です。 Cortex Xpanse はサービスの所有者を自動的に識別するので、適切な担当者にチケットを割り当てることも容易です。

Ivanti Endpoint Manager Mobileの脆弱性エクスプロイトに関しては、今すぐ調査を実施して、アタックサーフェス上の脆弱性を発見することが必要です。修正しなければ、重大なセキュリティ侵害のリスクにさらされます。なお、追加の情報を入手次第、脅威レスポンスセンターは継続的・流動的に更新されます。

Cortex Xpanseの脅威レスポンスセンターの詳細については、データシートをご覧ください。