This post is also available in: English (Inglese) 繁體中文 (Cinese tradizionale) Nederlands (Olandese) Deutsch (Tedesco) 한국어 (Coreano) Español (Spagnolo) Türkçe (Turco)

Uno degli aspetti meno studiati della cybersecurity è la definizione di cosa si vuole proteggere. Si sostiene, in generale, di volere protezione dagli attacchi, ma gli attacchi sono diretti verso qualcosa. Verso cosa, precisamente?

Nel corso degli anni, abbiamo cercato minuziosamente di ridurre la superficie di attacco, ma il compito si è rivelato proibitivo: un po' come per l'universo, tale superficie è in continua espansione. Ogni nuova tecnologia porta con sé problemi specifici e nuove vulnerabilità. L'IoT, ad esempio, ha determinato un enorme incremento della superficie di attacco. Vulnerabilità scoperte di recente, come quelle sfruttate dagli attacchi sui chipset – Spectre e Meltdown – hanno aggiunto quasi tutti i moderni sistemi di calcolo alla superficie di attacco complessiva.

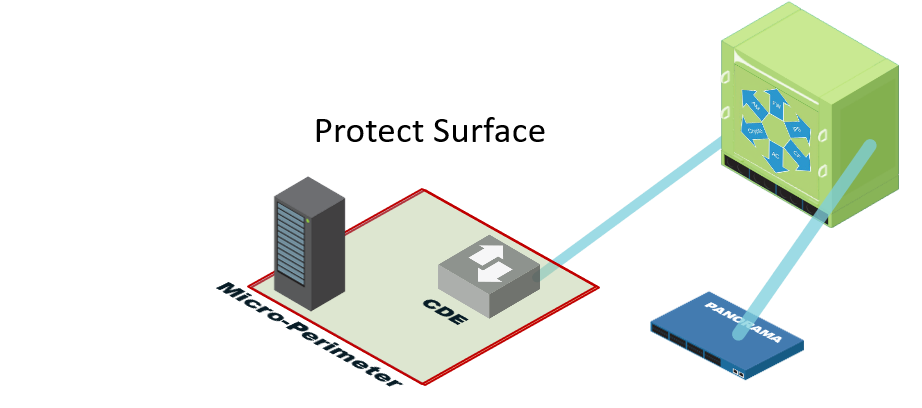

In Zero Trust, anziché concentrarsi sul macro livello della superficie di attacco, si stabilisce cosa ha bisogno di protezione: l'area più piccola possibile di superficie di attacco, ossia la superficie da proteggere. Di solito, una rete Zero Trust definisce una superficie da proteggere almeno in base a uno dei seguenti quattro aspetti (indicati dall'acronimo DAAS):

Dati: quali dati è necessario proteggere?

Applicazioni: quali applicazioni elaborano informazioni sensibili?

Asset: quali sono gli asset più sensibili?

Servizi: quali servizi, come DNS, DHCP e Active Directory, potrebbero essere attaccati al fine di compromettere le normali operazioni IT?

La caratteristica più importante della superficie da proteggere è che non solo ha un'estensione notevolmente più piccola rispetto alla totale superficie di attacco, ma che è anche ben nota. Si può anche non sapere quale debba essere oggi, ma si può sempre scoprirlo. La maggior parte delle aziende non sono in grado di definire la superficie di attacco, per questo nei test è sempre possibile violarle. Ci sono tantissimi modi per infiltrarsi nel macroperimetro di un'organizzazione. Ecco perché le strategie di sicurezza basate su un ampio perimetro si dimostrano inefficaci. Nel vecchio modello, controlli come firewall e tecnologie di prevenzione delle intrusioni sono posizionati sul limite del perimetro, ossia alla massima distanza dalla superficie da proteggere.

In Zero Trust, avendo definito la superficie da proteggere, è possibile spostare i controlli il più vicino possibile a tale superficie, ossia su microperimetro. Con la nostra tecnologia di nuova generazione operante come gateway di segmentazione, possiamo segmentare le reti tramite policy di Livello 7 e controllare in modo granulare il traffico in entrata e in uscita dal microperimetro. Il numero di utenti o risorse che hanno davvero bisogno di accedere a dati o asset sensibili in un determinato ambiente è molto limitato. Definendo le policy in maniera precisa, limitata e comprensibile, possiamo ridurre notevolmente le possibilità di successo di un attacco informatico.