This post is also available in: English (英語) 简体中文 (簡体中国語) 繁體中文 (繁体中国語) 한국어 (韓国語) Português (ポルトガル語(ブラジル))

弊社の調査データでは、SOCアナリストが対応できるセキュリティツールのアラートは、全体の14%にすぎない、いうことが分かっています。ほとんどのアラートが誤検知であることを示すIDCデータ[1]に鑑みれば、このような結果になるのも無理はないといえるでしょう。つまり、アラートは無視され、アナリストは誤った手がかりを追いかけるために時間を浪費し、実際の脅威は見逃されてしまっているのです。

初動となる防止の次に、多くのセキュリティツールが果たすべき最重要機能が「アラートをあげて対応すること」です。サーバーが、ルーターが、ファイアウォールが、ウイルス対策ツールがアラートをつぎつぎに発報してきます。セキュリティチームは、日々のビジネスに使う潜在的に危険なプロセスについて、そのポリシーを「遮断」ではなく、「アラートのみ」に設定しがちです。そして、「SOCアナリストがアラートを見ているから、疑わしい振る舞いがあれば見つけてくれるはず」という希望的観測を抱いているのです。ですがこの戦略は、アナリストたちが1日何千通もの信頼性の低いアラートを受信しはじめれば、たちまち立ち行かなくなってしまいます。しかも「これらのアラートからは実際に何が起こっているかをほとんど読み取れない」という状況が、事態をさらに悪化させています。連携しない個別セキュリティツールから発報されてくるアラートでは、それらをつなぎ合わせて初めて分かる「コンテキスト(全体像)」がつかめないのです。

SOCのアラート対応疲れを緩和するためにとるべき対策3つ

それでは、アラートを発報するセンサーやシステムを排除すべきなのでしょうか? いいえ、それでは、セキュリティの盲点を発生させてしまいかねません。とはいえ、多すぎる情報は何も情報がないのと同じくらい考えもの。ここで新たな火種を生むことなく今ある問題を解決するには、よりスマートにテクノロジを活用するしかありません。つまり「アラートは必要だが、もっと正確なアラートが必要」ということ。セキュリティ対策ツールやプロセスを検討するなら、次の3つの対策を念頭に置くべきなのです。

対策 1 自動化

まずは自動化です。自動化することで、組織のアラート トリアージ処理効率はぐんと高まります。「すべてのティア1セキュリティ対応(アラートのトリアージ)は、事前定義されたプレイブックを活用するSOARテクノロジを用いることで、レスポンス時のアクションを自動化できるし自動化すべきである」というのが弊社の考えかたです。ここでいうアラートのトリアージでとるべきレスポンス時のアクションには、「アラート分析」、「既知の問題であればケースの更新」、「既知の問題でなければ新規ケースのオープン」、「アラートの重大度分析とアナリストへの送信」が含まれます。これらのプロセスを自動化すれば、アナリストが対応すべきアラート数は大幅に削減され、ログ確認に費やしている貴重な時間を問題の調査に振り向けることができるのです。

対策 2 データステッチング(データ接続)

次にセキュリティチームがすべきことは、連携しない個別セキュリティ ツールにかわり統合化されたツールを優先的に利用することで、可視性を高めることです。たとえば、セキュリティ対策ツールが7種類あって、それぞれが互いに連携することなくセキュリティ インフラストラクチャの特定部分の対策を担っている環境では、脅威ハンティングや調査に役立つ活動のコンテキストを得ることはできません。というのも、「個別ではなんでもないように見える活動内容が、実は攻撃者のシステム内侵入を示唆していた」というケースでは、一連の活動内容を順序だててつなぎ合わせてみないかぎり、コンテキストの存在に気づくことができないからです。これとは逆に、エンドポイント保護を破って侵入したマルウェアを1時間かけて追跡してみたら、とっくにファイアウォールで遮断していたことが後から分かって無駄足だった、というケースもあることでしょう。

こうしたケースで、統合化機能を備えたセキュリティプラットフォームがあったなら、データをつなぎ合わせて得られるコンテキストから、はるかに優れた洞察が得られていたはずです。たとえばCortex Data Lakeであれば、エンドポイント、クラウド、ネットワーク データを相互につなぎ合わせることができます。セキュリティ コンポーネント同士をこうして統合化してくれるCortex XDRを利用すれば、充実したテレメトリデータのおかげで迅速な調査や脅威ハンティングが可能になり、過去の悪意ある活動と結びつく別の活動を遮断してくれる汚染アラートがあがる、という恩恵がもたらされるのです。

対策 3 機械学習

最後に、セキュリティチームで採用するEDRツールを機械学習機能を備えたものにしましょう。パターンを認識し、学習し、自身を改善をしていく製品を利用するのです。EDRは(望ましくは統合化された)データソースからデータを引き出したうえで、信頼性が高く、優先順位づけのされた、具体的なアラートを生成するアルゴリズムをつねに改良しつづけねばならないのです。

そこでCortex XDRがよりスマートな検出を実現してくれます。

Cortex XDRは、信頼性の高いアラートを高度に組み合わせることにより、脅威識別に最も有用な情報を提供してくれますし、調査や脅威ハンティングのための充実した相関テレメトリログを提供してくれることも証明済みです。こうしたアラートのおかげで、組織は押し寄せる誤検知の波にのみこまれることなく、アナリストに本当の脅威の調査に集中して当たってもらえるようになります。

APT 3脅威攻撃グループからMITRE ATT&CKまでの現実的な攻撃エミュレーションを使用したEDRツールのテストでは、Cortex XDRとTrapsの組み合わせが、EDR製品ベンダ10社中、最も多くの攻撃手法を検出した製品であることがわかりました。この評価はEDR市場の真価と実効性を問う業界初のオープンかつ客観的評価のひとつです。

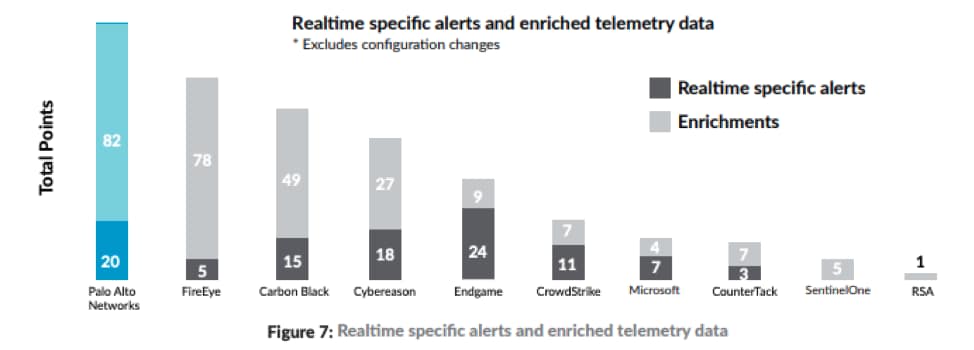

MITREテストでは、デフォルト設定のCortex XDRが、20種類のリアルタイムで具体的なアラートにくわえ、82種類の充実したテレメトリログを生成しました。実際の配備では、ネットワーク センサーやクラウドセンサーもCortex Data Lakeに追加で接続し、Cortex XDRがますます充実した潜在的脅威攻撃グループ活動の可視化、コンテキストを提供できるようになります。また、これらのセンサーを追加で接続することで、誤検知がさらに削減できることにくわえ、ともすれば見逃されかねない悪意のある活動の識別効率も改善してくれます。

MITREのテスト結果については、あわせてこちらをご覧ください。

[1] Ryan Francis, “False positives still cause threat alert fatigue,” CSO Online, May 3, 2017, https://www.csoonline.com/article/3191379/false-positives-still-cause-alert-fatigue.html.