This post is also available in: English (Inglês) 简体中文 (Chinês (Simplificado)) 繁體中文 (Chinês (Tradicional)) 日本語 (Japonês) 한국어 (Coreano)

Os dados da pesquisa da Palo Alto Networks mostram que os analistas do SOC só estão aptos a lidar com 14% dos alertas gerados pelas ferramentas de segurança. Quando você considera os dados IDC que mostram que a maioria dos alertas são falso-positivos, [1] os resultados são previsíveis: os alertas são ignorados, os analistas perdem tempo seguindo pistas falsas e as ameaças reais são perdidas.

Além da prevenção inicial, a maioria das ferramentas de segurança são desenvolvidas para realizar uma função chave: criar e responder a alertas. A suposição otimista é que os analistas irão analisar e detectar comportamentos suspeitos com base em tais alertas. Mas essa estratégia cai por terra rapidamente quando os analistas começam a receber centenas de alertas de baixa-fidelidade por dia.

Lista de verificação da redução da fadiga de alertas

Se eliminarmos os sensores e sistemas que geram alarmes, criamos pontos cegos na segurança (ainda que muita informação seja tão ruim quanto nenhuma informação). Precisamos de alertas, mas precisamos de alertas mais precisos. Isso implica na adoção dos seguintes conceitos quando for ponderar sobre suas ferramentas e processos:

- Automação

Primeiro, as organizações podem melhorar imensamente sua triagem de alertas usando a automação. A Palo Alto Networks acredita que as operações de segurança da Camada 1 (triagem de alertas) podem e devem ser automatizadas usando as tecnologias SOAR, que usam manuais de estratégias pré-definidas para automatizar as ações de resposta. Para a triagem de alertas, tais ações incluem a análise dos alertas, a atualização de um caso se for um problema conhecido, a abertura de um caso se não for um problema conhecido e então a realização da triagem da severidade do alerta e o seu envio para um analista. Automatizar esse processo reduz bastante o número de alertas que os analistas devem responder, permitindo que eles gastem o seu valioso tempo investigando problemas e não olhando registros.

- Juntando os dados

Depois, as equipes de segurança devem começar a priorizar ferramentas integradas em vez das ferramentas em silos se quiserem melhorar a visibilidade. Se você tem sete ferramentas diferentes, cada uma vigiando uma parte específica da sua infraestrutura de rede, sem que conversem entre elas, as ferramentas não serão capazes de fornecer o contexto que ajude na caça às ameaças e nas investigações. Você não saberá se uma série de ações que parecem benignas por si só estão, na verdade, sendo realizadas numa sequência que possa indicar a presença de um adversário no seu sistema. Ou você pode gastar uma hora rastreando um malware que passou furtivamente pelo seu EPP e acabar descobrindo que ele foi bloqueado pelo firewall.

- Aprendizado de máquina

Finalmente, uma ferramenta de EDR deve ter recursos de aprendizado de máquina que permitam que ela reconheça padrões para que ela possa aprender e melhorar. Sua EDR deve se basear nas suas fontes de dados para continuar refinando seu algoritmo, gerando alertas de alta fidelidade, priorizados e específicos.

O Cortex XDR entrega detecções mais inteligentes

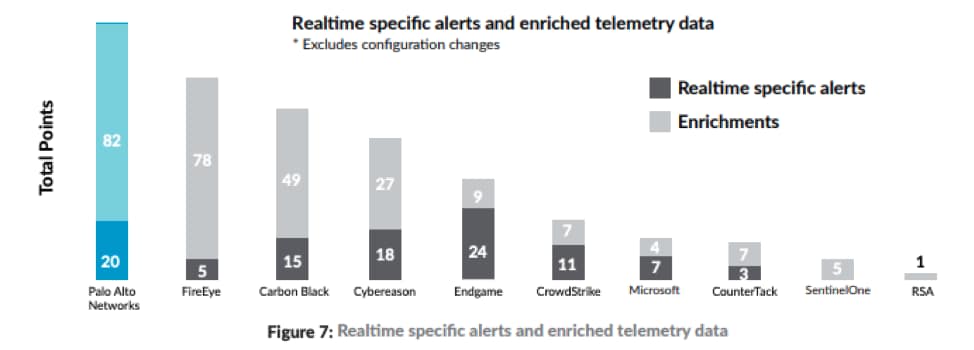

O Cortex XDR provou que entrega a melhor combinação de alertas de alta fidelidade, muito úteis na identificação de ameaças, além de registros de telemetria correlacionados e aprimorados para investigação e caça às ameaças. Esses tipos de alertas podem ajudar as empresas a aproveitar o fluxo de falso-positivos para que os analistas possam focar na investigação de ameaças reais.

Um teste das ferramentas de EDR usando emulações reais de ataques do grupo APT 3 através do MITRE ATT&CK observou, recentemente, que o Cortex XDR e o Traps detectaram a maioria das técnicas de ataques de 10 fornecedores de endpoints de detecção e respostas. Essa avaliação apresentou uma das primeiras avaliações objetivas e abertas do setor sobre a real função e desempenho do mercado de EDR.