This post is also available in: English (英語) 简体中文 (簡體中文) Français (法語) Deutsch (德語) Italiano (義大利語) 日本語 (日語) 한국어 (韓語) Português (葡萄牙語(巴西)) Español (西班牙語)

根據新發佈的 2023 MITRE Engenuity ATT&CK 評估結果,Cortex XDR 是唯一能夠提供 100% 防護和 100% 分析涵蓋率、達到零設定變更和零延遲偵測的產品。

第五輪 MITRE Engenuity ATT&CK 評估的結果已經公佈,儘管每家廠商都聲稱取得 100% 的成績,但是真相在於細節,數據也不會說謊。Cortex 是今年唯一提供 100% 預防和分析偵測的一家廠商。

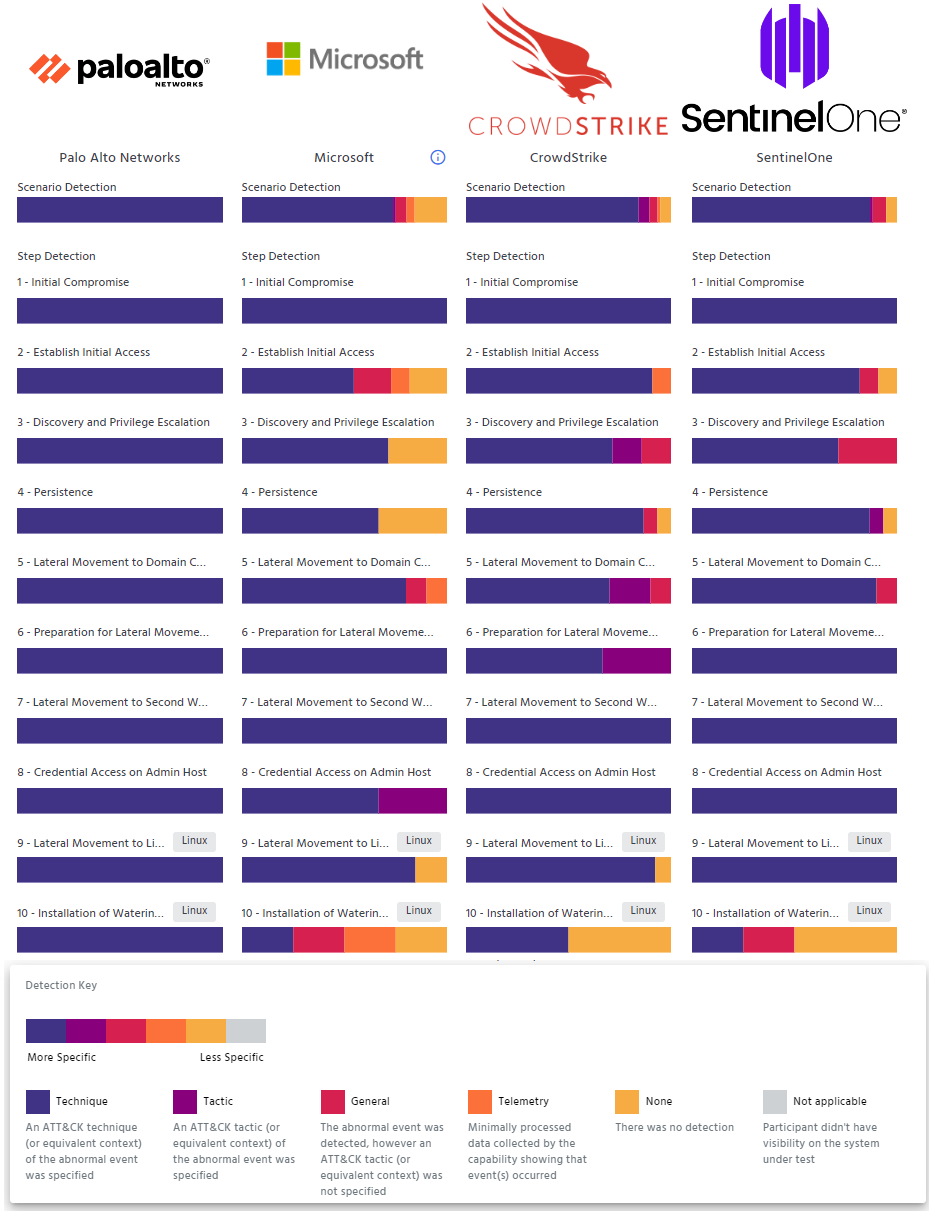

直接來自 MITRE Engenuity ATT&CK 評估網站的圖例展示 2023 年 Turla 評估的第一個偵測測試結果。

在不斷演進的網路安全形勢中,比對手更早一步採取行動從未如此重要。攻擊者會不斷尋求全新且複雜的方法來突破防禦機制。這是一場高風險的遊戲,其中的規則不斷變化,而落後的後果可能是災難性的。

這就是 MITRE Engenuity 憑藉其企業 ATT&CK 評估而發揮功效之處,可說是在混亂中提供一盞明燈。對於資訊安全長、安全專業人員以及任何負責保護企業數位資產的人員來說,這些評估已成為非常寶貴的資源。針對業界的端點安全解決方案在面對足智多謀的網路破壞者時會如何表現,這些評估可提供如同試金石一般的檢驗或效能評估。

但是,MITRE Engenuity ATT&CK 評估到底是什麼?為什麼我們應該要關心結果?這些年度評估模擬我們這個時代一些最活躍、最惡名昭彰的威脅組織所採用的策略、技術和程序 (TTP)。MITRE Engenuity 紅隊邀請網路安全解決方案供應商防禦精心設計的攻擊 (僅偵測模式和預防模式),以提供對三種功能的見解:

- 可視性 – 解決方案可以看到什麼

- 偵測 – 解決方案可以準確地識別哪些動作是惡意的

- 保護 – 解決方案可以防止哪些惡意行為

今年共有 29 家廠商參與這些評估,數量相當驚人,這不但是對其價值的肯定,也反映 MITRE Engenuity 在評估中投入的心力,以確保他們能提供具有挑戰性和競爭性的活動。

第 5 輪 (Turla)

今年是第五次的年度評估,而這次 MITRE Engenuity 紅隊的重點在於模仿 Turla 採用的方法,也就是我們的 Unit 42 威脅研究人員所廣泛研究過的威脅組織。Turla 是一個資金極為雄厚且技術高超的俄羅斯威脅組織,遭到攻擊的受害者遍佈超過 45 個國家/地區。他們的目標是政府機構、軍事單位、外交使館以及研究和媒體組織。Turla 的惡名源自於其隱匿的資料外洩策略,包括對於政府網站的水坑攻擊、自訂 Rootkit、精心設計的命令和控制網路基礎結構以及欺騙戰術。透過跟參與者的交談,我們可以清楚得知,今年度 MITRE Engenuity 在攻擊方法的精密度方面取得巨大的進展。

藍隊在 Windows 和 Linux 端點上都部署 Cortex XDR Pro for Endpoint 代理程式。此外其並未部署任何其他的解決方案,而 Cortex XDR 的設定就如同出廠時一般的預設值,唯一的改變是啟用惡意檔案的隔離,並對 Linux 啟用將灰色軟體視為惡意軟體的選項。

關鍵指標和評估標準

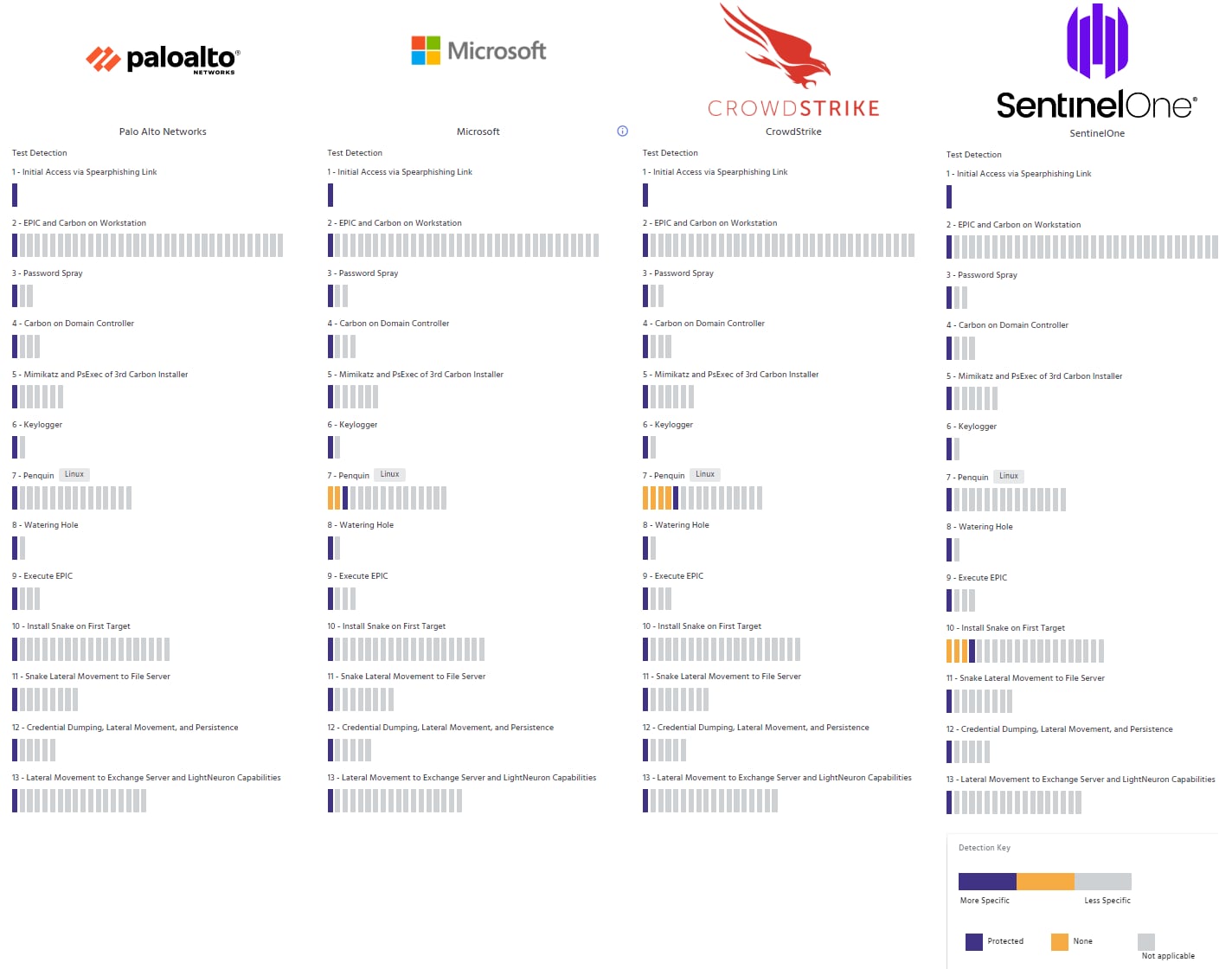

今年的評估項目分為 Carbon 和 Snake 兩個僅進行偵測的情境,分別對應 Turla 所建立及使用、引人矚目的工具。接下來是保護階段,反映偵測測試中的技術注入足夠的熵,並注入足夠的熵以確保其不會與偵測測試完全相同。這兩個偵測情境各有 10 個步驟,並由多個子步驟組成,並各自對應到 MITRE ATT&CK 框架中的實際技術。每家廠商都有機會經歷 143 個子步驟。針對每個子步驟,MITRE Engenuity 團隊都會記錄每個解決方案是否對其採取的動作進行偵測。

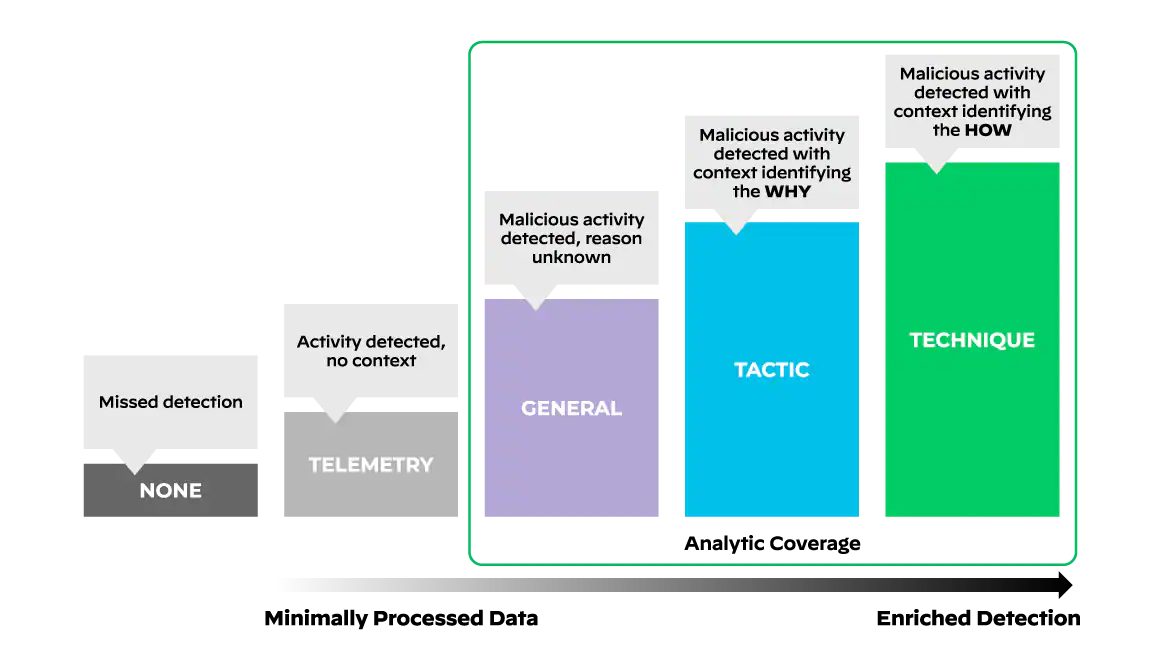

其中每一項偵測都會根據觀察到的偵測品質進行分類。

MITRE Engenuity 偵測類別:

- 不適用 – 參與者對於測試中的系統不具有可視性。(如果他們選擇退出 Linux 評估,就會發生這種情況。)

- 無 – 未進行偵測。(沒有與惡意活動相關的遙測)

- 遙測 – 任何能夠顯示所發生事件的功能,由其所收集經過最低限度處理的資料。(此類型的偵測通常只是基本的活動記錄。)

- 一般 – 偵測到異常事件。不過,並未指定 ATT&CK 策略 (或同等的脈絡)。(此類型的偵測會讓安全分析人員調查及判斷已執行哪些動作及其原因。)

- 策略 – 已指定異常事件的 ATT&CK 策略 (或同等的脈絡)。(此類型的偵測會判斷動作發生的原因,但仍會讓安全分析人員調查對方已執行哪些動作或技術。)

- 技術 – 已指定異常事件的 ATT&CK 技術 (或同等的脈絡)。(此類型的偵測會提供必要的脈絡和詳細資訊來回答為何攻擊者會執行此動作,並明確地指出他們會使用哪種動作來達到其目標。)

MITRE Engenuity 會有效識別兩種涵蓋類型:遙測涵蓋範圍和「分析涵蓋範圍」。遙測涵蓋範圍會定義為子步驟的數量,其中解決方案會產生遙測偵測以作為其最具價值的偵測。分析涵蓋範圍同樣定義為子步驟的數量,不同的是其包含一般、策略或技術偵測。

值得注意的是所有偵測都可能存在兩種偵測修飾詞的其中一種:

- 設定變更 – 如果觀察到的偵測是在測試的第四天 (也就是廠商有第二次機會偵測到他們在初始測試中遺漏的惡意活動) 所實施,則會註記一個設定變更的修飾詞。

- 延遲偵測 – 如果未及時觀察到偵測,則會註記一個延遲偵測修飾詞,這表示採取動作的時間以及在廠商的主控台觀察到該偵測的時間存在顯著的延遲。

防護情境包含 129 個子步驟,並且歸類為 13 個主要步驟。每個子步驟的情況各自不同,每個防護子步驟可能被封鎖或未被封鎖,並記錄為以下三種類型之一:

- 受保護 – 惡意活動被封鎖。

- 不適用 (受保護) – 當預防步驟中的先前子步驟遭到封鎖,因此無法執行後續子步驟時,就會發生這種情況。

- 無 – 這代表著惡意活動未被封鎖。

Cortex XDR 的表現如何?

這些評估的目的是提供對於這三種能力的深入見解:

- 可視性 – 解決方案可以看到什麼

- 偵測 – 解決方案可以準確地識別哪些動作是惡意的

- 保護 – 解決方案可以防止哪些惡意行為

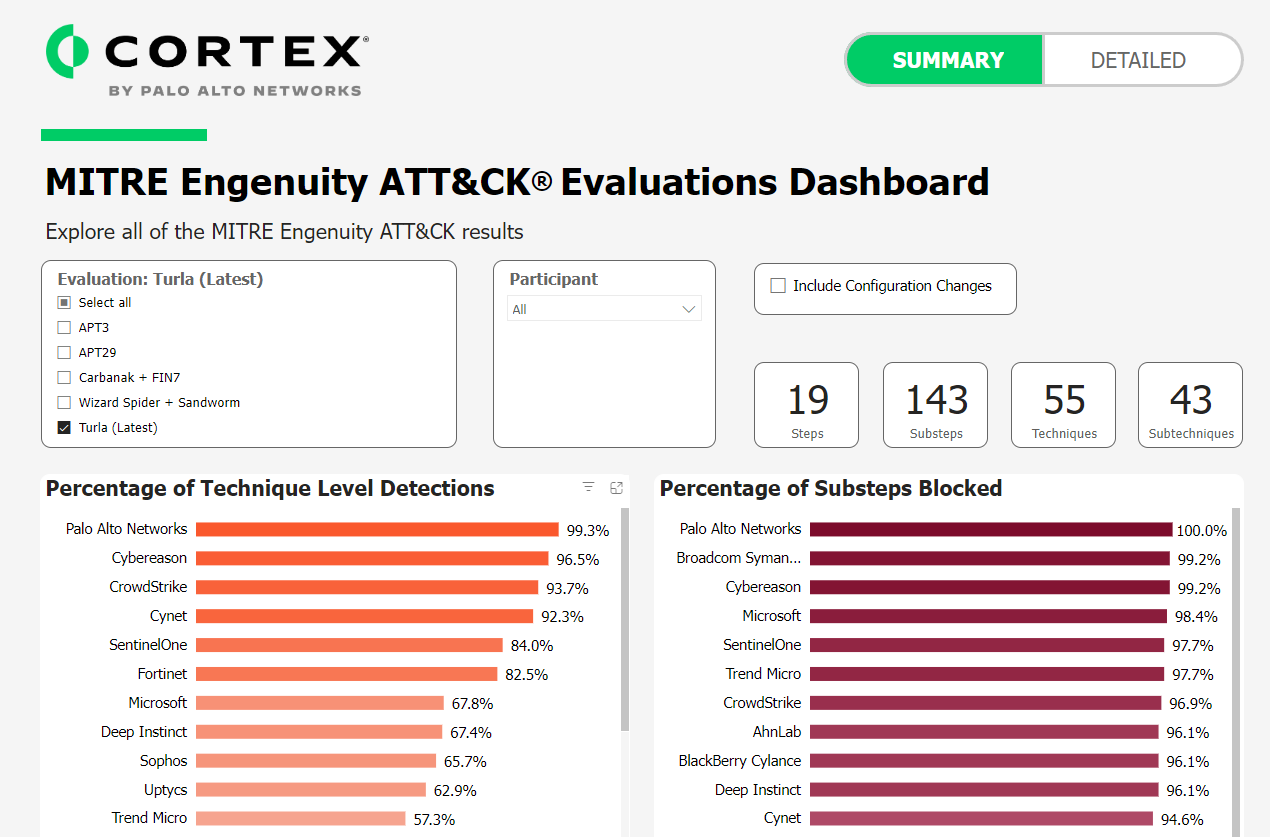

Cortex XDR 獨自提供 100% 的防護,同時提供 100% 的可視性和 100% 的分析涵蓋率 (偵測),且不存在任何設定變更和延遲偵測。

此外,我們的偵測品質可說是無與倫比的,在全部 143 項偵測中有 142 項屬於技術水平偵測 – 幾乎達到最高品質的偵測。另外一項偵測被認為是一種策略層級的偵測。「防護」評估中全部的 129 個子步驟都遭到封鎖。其中全部都是透過零「設定變更」和零「延遲偵測」所完成的。事實上,如果我們排除設定變更導致的偵測,Cortex XDR 則是唯一沒有任何遺漏的廠商 (偵測類型,無)。換句話說,Cortex XDR 是唯一具有 100% 可視性的一家廠商。

Palo Alto Networks MITRE Engenuity ATT&CK 評估儀表板。顯示 2023 年 Turla 評估結果的快照。

今年評估的結果反映出 Palo Alto Networks 持續在對抗性研究和端點安全工程方面投入大量的心力,並且運用這些知識來協助我們的客戶在日益惡化的網路世界中確保自身的安全無虞。

關於 100% 的說明

如果您已經注意 ATT&CK 評估已有一段時間,您可能會覺得 100% 很平常。但是不要因此而感到困惑;當其他解決方案聲稱在今年達到 100% 的評估時,實際上只代表他們在所有重要步驟中都至少進行一項偵測和/或預防。只有 Cortex 為每一個單獨的惡意動作 (即子步驟) 提供這些偵測。

100% 的偵測和預防是我們所有人都應該努力達到的標準。正如 Forrester 的Allie Mellen 在去年的評估後指出的那樣,「偵測已知威脅行動者所發動的攻擊應該是安全產品功能的最低要求,而不該是其能力所及的天花板。」1 我們完全同意,而這正是 Cortex XDR 所設定的標準。

儘管如此,Allie 也明確地指出,或許 100% 的偵測並不一定是件好事,因為那些「針對每項技術進行偵測的解決方案,有可能會產生雜訊、高誤判率,並且發出過多的警示。」我們也認同這個觀點,這就是為什麼我們大量利用機器學習來了解哪些活動代表正常運作,哪些可能是惡意動作。此一論點也藉由 Cortex XDR 獲得進一步證實,因為我們整合來自許多其他關鍵數據來源的額外遙測以提供關鍵的脈絡線索,藉此協助您釐清調查重點。

探索 ATT&CK 評估結果

在此我們必須跟 MITRE Engenuity 致敬,因為今年的挑戰明顯比前幾年更大。此外,他們也做了許多改進來協助防禦方制定明智的決策,對此我們感到非常欣慰。目前 ATT&CK 評估結果會發佈於 MITRE Engenuity 網站上,讓您可以同時比較三家廠商的評估結果。您可以選擇三種評估情境中的任一個情境,並且最多選擇三家廠商。依預設,顯示的結果會包含延遲偵測以及因設定變更而導致的結果。不過,您也可以查看移除這些修飾詞後的偵測結果。

來自 MITRE Engenuity ATT&CK 評估網站,防護評估結果。只有 Cortex XDR 具備 100% 防禦能力。

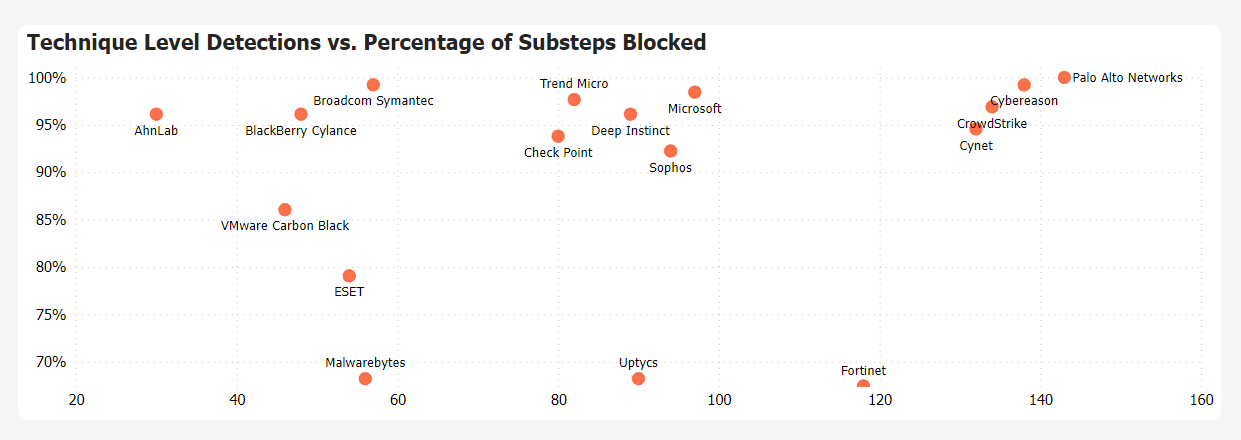

我們多年來一直都聽到有人說 ATT&CK 的評估結果,由於沒有數據視覺化工具可以查看所有廠商的結果,因此相當難以了解。為了解決這個問題,我們建立一個工具來協助您探索今年以及往年的結果。利用這個工具,您可以選擇您感興趣的廠商以及已模擬的特定攻擊者。所有產生的圖表都是直接從 MITRE Engenuity 為每個參與廠商提供的 JSON 檔案所建立的。您可以自行探索 ATT&CK 評估結果,並由數據來決定能夠為您的企業提供防禦的最佳選擇。

- Forrester® 和 Allie Mellen。「首席分析師。」MITRE ATT&CK 評估:獲得100% 的涵蓋率並不像廠商所說的那麼好,Forrester®,2022 年,https://www.forrester.com/blogs/mitre-attck-evals-getting-100-coverage-is-not-as-great-as-your-vendor-says-it-is/。2023 年 9 月 19 日存取。