This post is also available in: English (Inglés) 简体中文 (Chino simplificado) 繁體中文 (Chino tradicional) Français (Francés) Deutsch (Alemán) Italiano 日本語 (Japonés) 한국어 (Coreano) Português (Portugués, Brasil)

Ya tenemos los resultados de la evaluación MITRE Engenuity ATT&CK de 2023, y solo Cortex XDR ofrece el 100 % de protección y cobertura analítica sin realizar cambios de configuración y sin retrasos en las detecciones.

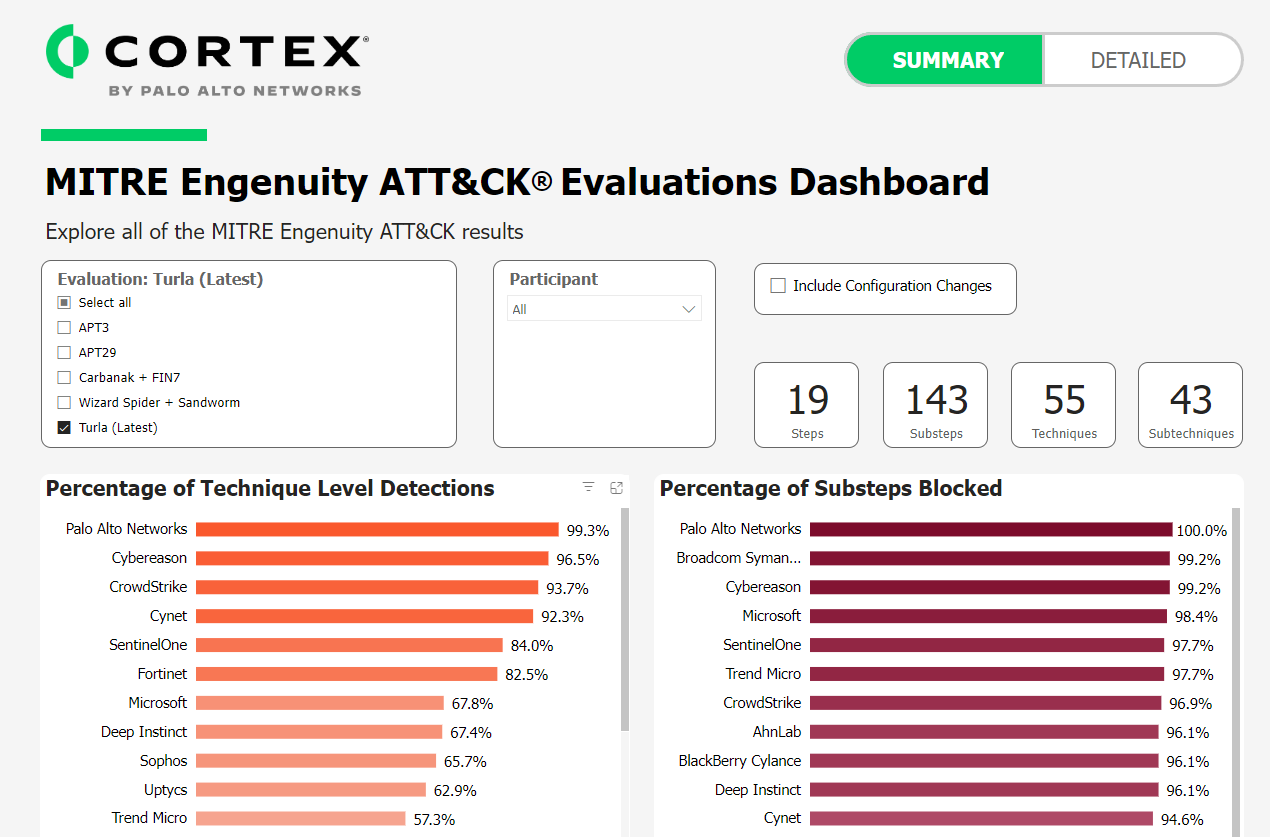

Se han publicado los resultados de la quinta ronda de las evaluaciones MITRE Engenuity ATT&CK y, aunque todos los proveedores anuncian una puntuación del 100 % en todo, la realidad la demuestran los detalles, y los datos no mienten. Este año, Cortex es el único proveedor con una puntuación del 100 % en prevención y detección analítica.

En un mundo tan cambiante como el de la ciberseguridad, mantenerse un paso por delante es hoy más importante que nunca. Los adversarios buscan sin descanso nuevas formas de burlar las defensas y estos métodos son cada vez más sofisticados. Las reglas cambian constantemente y hay mucho en juego, por lo que las consecuencias de quedarse atrás pueden ser catastróficas.

Es aquí donde entran en escena MITRE Engenuity y sus evaluaciones Enterprise ATT&CK para poner orden entre tanto caos. Estas evaluaciones se han convertido en un recurso valiosísimo para los directores de seguridad de la información, los profesionales de la seguridad y cualquier otra persona encargada de proteger los activos digitales de una organización. Ofrecen una prueba decisiva o una revisión de rendimiento de la eficacia de las soluciones de seguridad del endpoint del sector a la hora de enfrentarse a los ciberdelincuentes más ingeniosos.

Pero ¿qué son exactamente las evaluaciones MITRE Engenuity ATT&CK y por qué deberían importarle los resultados? Estas evaluaciones anuales emulan las tácticas, técnicas y procedimientos (TTP) que utilizan algunos de los grupos de ciberdelincuencia más activos y conocidos en la actualidad. El Red Team de MITRE Engenuity invita a los proveedores de soluciones de ciberseguridad a enfrentarse a una serie de ataques preparados a conciencia (tanto en modo de solo detección como en modo de solo prevención) para revelar información sobre los productos en lo referente a tres funciones:

- Visibilidad: qué es capaz de ver la solución

- Detección: qué acciones puede identificar como maliciosas con precisión

- Protección: qué acciones maliciosas puede prevenir la solución

Son muchos los proveedores que participan en estas evaluaciones (29 este año), lo cual es un fiel reflejo de su valor y del increíble trabajo que pone MITRE Engenuity en prepararlas para que cada vez más empresas quieran sumarse al reto.

5.ª ronda (Turla)

Este año se ha celebrado la quinta evaluación anual, en la que el Red Team de MITRE Engenuity se ha centrado en emular los métodos que utiliza Turla, un grupo de ciberdelincuencia que nuestros investigadores de amenazas de Unit 42 han estudiado a fondo. Turla es un grupo de ciberdelincuencia ruso extremadamente bien financiado y sofisticado que ha infectado a víctimas de 45 países distintos. Entre sus objetivos se encuentran agencias gubernamentales, grupos militares, misiones diplomáticas, organizaciones de investigación y medios de comunicación. Turla debe su infamia a sus tácticas de exfiltración encubiertas, que incluyen ataques de abrevadero contra sitios web gubernamentales, rootkits personalizados, infraestructuras de red de comando y control muy elaboradas y tácticas de engaño. Al hablar con los proveedores de seguridad que participaron, queda claro que MITRE Engenuity dio un paso de gigante en el nivel de sofisticación de los métodos de ataque empleados este año.

El Blue Team implementó el agente Cortex XDR Pro for Endpoint en endpoints tanto de Windows como de Linux. No se implementó ninguna solución adicional y Cortex XDR se configuró con los parámetros que trae por defecto. Solo se hicieron dos cambios: habilitar la puesta en cuarentena de los archivos maliciosos y, en el caso de Linux, habilitar la opción de tratar el grayware como malware.

Métricas clave y criterios de evaluación

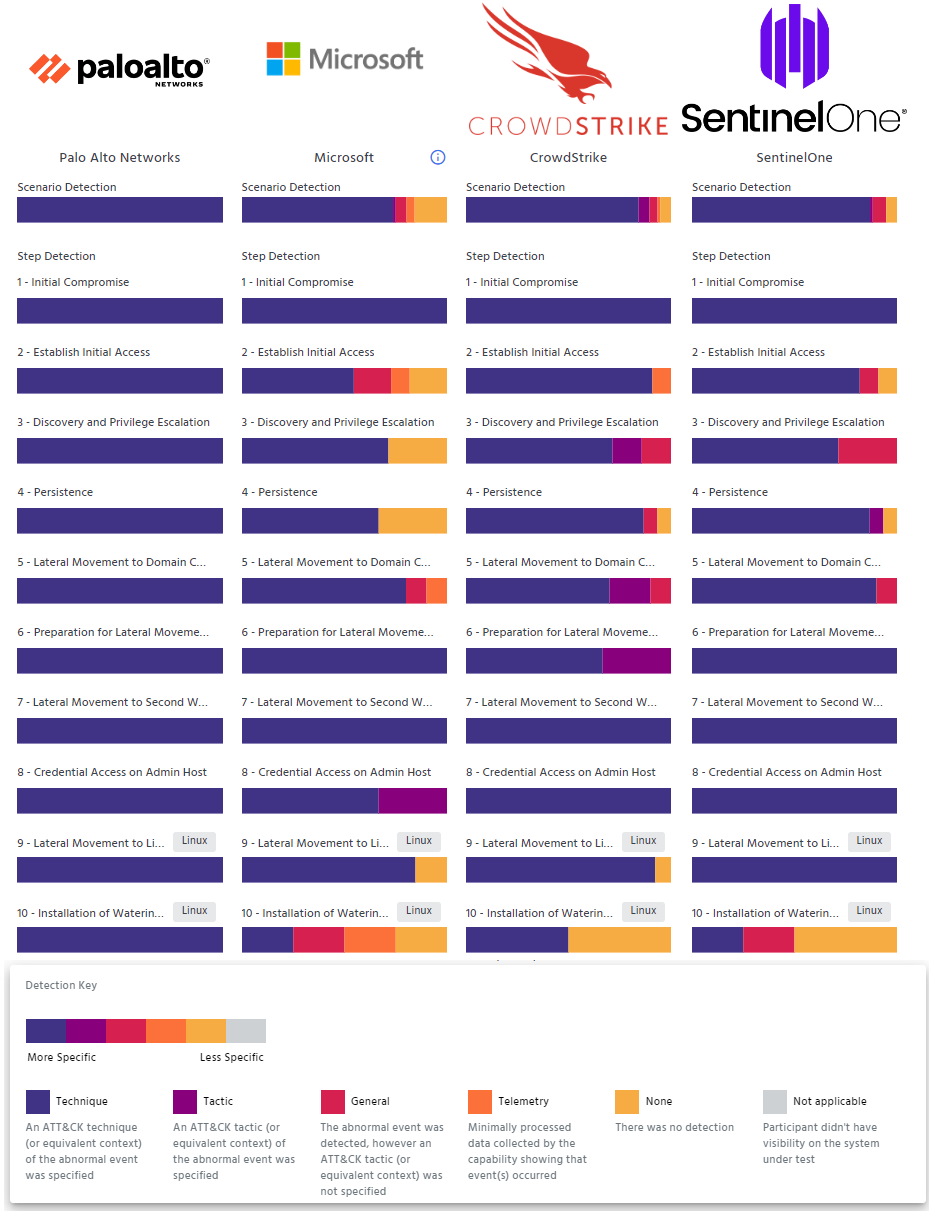

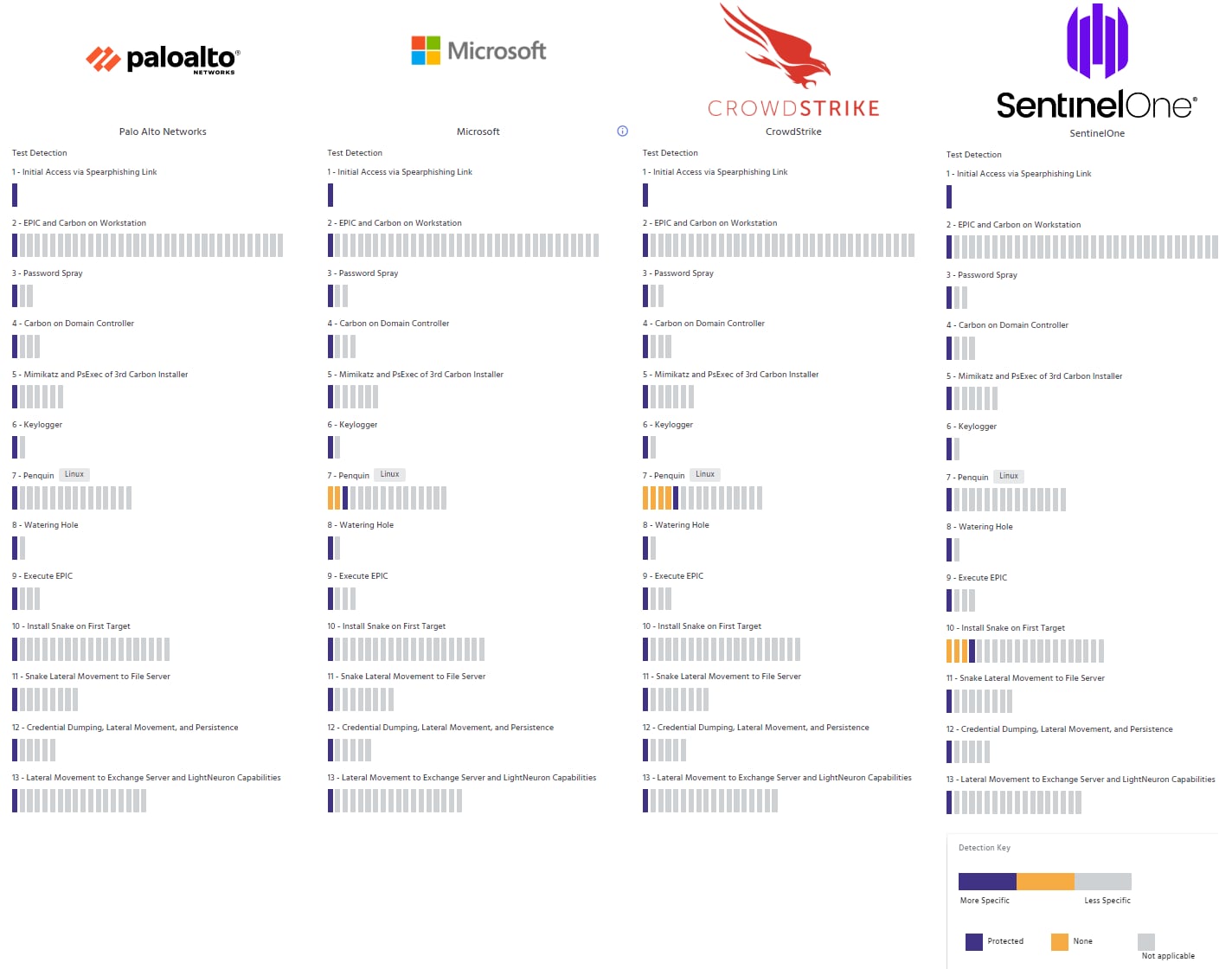

La evaluación de este año se dividió en dos situaciones de solo detección, a las que se llamó «Carbon» y «Snake» y que se corresponden con dos conocidas herramientas utilizadas por Turla. A esto le siguió una fase de protección que replicó las técnicas de la prueba de detección, con suficiente entropía inyectada como para que las pruebas no resultasen idénticas. Cada una de las dos situaciones de detección consistía en 10 pasos con varios subpasos que se corresponden con técnicas reales del marco MITRE ATT&CK. En total, había 143 subpasos que cada proveedor tenía la oportunidad de ver. Para cada uno de estos subpasos, el equipo de MITRE Engenuity registró si las distintas soluciones tenían una detección para cada una de las acciones realizadas.

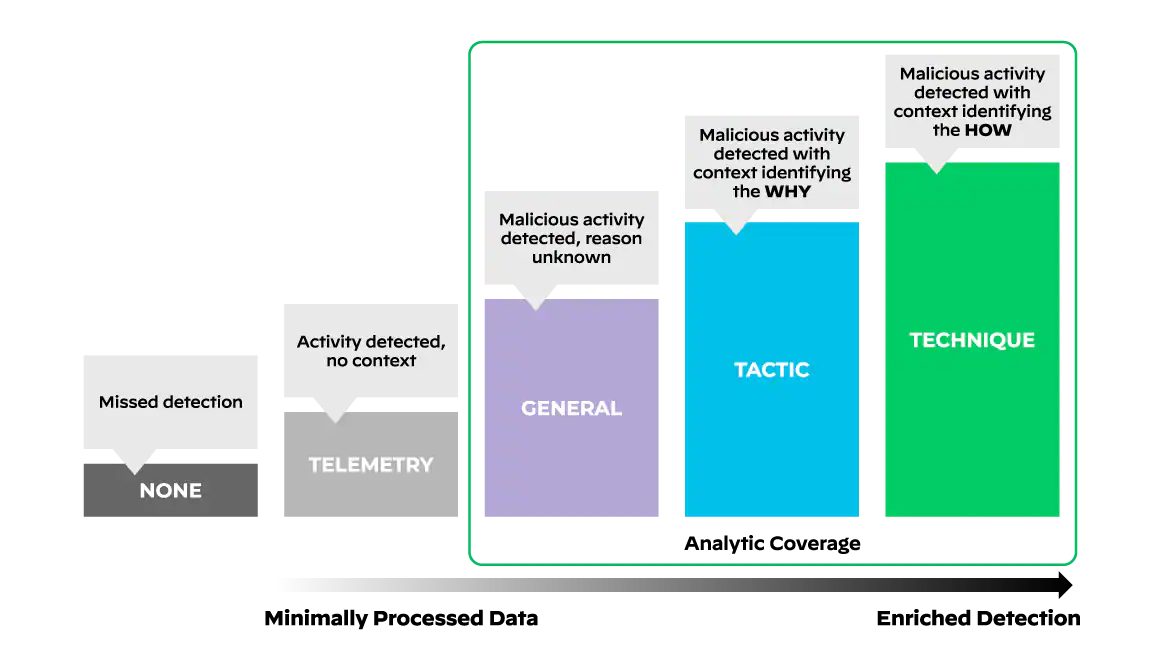

Las detecciones individuales se categorizaron en función de su calidad.

Categorías de detección de MITRE Engenuity:

- No procede: los participantes no tenían visibilidad del sistema sometido a las pruebas. (Se da este caso si el proveedor decide no participar en la evaluación de Linux).

- Ninguna: no hubo detección. (No había telemetría asociada a la actividad maliciosa).

- Telemetría: la función recopiló datos mínimamente procesados que demuestran la existencia de eventos. (Las detecciones de este tipo suelen limitarse a la creación de logs de actividad).

- General: se detectó el evento anómalo. Sin embargo, no se especificó ninguna táctica ATT&CK (ni contexto equivalente). (En las detecciones de este tipo, el analista de seguridad tiene que investigar y determinar qué acción se realizó y por qué).

- Táctica: se especificó una táctica ATT&CK (o contexto equivalente) del evento anómalo. (Las detecciones de este tipo determinan por qué se ha producido la acción, pero aún es necesario que el analista de seguridad investigue qué acción o técnica se utilizó).

- Técnica: se especificó una técnica ATT&CK (o contexto equivalente) del evento anómalo. (Las detecciones de este calibre ofrecen el contexto y los detalles necesarios para determinar por qué el adversario realizó la acción y concretamente qué acción utilizó para lograr su objetivo).

En la práctica, MITRE Engenuity identifica dos tipos de cobertura: cobertura de telemetría y «cobertura analítica». La cobertura de telemetría se define como el número de subpasos en los que la máxima detección que realiza una solución es una detección de telemetría. La cobertura analítica se define como el número de subpasos que contienen una detección general, táctica o técnica.

También es importante mencionar que todas las detecciones podrían tener uno de estos dos modificadores de la detección:

- Cambios de configuración: se registra este modificador si la detección observada se produce el cuarto día de pruebas, en el que se da a los proveedores una segunda oportunidad para detectar actividad maliciosa que hayan pasado por alto en la prueba inicial.

- Retrasos en la detección: se registra este modificador si la detección no se observa a tiempo, esto es, si se produce un retraso importante entre el momento en que se realiza la acción y el momento en que la detección aparece en la consola del proveedor.

Para la situación «Protecciones», hubo 129 subpasos agrupados en 13 pasos principales. Con respecto a estos subpasos, cada subpaso de protección se bloqueó o no y se registró como una de las siguientes opciones:

- Protegido: se bloqueó la actividad maliciosa.

- No procede (Protegido): esto se produce cuando se ha bloqueado un subpaso previo en el paso de prevención y, por lo tanto, no se han podido ejecutar los subpasos posteriores.

- Ninguna acción: esto significa que no se bloqueó la actividad maliciosa.

¿Qué resultados obtuvo Cortex XDR?

El objetivo de estas evaluaciones es conocer los resultados de las soluciones en lo relativo a estas tres funciones:

- Visibilidad: qué es capaz de ver la solución

- Detección: qué acciones puede identificar como maliciosas con precisión

- Protección: qué acciones maliciosas puede prevenir la solución

Cortex XDR es el único que ofrece un 100 % de protección, un 100 % de visibilidad y un 100 % de cobertura analítica (detecciones) sin realizar cambios de configuración y sin retrasos en las detecciones.

La calidad de nuestras detecciones no tiene comparación: 142 de las 143 detecciones se categorizaron en el nivel de Técnica, la mayor calidad de detección posible. La detección restante se categorizó de «Táctica». Además, se bloquearon los 129 subpasos de la evaluación «Protección». Todo esto se logró sin realizar ningún «cambio de configuración» y sin ningún «retraso en la detección». De hecho, si no tenemos en cuenta las detecciones resultantes de un cambio de configuración, Cortex XDR fue el único proveedor que no pasó por alto ninguna detección (tipo de detección, «Ninguna»). Dicho de otro modo, Cortex XDR fue el único con un 100 % de visibilidad.

Los resultados de la evaluación de este año reflejan la enorme cantidad de trabajo que Palo Alto Networks sigue poniendo tanto en investigación de los adversarios como en ingeniería de seguridad del endpoint y cómo aplica esos conocimientos para ayudar a sus clientes a mantenerse a salvo en una realidad cibernética cada vez más hostil.

Un apunte sobre «el 100 %»

Si ya hace tiempo que sigue las evaluaciones ATT&CK, el 100 % puede parecerle lo normal, pero no se engañe: aunque otras soluciones afirmen haber alcanzado el 100 % en la evaluación de este año, lo que en realidad ha sucedido es que han realizado al menos una detección o prevención en los pasos principales. Cortex es el único que ha ofrecido estas detecciones para cada una de las acciones maliciosas que se realizaron (los subpasos).

El 100 % en detección y prevención es el mínimo al que todos deberíamos aspirar. Tal y como apuntaba Allie Mellen, de Forrester, tras la evaluación del año pasado, «detectar un ataque inspirado en una amenaza conocida debería ser lo mínimo que hicieran los productos de seguridad, y no lo máximo».1 Nosotros no podríamos estar más de acuerdo, y Cortex XDR se está convirtiendo en el referente del sector.

Dicho esto, Allie también llevaba razón cuando decía que quizás el 100 % en detección no sea necesariamente algo bueno, ya que las soluciones que «detectan todas y cada una de las técnicas podrían resultar ruidosas, arrojar una alta tasa de falsos positivos y generar demasiadas alertas». En Palo Alto Networks también lo vemos así, y por eso utilizamos ampliamente el aprendizaje automático para entender qué actividades se corresponden con operaciones normales y cuáles podrían ser acciones maliciosas. Esto es aún más cierto en el caso de Cortex XDR, donde integramos telemetría adicional de muchas otras fuentes de datos que ofrecen pistas contextuales cruciales para ayudarle a determinar en qué debería centrar sus investigaciones.

Examinar los resultados de la evaluación ATT&CK

Queremos dar la enhorabuena a MITRE Engenuity, ya que la evaluación de este año ha sido considerablemente más complicada que las anteriores. También nos parecen buenísimas las mejoras que han hecho para ayudar a los encargados de la seguridad a tomar decisiones con conocimiento de causa. Ahora, los resultados de la evaluación ATT&CK, que se pueden consultar en el sitio web de MITRE Engenuity, permiten comparar directamente los resultados de tres proveedores. Se pueden seleccionar cada una de las tres situaciones de evaluación y hasta tres proveedores. Por defecto, los resultados incluyen las detecciones que se produjeron con retrasos o tras algún cambio de configuración, pero también es posible consultarlos excluyendo esos modificadores.

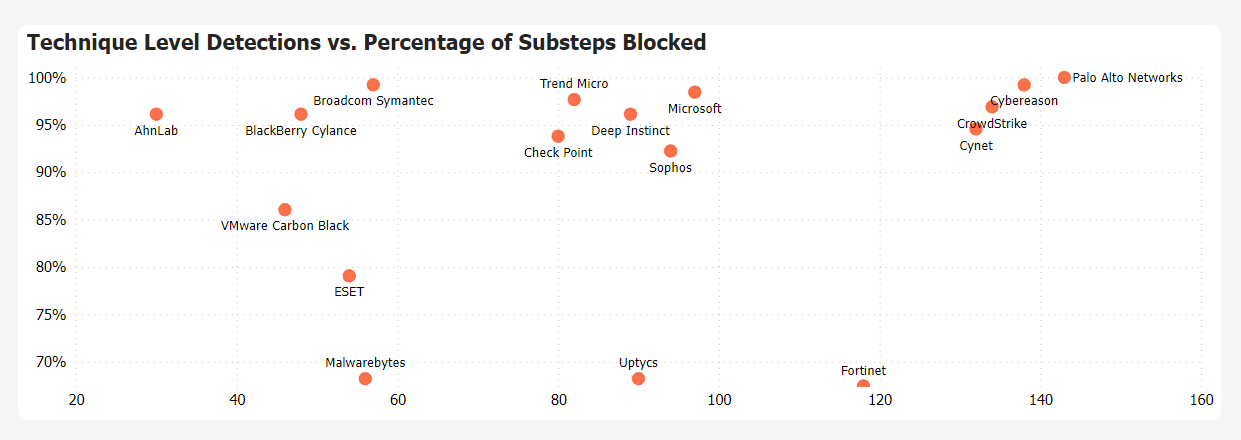

Durante años, hemos oído que no es fácil entender los resultados de la evaluación ATT&CK, ya que no hay ninguna herramienta de visualización de datos que permita ver los resultados de todos los proveedores a la vez. Para ayudar con esto, hemos desarrollado una herramienta con la que le resultará más sencillo indagar en los resultados de este y otros años. Con ella, puede seleccionar los proveedores que le interesan y los adversarios concretos que se han emulado. Todas las gráficas se generan directamente a partir de los archivos JSON proporcionados por MITRE Engenuity para cada uno de los participantes. Examine los resultados de la evaluación ATT&CK y deje que los datos le indiquen cuál es la mejor opción para defender su negocio.

- Forrester® y Allie Mellen. «Analista principal». «MITRE ATT&CK Evals: Getting 100% Coverage Is Not As Great As Your Vendor Says It Is» (disponible en inglés), Forrester®, 2022, https://www.forrester.com/blogs/mitre-attck-evals-getting-100-coverage-is-not-as-great-as-your-vendor-says-it-is/. Último acceso el 19 de septiembre de 2023.