This post is also available in: English (Englisch) 简体中文 (Vereinfachtes Chinesisch) 繁體中文 (Traditionelles Chinesisch) Français (Französisch) Italiano (Italienisch) 日本語 (Japanisch) 한국어 (Koreanisch) Português (Portugiesisch, Brasilien) Español (Spanisch)

Die Ergebnisse der MITRE Engenuity ATT&CK-Evaluierung 2023 sind da und nur Cortex XDR hat sowohl beim Schutz als auch bei der analysebasierten Erkennung ohne Konfigurationsänderungen oder verzögerte Erkennungen 100 % erzielt.

Nach der Veröffentlichung der Ergebnisse der fünften Runde der MITRE Engenuity ATT&CK-Evaluierungen wollen natürlich alle Anbieter überall 100 % erzielt haben, doch die Wahrheit steckt in den Details und die Daten lügen nicht. In diesem Jahr erzielte nur Cortex 100 % für Abwehr und für analysebasierte Erkennung.

Angesichts der sich ständig zuspitzenden Cybersicherheitslage ist es heute wichtiger als je zuvor, Widersachern einen Schritt voraus zu bleiben, die unermüdlich neue und immer raffiniertere Methoden zur Umgehung von Sicherheitsmaßnahmen finden. Es ist ein gefährlicher Kampf, bei dem den Verlierern katastrophale Konsequenzen drohen.

In diesem Kampf ist MITRE Engenuity ein wichtiger Bündnispartner für Unternehmen, denn seine ATT&CK-Evaluierungen bringen Klarheit in das Chaos der zahlreichen angebotenen Sicherheitslösungen. Diese Evaluierungen haben sich als unschätzbar wertvolle Ressource für CISOs, Sicherheitsprofis und alle Anderen etabliert, die für die Sicherung der digitalen Assets ihres Arbeitgebers verantwortlich sind. MITRE ATT&CK Engenuity emuliert die Methoden der einfallsreichsten Cybersaboteure, um die Leistung der einzelnen Endpunktsicherheitslösungen auf Herz und Nieren zu testen.

Doch was genau geschieht bei diesen Evaluierungen und was können Sie den Ergebnissen entnehmen? Für jede der jährlichen Evaluierungen werden eine oder mehrere aktuell besonders umtriebige und berüchtigte Angreifergruppe(n) ausgewählt und deren Taktiken, Techniken und Prozesse (TTP) emuliert. Dann lädt das Red Team von MITRE Engenuity Anbieter von Cybersicherheitslösungen ein, sowohl im reinen Erkennungs- als auch im Präventionsmodus auf die sorgfältig choreografierten Angriffe zu reagieren. Die Ergebnisse bieten Einblicke in drei Fähigkeiten der Lösungen:

- Transparenz – was eine Lösung sehen kann

- Erkennung – welche Aktivitäten die Lösung korrekt als bösartig identifizieren kann

- Schutz – welche bösartigen Aktivitäten die Lösung unterbinden kann

Die erstaunlich hohe Anzahl der Teilnehmer – in diesem Jahr waren es 29 – ist vielleicht die beste Anerkennung für die viele Mühe, die MITRE Engenuity in die Zusammenstellung der anspruchsvollen und provokativen Tests investiert.

Runde 5 (Turla)

Für die diesjährige, fünfte Evaluierung hat das Red Team von MITRE Engenuity die Methoden von Turla emuliert, einer Angreifergruppe, deren Aktivitäten von den Bedrohungsforschern unserer Unit 42 bereits ausgiebig untersucht wurden. Turla ist eine finanziell außerordentlich gut aufgestellte und technisch versierte, in Russland ansässige Hackergruppe, die bereits Ziele in über 45 Ländern infiziert hat, darunter Regierungsbehörden, militärische Einheiten, diplomatische Einrichtungen sowie Forschungs- und Medieninstitute. Die Gruppe ist insbesondere für ihre getarnten Ausschleusungstaktiken berüchtigt, für die zum Beispiel die Websites von Regierungen für Watering-Hole-Angriffe ausgenutzt, eigens Rootkits angepasst, aufwendige Command-and-Control-Netzwerke eingerichtet und durchtriebene Ablenkungsmanöver inszeniert werden. Aus Gesprächen mit Teilnehmern geht hervor, dass MITRE Engenuity sich in diesem Jahr selbst übertroffen hat, was die Raffinesse der emulierten Angriffsmethoden betrifft.

Unser Blue Team hat Cortex XDR Pro auf Endpunktagenten auf Windows- und Linux-Systemen installiert. Es wurden keine weiteren Lösungen eingesetzt und Cortex XDR wurde mit den Standardeinstellungen implementiert, mit denen das Produkt verkauft wird. Als einzige Änderungen wurden die Isolierung schädlicher Dateien und (für Linux) die Behandlung von Grayware als Malware aktiviert.

Wichtige Kennzahlen und Evaluierungskriterien

Die diesjährige Evaluierung begann mit zwei Szenarien für den reinen Erkennungsmodus, die nach berüchtigten, von Turla entwickelten und eingesetzten Tools Carbon und Snake genannt wurden. Die anschließende Evaluierung des Präventionsmodus nutzte dieselben Techniken, aber mit genug Zufallsvariationen, um sicherzustellen, dass die Tests nicht für beide Modi identisch waren. Die beiden Erkennungsszenarien bestanden aus je zehn Schritten mit mehreren Teilschritten, die im MITRE ATT&CK Framework enthaltenen Techniken entsprachen. Insgesamt gab es 143 Teilschritte, die potenziell von jedem Anbieter aufgedeckt werden konnten. Das Team von MITRE Engenuity protokollierte für jeden Teilschritt und jede Lösung, ob die Aktion erkannt wurde.

Dabei wurde auch das Niveau der Erkennung festgehalten.

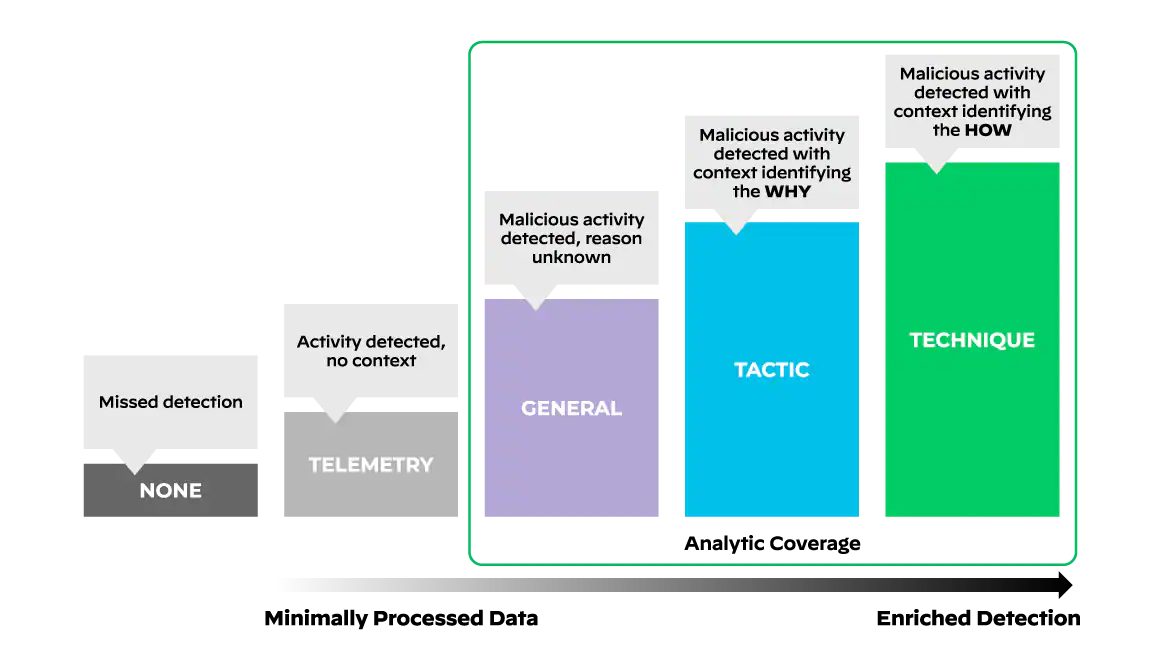

MITRE Engenuity nutzt die folgenden Erkennungskategorien:

- Nicht getestet (Not Applicable) – Der Anbieter hatte während des Tests keinen Einblick in das System. (Für Anbieter, die sich gegen eine Evaluierung auf Linux entschieden hatten.)

- Keine (None) – Der Teilschritt wurde nicht erkannt. (Es wurden keine Telemetriedaten für die schädlichen Aktivitäten generiert.)

- Telemetrie (Telemetry) – Die Funktion liefert minimal verarbeitete Daten, die zeigen, dass ein oder mehrere Ereignis(se) stattgefunden hatten. (Bei Erkennungen dieser Art handelt es sich meist um die einfache Protokollierung der Aktivität.)

- Allgemein (General) – Ein anomales Ereignis wurde erkannt, aber keiner ATT&CK-Taktik (oder äquivalentem Kontext) zugeordnet. (Erkennungen dieser Art müssen von Sicherheitsanalyst/innen untersucht werden, um zu ermitteln, was vorgefallen ist und warum.)

- Taktik (Tactic) – Ein anomales Ereignis wurde erkannt und einer ATT&CK-Taktik (oder äquivalentem Kontext) zugeordnet. (Bei Erkennungen dieser Art wird gemeldet, warum eine Aktion stattfand, aber die genaue Art der Aktion oder Angriffstechnik müssen von Sicherheitsanalyst/innen ermittelt werden.)

- Technik (Technique) – Ein anomales Ereignis wurde erkannt und einer ATT&CK-Technik (oder äquivalentem Kontext) zugeordnet. (Bei Erkennungen dieser Art geben die Details und Kontextinformationen Auskunft darüber, warum die Angreifer eine Aktion durchgeführt haben und was genau sie getan haben, um ihr Ziel zu erreichen.)

MITRE Engenuity unterscheidet im Wesentlichen zwischen zwei Arten von Abdeckung: der telemetriebasierten und der „analysebasierten“ Abdeckung. Telemetriebasierte Abdeckung wird als die Anzahl der Teilschritte definiert, für die Telemetriedaten die höchste von der Lösung erreichte Erkennungsstufe darstellen. Analysebasierte Abdeckung wird als die Anzahl der Teilschritte definiert, für die eine Erkennung der Kategorie Allgemein, Taktik oder Technik erreicht wurde.

Außerdem ist erwähnenswert, dass jede Erkennung einen oder zwei Erkennungsmodifikator(en) haben kann:

- Konfigurationsänderungen (Configuration Changes) – Mit diesem Modifikator werden Erkennungen am vierten Testtag gekennzeichnet. An diesem Tag erhalten die Anbieter eine zweite Chance, schädliche Aktivitäten zu erkennen, die ihnen beim ersten Test entgangen waren.

- Verzögerte Erkennungen (Delayed Detections) – Mit diesem Modifikator werden Erkennungen gekennzeichnet, bei denen die Meldung über eine schädliche Aktivität nicht zeitnah, sondern nur mit erheblicher Verzögerung auf der Konsole des Anbieters erscheint.

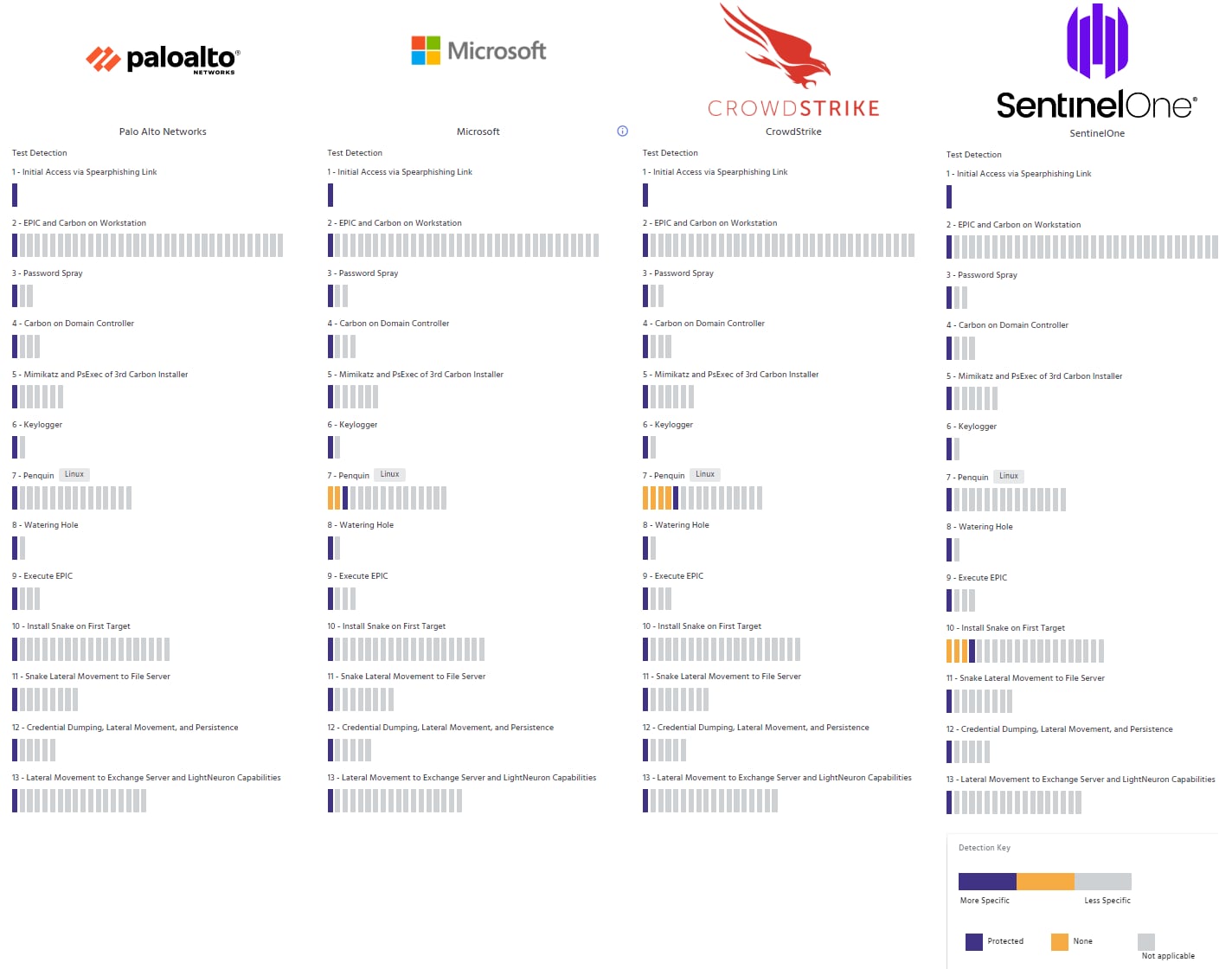

Für das Szenario im Schutzmodus wurden 129 Teilschritte in 13 Hauptschritten zusammengefasst. Für jeden Teilschritt wurde protokolliert, ob er unterbunden wurde oder nicht. Dabei wurden die folgenden Kategorien verwendet:

- Geschützt (Protected) – Die schädliche Aktivität wurde blockiert.

- Irrelevant (geschützt) [Not Applicable (protected)] – Diese Kategorie wurde genutzt, wenn der zu testende Teilschritt nicht ausgeführt werden konnte, weil die Lösung einen früheren Teilschritt blockiert und den Angriffsverlauf damit abgebrochen hatte.

- Keine (None) – Die schädliche Aktivität wurde nicht blockiert.

Wie schnitt Cortex XDR ab?

Mit diesen Evaluierungen sollen drei Fähigkeiten geprüft werden:

- Transparenz – was eine Lösung sehen kann

- Erkennung – welche Aktivitäten die Lösung korrekt als bösartig identifizieren kann

- Schutz – welche bösartigen Aktivitäten die Lösung unterbinden kann

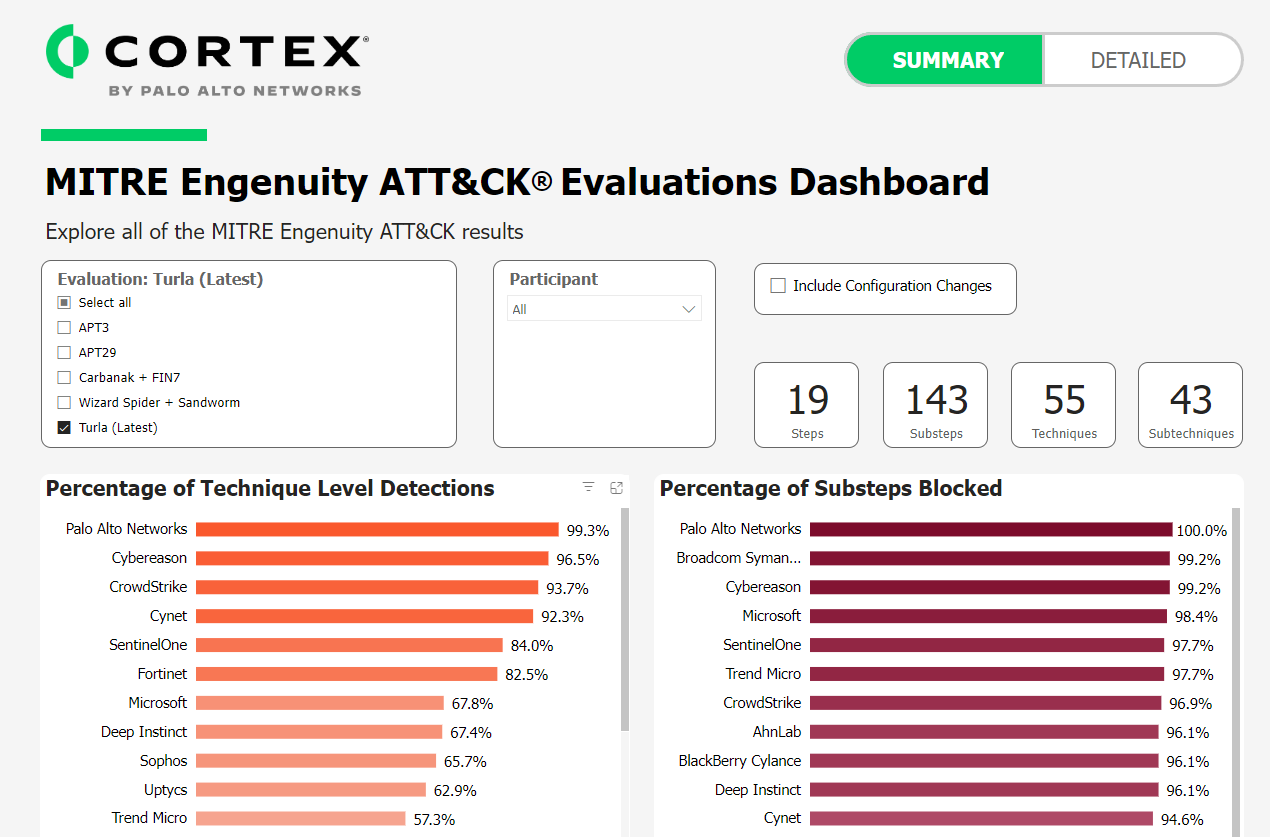

Cortex XDR war die einzige Lösung, die ohne Konfigurationsänderungen und verzögerte Erkennungen 100 % Schutz, 100 % Transparenz und 100 % analysebasierte Abdeckung (Erkennungen) erzielte.

Auch die Qualität unserer Erkennungen sucht ihresgleichen: 142 der 143 erkannten Teilschritte wurden der – höchstmöglichen – Kategorie Technik zugeordnet. Die eine verbleibende Erkennung wurde der Kategorie Taktik zugeordnet. Bei der Evaluierung im Schutzmodus blockierte Cortex XDR jeden einzelnen der 129 Teilschritte. All dies gelang ohne eine einzige „Konfigurationsänderung“ oder „verzögerte Erkennung“. Mehr noch: Wenn wir die erst nach Konfigurationsänderungen erkannten Teilschritte außer acht lassen, war Cortex XDR die einzige Lösung, bei der kein Teilschritt der Erkennungskategorie „Keine“ zugeordnet wurde. Mit anderen Worten bot nur Cortex XDR 100 % Transparenz.

Die Ergebnisse der diesjährigen Evaluierung spiegeln die enormen Anstrengungen von Palo Alto Networks sowohl bei der Bedrohungsforschung als auch bei der Weiterentwicklung unserer Endpunktsicherheitslösungen wider, die ihrerseits ein Zeichen unseres Engagements für die Sicherheit unserer Kunden in einer immer unsicheren Cyberwelt sind.

Eine Anmerkung zu 100 %

Wenn Sie die ATT&CK-Evaluierungen schon länger verfolgen, sind Sie vielleicht zu der Überzeugung gekommen, dass 100 % hier nichts Besonderes sind. Aber lassen Sie sich nicht einwickeln. Wenn andere Anbieter behaupten, bei der diesjährigen Evaluierung 100 % erzielt zu haben, dann meinen sie damit, dass sie in jedem Hauptschritt mindestens einen Teilschritt erkannt bzw. unterbunden haben. Nur Cortex hat tatsächlich alle böswilligen Aktivitäten – also alle Teilschritte – erkannt bzw. unterbunden.

100 % Erkennung und Prävention sind das Ziel, das wir alle anstreben sollten. Wie Allie Mellen von Forrester nach den Evaluierungen 2022 betonte, „... sollte die Erkennung von Angriffen bekannter Angreifergruppen das Minimum sein, das wir von Sicherheitsprodukten erwarten, nicht das Maximum.“1 Dem stimmen wir voll und ganz zu, und mit Cortex XDR legen wir die Messlatte höher.

Allerdings wies Mellen auch darauf hin, dass 100 % vielleicht nicht uneingeschränkt positiv zu bewerten sind, da Lösungen, die „jede Technik erkennen, dies möglicherweise nur durch das Generieren sehr vieler Alarme mit einem großen Anteil an False Positives erreichen.“ Auch diese Meinung teilen wir. Deshalb nutzen wir maschinelle Lernverfahren intensiv, um zu erkennen, welche Aktivitäten Teil des normalen Betriebs und welche möglicherweise schädlich sind. Im Fall von Cortex XDR kommt hinzu, dass wir zusätzliche Telemetriedaten aus vielen anderen wichtigen Datenquellen in unsere Lösung importieren, um Ihnen die Kontextinformationen an die Hand zu geben, die Sie für eine fundierte Prioritätensetzung benötigen.

Die Ergebnisse der ATT&CK-Evaluierung

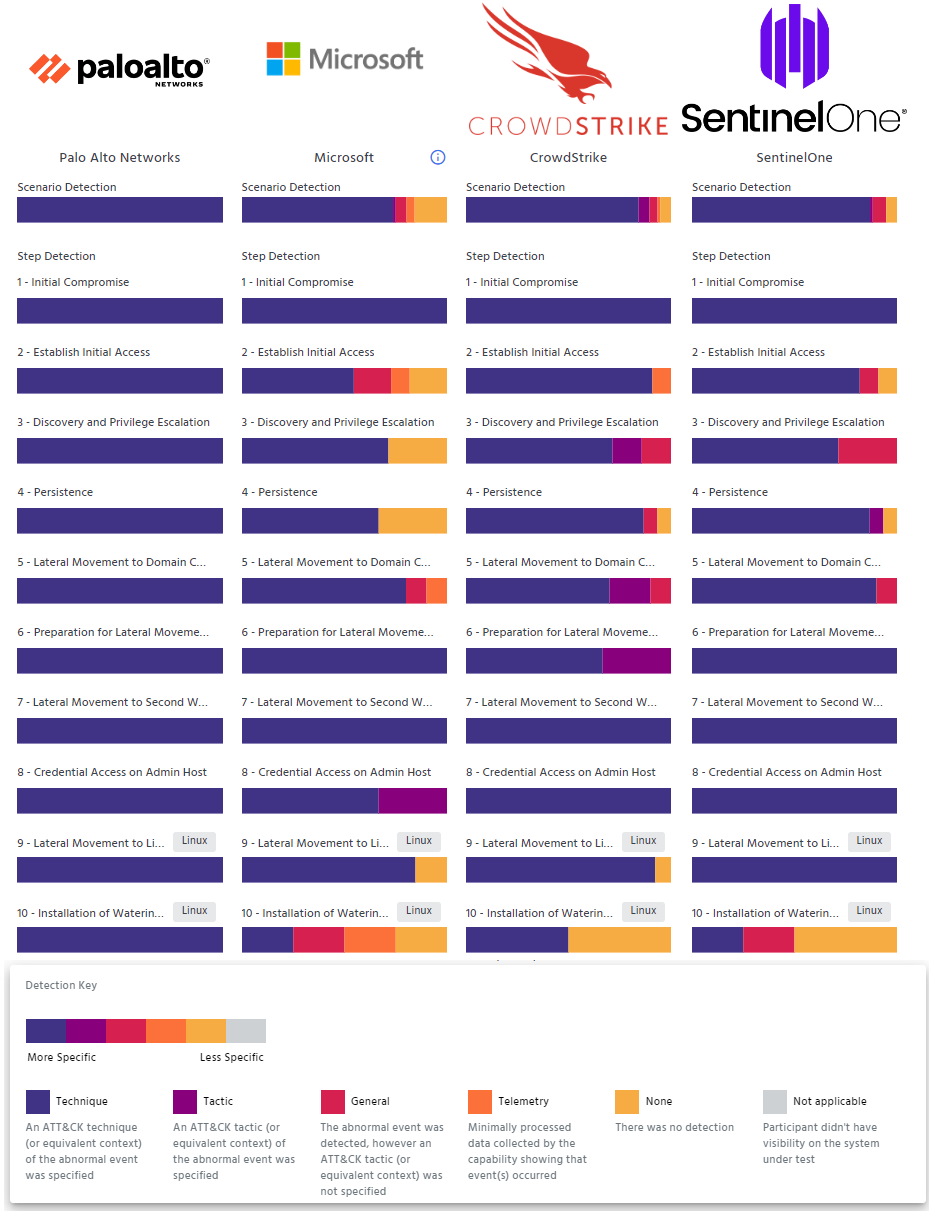

Hut ab vor MITRE Engenuity für eine wesentlich anspruchsvollere Evaluierung als in den vorangegangenen Jahren. Zudem möchten wir uns für die Verbesserungen bedanken, die Lösungsanbietern wie uns die Entscheidungsfindung erleichtern. Auf der Website von MITRE Engenuity zu den ATT&CK-Evaluierungen kann man jetzt die Ergebnisse von drei Anbietern direkt miteinander vergleichen. Dazu können Sie jedes der drei Szenarien und bis zu drei Anbieter auswählen. Standardmäßig sind verzögerte und nach Konfigurationsänderungen erzielte Erkennungen in den Ergebnissen inbegriffen. Sie können sich aber auch anzeigen lassen, wie die Ergebnisse ohne diese Erkennungen aussehen.

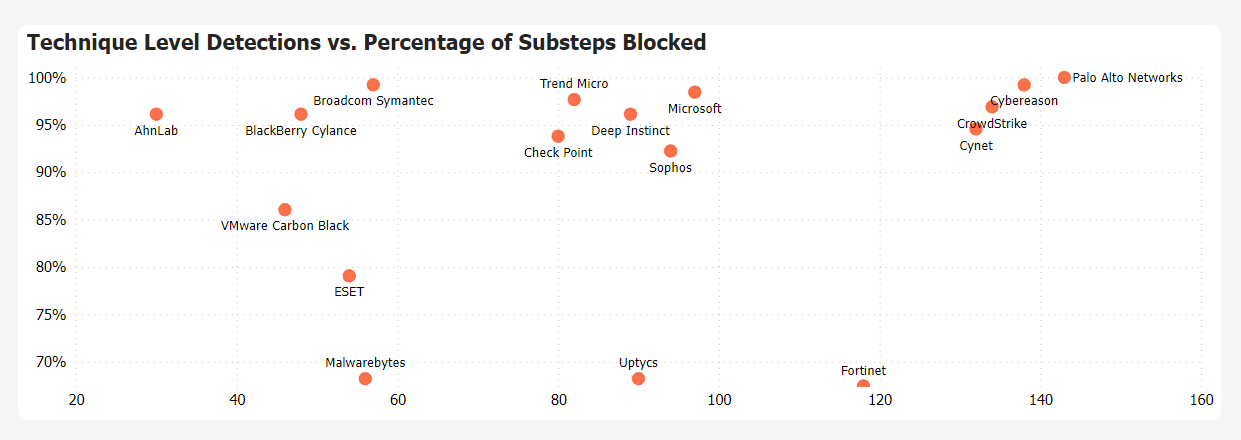

Wir hören seit vielen Jahren, dass die Ergebnisse der ATT&CK-Evaluierungen schwer verständlich sind, weil es kein Tool gibt, dass die Ergebnisse aller Anbieter grafisch darstellt. Deshalb haben wir ein Tool entwickelt, um Ihnen die Interpretation der Ergebnisse dieses Jahres und der Vorjahre zu erleichtern. Mit diesem Tool können Sie sowohl die für Sie interessanten Anbieter als auch die Angreifergruppen auswählen, deren Methoden emuliert wurden. Die angezeigten Diagramme werden direkt aus den von MITRE Engenuity für jeden teilnehmenden Anbieter bereitgestellten JSON-Dateien erstellt. Stöbern Sie selbst in den Ergebnissen der ATT&CK-Evaluierungen und ermitteln Sie anhand der Daten, welche Lösung am besten zum Schutz Ihrer Geschäftsumgebung geeignet ist.

- Forrester® und Allie Mellen. „Principal Analyst“. MITRE ATT&CK Evals: Getting 100% Coverage Is Not As Great As Your Vendor Says It Is, Forrester®, 2022, https://www.forrester.com/blogs/mitre-attck-evals-getting-100-coverage-is-not-as-great-as-your-vendor-says-it-is/. Letzter Zugriff am 19. September 2023.