This post is also available in: English (英語)

新型コロナウイルス(COVID-19、SARS-COV-2)が世界的パンデミックとなり、リモート作業環境が急速に拡大したことで、各企業とも新たに生じた課題への対応に迫られていることと思います。こうした状況変化にあわせ、攻撃面も拡大していることから、「新しい生活様式」はこの状況を悪用する攻撃者たちにとっても、うまみの多いビジネスチャンスを提供しています。攻撃者たちは新旧さまざまな手法での攻撃キャンペーンを加速させており、COVID-19パンデミックを利用することも増えています。新型コロナウイルス関連用語で新しいWebサイトを登録する場合でも、COVID-19フィッシングメールを送信する場合でも、サイバー犯罪者たちは大衆の不安に付け込み、新たな攻撃の罠に誘いこもうとしてきます。

対する企業側は、こうした攻撃を未然に防ぎ、リモートで働く従業員たちを保護したいと考えています。ところがセキュリティ担当部門は、アラートの多さに疲れ、他部門から出される膨大な要求の管理に疲れ、少ない人数でリモートにいるそれぞれに縦割りのチーム間との調整に追われているのが現状です。ルーチンワークの処理、タスクやインシデントの優先順位付け、自社環境に関連した脅威へのフォーカス、いずれにとっても、リソース・プロセス合理化・自動化の3つが必須という状況です。

攻撃側はスマートで怠惰なので、最小のコストで最大の利益をあげようとしています。その点、フィッシングはつねにパンデミック関連の情報を求めている被害者を狙うのにうってつけの手段といえます。つまり、米国CDC(疾病対策予防センター)からの送信であるかのように偽装するコロナウイルスをテーマとした電子メールの作成ほど優れた方法もまたとないでしょう。

セキュリティアナリストであれば、この手の電子メールが企業全体の従業員の受信トレイにあふれていることは想像にかたくないでしょう。わかりやすいよう具体例をあげると、たとえばGoogleは1,800万件のCOVID-19関連メールが2020年4月の数週間に確認されたことを報告しています。これほどのボリュームを手で処理することは人間には不可能ですので、なんとかしてこれらインシデントを自動的に収集・相関・検証・文書化できるようにしなければいけません。

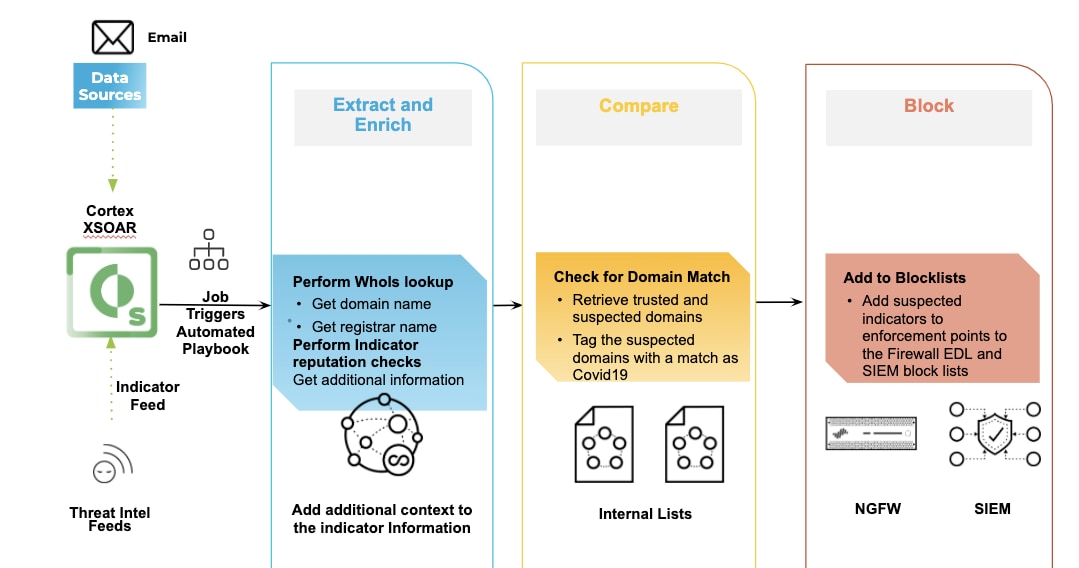

ここで役に立つのがCortex XSOARの自動プレイブックです。自動フィッシングプレイブックは、Cortex XSOARの最も一般的な用途の1つで、私たちパロアルトネットワークスのセキュリティオペレーションセンターでも実際に使われています。この自動プレイブックのおかげで私たちがフィッシングへの対応にかける時間は、30分から約10秒に短縮されました。セキュリティチームは時間を節約し、COVID-19に関連するインシデントのワークフローを自動化し、マシンの速度ですばやく処理することができます。従業員が情報セキュリティチームに不審なメールを提供すると、URLやドメイン、リンクなど、関連するすべてのインジケータを抽出するCOVID-19固有のプレイブックがトリガーされます。その後Cortex XSOARがこれらインジケータを内外のリポジトリと比較し、タグ付けして、外部ブロックリストに追加します。最終的に、Cortex XSOARはアクティブな脅威インテルのフィードを取り込むことで追加コンテキストを提供し、レスポンスをより容易で迅速にします。その様子はさながらさまざまなジョブが実行されている工場の組立ラインのオペレーションのようなもので、そこではスピーディかつ柔軟に即時のアクションがとられているのです。

攻撃者は機械学習とAIを駆使して自分たち自身も組立ラインを構築しています。そうすることで、従来の実績あるフィッシング戦術やテクニックをマシンの速度で実行できるようにしています。つまり、対する企業側も同じやりかたで、機械対機械の応戦に持ち込まないかぎり、攻撃者に追いつくことは難しいということです。

ですからぜひこちらのビデオを参考にCortex XSOARのプレイブックが企業を保護し、COVID-19関連のフィッシング攻撃への対応を自動化する方法を確認することをおすすめします。